Bluehacking

description

Transcript of Bluehacking

Dominik MączyńskiKrzysztof Nowak

1

Prezentacja standardu : historia architektura

Bezpieczeństwo : Słabe punkty technologii Włam live ?

2

Prehistoria Pochodzenie nazwy (król duński Harald

Sinozębny (Harald Blåtand) – ok. X w.) Pochodzenie loga (znaki i )

3

Ericsson (1994 r.)Ericsson + IBM + Intel + Nokia +

Toshiba = SIG (1998 r.)Bluetooth 1.0 (1999 r.)

IEEE 802.15.1Bluetooth 2.0 (2004 r.)

4

Fale radiowe 2,4 GHzZasięg :

klasa 1 (100 mW) – zasięg do 100 m klasa 2 (2,5 mW) – zasięg do 10 m klasa 3 (1 mW) – zasięg do 1 m

Transfer 1.0 – 15 kb/s 2.0 – do 2,1 Mb /s

5

6

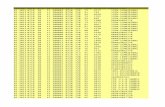

Ramka

7

8

Sieć

Założenia bezpieczeństwa : proces parowania urządzeń (4-16

cyfrowy PIN)▪ ustalenie klucza szyfrowania (algorytm

SAFER+)▪ szyfrowanie połączeń (algorytm E0)

możliwość ukrycia urządzenia częste przeskoki międzykanałowe mały zasięg

9

Trzy tryby bezpieczeństwa : tryb 1 : brak bezpieczeństwa tryb 2 : ochrona na poziomie usługa /

aplikacja tryb 3 : ochrona na poziomie urządzenia

10

Rodzaje ataków :

11

Rodzaje ataków cd. :

12

Ochrona : Włączanie Bluetooth tylko w konieczności ! Długie i trudne do odgadnięcia PINy Przestawienie urządzenia w tryb

niewykrywalny Stosowanie oprogramowania

antywirusowego

Świadomość zagrożenia !13

Wirusy : Cabir Lasco Mabir Skulls

14

Programy : BT Info Bloover / Bloover 2 BT Scanner Bluetooth Hijack BTExplorer

15

www.bluetooth.comwww.bluejacking.plhttp://www.viruslist.pl/analysis.html?ne

wsid=185http://wronek.wikidot.com/btinfo

16

Prezentacja praktyczna

17