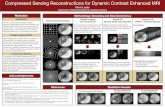

Space (x, y) · Time Time Space (x, y) Space (x) Space (y) 00 cc

Ciberterrorismo y espionaje

-

Upload

lizette101114 -

Category

Law

-

view

50 -

download

10

Transcript of Ciberterrorismo y espionaje

UNIVERSIDAD AUTÓNOMA DE BAJA CALIFORNIAFACULTAD DE DERECHO

INVESTIGACIÓNCIBERTERRORISMO Y ESPIONAJE.

PRESENTANESCOBAR GARCÍA AARÓN

FLORES ROJAS DANIAMARTÍNEZ CRUZ ELVIA

MEDINA PALMA LIZETTE

LIC.MARTINEZ ALCARAZ ABELARDO

TIJUANA, BAJA CALIFORNIA MAYO 2016

2CIBERTERRORISMO Y ESPIONAJE.

ÍNDICE.1. Introducción ................................................................................................................32. Ciberterrorismo ...........................................................................................................43. Ciberespionaje ............................................................................................................44. La guerra informática ..................................................................................................45. La amenaza del ciberterrorismo y de los ataques informáticos ..................................46. Clasificación de los atacantes e intrusos de las redes informáticas ..........................5

6.1.Hackers ................................................................................................................56.2.Crackers (“blackhats”) ..........................................................................................56.3.Sniffers ................................................................................................................56.4.Phreakers .............................................................................................................56.5.Spammers ............................................................................................................66.6.Piratas informáticos ..............................................................................................66.7.Creadores de virus y programas dañinos .............................................................66.8.Lamers .................................................................................................................66.9.Amenazas del personal interno ...........................................................................66.10 Ex-empleados.....................................................................................................76.11 Intrusos remunerados.........................................................................................7

7. Tipología de motivaciones de los ataques. .................................................................77.1.Consideraciones económicas ...............................................................................77.2.Diversión: .............................................................................................................77.3. Ideología: ..............................................................................................................77.4.Autorrealización ....................................................................................................77.5.Búsqueda de reconocimiento ...............................................................................7

8. Triangulo de la intrusión ..............................................................................................89. Consecuencias del ciberterrorismo y de los ataques informáticos .............................810.Los objetivos de las operaciones ofensivas en la guerra informática .........................911.Tipos de espionajes en las redes de ordenadores ...................................................10

11.1 ECHELON.........................................................................................................1011.2 ENFOPOL.........................................................................................................1111.3 CARNIVORE.....................................................................................................11

12.NORSE .....................................................................................................................1213.Conclusión ................................................................................................................1314.Bibliografías ..............................................................................................................14

3CIBERTERRORISMO Y ESPIONAJE.

Introducción.

A lo largo de los tiempos la tecnología ha avanzado a pasos agigantados

proporcionando herramientas altamente eficientes para el hombre como lo es el

internet de modo que han permitido que este explore ámbitos que en años atrás

parecía imposible alcanzar, tal es el caso de las diversas ciencias que se han

beneficiado de esta realidad como lo son las telecomunicaciones, medicina, química,

arquitectura, derecho y muchas otras donde de una u otra manera requieren de su

auxilio.

Así como existen aspectos positivos en el uso de las tecnologías también los hay

negativos tal es el caso del ciberterrorismo y espionaje donde hace unos cuantos años

atrás esto se presentaba cuando un país atacaba a otro con el uso de armas de fuego,

bombas, cañones y más; hoy día se puede observar que se siguen dando estos

ataques pero en una nueva modalidad, es decir mediante el empleo de las tecnologías

informáticas como lo es el internet donde uno o varios individuos se aprovechan de la

vulnerabilidad en cuanto a la seguridad de un sistema o un ordenador lo que les

permite crear un daño en diversas escalas y por diversas motivaciones, razón por la

cual es importante analizar el tema de ciberterrorismo y espionaje.

4CIBERTERRORISMO Y ESPIONAJE.

Ciberterrorismo.

Se puede entender como ciberterrorismo a la nueva forma de ataque virtual, se considera una evolución del ciberdelito 1y comúnmente es manipulado por crackers, se basa en la conjunción de fuerzas, que utilizando las ventajas y capacidades del terrorismo físico, está basado en las fallas y vulnerabilidades tecnológicas.

Ciberespionaje.

Ciberespionaje es una forma de cibercrimen en el que los hackers tienen como objetivo redes informáticas de trabajo para obtener acceso a información clasificada o de otro tipo que pueda producir beneficio o sea ventajoso para el hacker.

La guerra informática.

Es en pocas palabras, un subconjunto de operaciones de información que puede definirse como las acciones que se realizan a fin de alterar la información y los sistemas de información del adversario, mientras se protege la información y los sistemas de información propios.

Tales operaciones abarcan, prácticamente, toda medida cuyo objetivo sea descubrir, alterar, destruir, interrumpir o transferir datos almacenados, procesados o transmitidos por un ordenador. (López, 2006)

La amenaza del ciberterrorismo y de los ataques informáticos.Las sociedades avanzadas tienen una dependencia cada mayor de los sistemas informáticos para el control de muchos procesos y actividades cotidianas. Por este

1 Son todas aquellas acciones, típicas, anti jurídicas y culpables, que se dan por vías informáticas o que tiene como objetivo destruir y dañar ordenadores, medios electrónicos y redes de Internet

5CIBERTERRORISMO Y ESPIONAJE.

motivo, se podría colapsar por completo el funcionamiento de un país desarrollado si se dañasen algunos de sus principales redes y sistemas informáticos. De hecho, expertos militares llevan años estudiando la posible aplicación de los ataques informáticos en los conflictos bélicos del futuro, y distintos gobiernos han decidido crear unidades especiales en sus ejércitos para responder ante posibles ataques informáticos.

Clasificación de los atacantes e intrusos de las redes informáticas.

Hackers Los hackers son intrusos que se dedican a estas tareas como pasatiempo y como reto técnico: entran en los sistemas informáticos para demostrar y poner a prueba su inteligencia y conocimientos de los entresijos de Internet, pero no pretenden provocar daños en estos sistemas. Sin embargo, hay que tener en cuenta que pueden tener acceso a información confidencial, por lo que su actividad está siendo considerada como un delito en bastantes países de nuestro entorno.

Crackers (“blackhats”) Los crackers son individuos con interés en atacar un sistema informático para obtener beneficios de forma ilegal o, simplemente, para provocar algún daño a la organización propietaria del sistema, motivados por intereses económicos, políticos, religiosos, etcétera.

Sniffers Los sniffers son individuos que se dedican a rastrear y tratar de recomponer y descifrar los mensajes que circulan por redes de ordenadores como Internet.

PhreakersLos phreakers son intrusos especializados en sabotear las redes telefónicas para poder realizar llamadas gratuitas. Los phreakers desarrollaron las famosas “cajas azules”, que podían emitir distintos tonos en las frecuencias utilizadas por las operadoras para la señalización interna de sus redes, cuando éstas todavía eran analógicas.

6CIBERTERRORISMO Y ESPIONAJE.

SpammersLos spammers son los responsables del envío masivo de miles de mensajes de correo electrónico no solicitados a través de redes como Internet, provocando el colapso de los servidores y la sobrecarga de los buzones de correo de los usuarios.

Piratas informáticosLos piratas informáticos son los individuos especializados en el pirateo de programas y contenidos digitales, infringiendo la legislación sobre propiedad intelectual.

Creadores de virus y programas dañinosSe trata de expertos informáticos que pretenden demostrar sus conocimientos construyendo virus y otros programas dañinos, que distribuyen hoy en día a través de Internet para conseguir una propagación exponencial y alcanzar así una mayor notoriedad.

LamersLos “lamers”, también conocidos por “script kiddies” o “click kiddies”, son aquellas personas que han obtenido determinados programas o herramientas para realizar ataques informáticos (descargándolos generalmente desde algún servidor de Internet) y que los utilizan sin tener conocimientos técnicos de cómo funcionan.

A pesar de sus limitados conocimientos, son los responsables de la mayoría de los ataques que se producen en la actualidad, debido a la disponibilidad de abundante documentación técnica y de herramientas informáticas que se pueden descargar fácilmente de Internet, y que pueden ser utilizadas por personas sin conocimientos técnicos para lanzar distintos tipos de ataques contra redes y sistemas informáticos.

Amenazas del personal internoTambién debemos tener en cuenta el papel desempeñado por algunos empleados en muchos de los ataques e incidentes de seguridad informática, ya sea de forma voluntaria o involuntaria. Así, podríamos considerar el papel de los empleados que actúan como “fisgones” en la red informática de su organización, los usuarios incautos o despistados, o los empleados descontentos o desleales que pretenden causar algún daño a la organización.

7CIBERTERRORISMO Y ESPIONAJE.

Ex-empleadosLos ex-empleados pueden actuar contra su antigua empresa u organización por despecho o venganza, accediendo en algunos casos a través de cuentas de usuario que todavía no han sido canceladas en los equipos y servidores de la organización. También pueden provocar la activación de “bombas lógicas” para causar determinados daños en el sistema informático (eliminación de ficheros, envío de información confidencial a terceros…) como venganza tras un despido.

Intrusos remuneradosLos intrusos remunerados son expertos informáticos contratados por un tercero para la sustracción de información confidencial, llevar a cabo sabotajes informáticos contra una determinada organización, etcétera.

TIPOLOGÍA DE MOTIVACIONES DE LOS ATACANTES.

Consideraciones económicas: llevar a cabo operaciones fraudulentas; robo de información confidencial que posteriormente es vendida a terceros; extorsiones (si no se paga un determinado “rescate” se elimina información o se daña de forma irreparable un sistema que haya sido comprometido); intentos de manipulación de las cotizaciones de valores bursátiles; etcétera.

Diversión: algunos usuarios de Internet realizan estos ataques como una forma de pasar el rato delante de su ordenador.

Ideología: ataques realizados contra determinadas organizaciones, empresas y Websites gubernamentales, con un contenido claramente político.

Autorrealización.

8CIBERTERRORISMO Y ESPIONAJE.

Búsqueda de reconocimiento social y de un cierto estatus dentro de una comunidad de usuarios

Triángulo de la intrusión.

Para poder llevar a cabo un ataque informático los intrusos deben disponer de los medios técnicos, los conocimientos y las herramientas adecuadas, deben contar con una determinada motivación o finalidad, y se tiene que dar además una determinada oportunidad que facilite el desarrollo del ataque (como podría ser el caso de un fallo en la seguridad del sistema informático elegido). Estos tres factores constituyen lo que podríamos denominar como el “Triángulo de la Intrusión”, concepto que se presenta de forma gráfica en la siguiente figura:

Entre las posibles consecuencias del ciberterrorismo y de los ataques informáticos, podríamos citar las siguientes:

Corte del suministro eléctrico y posible descontrol de centrales nucleares, centrales hidroeléctricas y térmicas.

OPORTUNIDAD: Fallos en la seguridad de la red y/o de los equipos

MOTIVO:

Diversión

Lucro personal

MEDIOS:

Conocimientos Técnicos

Herramientas

9CIBERTERRORISMO Y ESPIONAJE.

Colapso total de las redes telefónicas y los sistemas de comunicaciones.

Desarrollo de ataques específicos contra los sistemas de comunicaciones militares.

Caos financiero: ataques a las entidades financieras y a las bolsas, paralizando cualquier gestión y borrando o alterando los datos de todas las cuentas corrientes y otros registros de información.

Intervención del control del tráfico aéreo y ferroviario, provocando colisiones de aviones y trenes, y dejando inoperantes estas redes de transporte.

Ataques informáticos de todo tipo protagonizados por virus, programados y controlados de forma remota para activarse en el momento adecuado.

Destrucción de grandes bases de datos estatales, vitales para el funcionamiento del país, como las de los cuerpos de policía, el Tesoro Público, la Sanidad, la Seguridad Social y el resto de Administraciones Públicas en general.

Sabotajes locales en la capital y otras ciudades importantes por su población o su actividad económica, alterando el funcionamiento de los semáforos para causar choques en cadena que colapsen durante horas las principales carreteras.

Otros sabotajes, como por ejemplo los dirigidos a las empresas más importantes y a organismos oficiales locales.

Lanzamiento de bombas electromagnéticas para neutralizar todos los equipos electrónicos militares no protegidos y silenciar a las principales emisoras de radio y televisión.

Los objetivos de las operaciones ofensivas en la guerra informática podrán ser:

10CIBERTERRORISMO Y ESPIONAJE.

Propagación de virus computacionales para contaminar el flujo de la información enemiga.

Controlar los elementos temporales (Internet) mediante la conducción de iniciativas en el ámbito de la información tendientes a inducir, engañar, encubrir, contener, etc.

Interrumpir o sabotear la información o el sistema de información del enemigo (ej.: bombardeando sus sistemas de comunicaciones), así como su estructura para la conducción de operaciones de información.

Dispersar las fuerzas, armas y fuegos del enemigo, logrando al mismo tiempo la concentración de las fuerzas, armas y fuegos de las unidades propias.

Confundir, efectuar diversión o transmitir información falsa al enemigo, persuadiéndolo de que lo real es falso y lo falso es real.

Cambiar los datos en las redes.

Diseminar propaganda.

Divulgar información redundante.

Obtener información.

Existen varios tipos de espionajes en las redes de ordenadores que son:

11CIBERTERRORISMO Y ESPIONAJE.

ECHELON.El “Echelon” o la “Gran Oreja” es un sistema automatizado de interceptación global de trasmisiones, operado por los servicios de inteligencia de cinco países: Estados Unidos, Gran Bretaña, Canadá, Australia y Nueva Zelanda. Su objetivo inicial era controlar las comunicaciones militares y diplomáticas de la Unión Soviética y sus aliados durante la Guerra Fría. Aunque en la actualidad se emplea para interceptar todo tipo de transmisiones con el objetivo de localizar tramas terroristas y planes de narcotráfico, inteligencia política y diplomática.

ENFOPOL (ENFORCEMENT POLICE). “Enfopol” es consecuencia directa del deseo de los gobiernos europeos de no quedarse atrás en esta carrera de escuchas cibernéticas. Por esta razón, pusieron a funcionar su propio plan de interceptación de telecomunicaciones en Europa, Estados Unidos, Australia, pero también en otros países. De esta manera, Enfopol intenta imponer sus normas a todos los operadores europeos de telefonía fija y móvil para que la policía secreta europea tenga acceso total a las comunicaciones de sus clientes, así como a la información sobre los números marcados y los números desde los que se llama.

CARNIVORE.Sistema que ha sido diseñado por la Oficina Federal de Investigaciones (FBI) para capturar aquellos mensajes de correo electrónico que sean sospechosos de contener información útil para la agencia. Se especula, incluso, con que sea capaz de espiar el disco duro del usuario que se considere sospechoso y, todo ello, sin dejar rastro de su actividad. Para ello, se coloca un chip en los equipos de los proveedores de servicios de Internet para controlar todas las comunicaciones electrónicas que tienen lugar a través de ellos.

12CIBERTERRORISMO Y ESPIONAJE.

NORSE.

Empresa de seguridad estadounidense, ha lanzado un interesante mapa actualizado en tiempo real en el que se muestran los ataques informáticos que se dan en todo el mundo.

Cada segundo, Norse recoge y analiza la información sobre amenazas en vivo desde darknets 2en cientos de ubicaciones en más de 40 países. Los ataques que se muestran se basan en un pequeño subconjunto de los flujos en vivo contra la infraestructura Norse honeypot, que representan los ataques cibernéticos reales de todo el mundo. A primera vista, uno puede ver que los países son agresores u objetivos en el momento, utilizando el tipo de ataques (servicios-puertos).

Detrás de este proyecto, hay 50 ingenieros que se encargan de recopilar la información que llega a través de más de ocho millones de sensores repartidos en 50 países del mundo. “Estos sensores imitan los blancos favoritos de los ataques, tales como cajeros automáticos, smartphones, PCs o MACs, de este modo atraen los ataques”.

Al pasar por encima de los Origen del Ataque, Objetivo del Ataque, o tipos de ataque destacará sólo los ataques procedentes de ese país o por ese servicio-puerto, respectivamente. Al pasar por encima de cualquier burbuja en el mapa, se destacarán sólo los ataques de esa ubicación y tipo. Podemos presionar S para cambiar los tamaños de la tabla.

Norse expone su inteligencia de amenazas a través de alto rendimiento, las API de lectura mecánica en una variedad de formas. Norse también ofrece productos y soluciones que ayudan a las organizaciones a proteger y mitigar los ataques cibernéticos.

El sitio que pueden ver esta información en tiempo real es: http://map.ipviking.com/

2 Es una Red obscura.

13CIBERTERRORISMO Y ESPIONAJE.

Conclusión.

La guerra informática actualmente es una forma de conflicto “armado” que se está

desarrollando a pasos agigantados y que está trayendo consigo enormes conflictos

entre los diversos países así como también internamente, si bien, en estas guerras no

se utiliza la fuerza física, en lugar de ello se presenta la inteligencia y destreza de uno o

varios individuos que coludidos pretenden dañar a terceras personas mediante el

empleo de los medios tecnológicos que se van desarrollando, donde muchas de sus

motivaciones son por cuestiones políticas, religiosas, económicas, solo por mencionar

algunas. Es importante tratar de prevenir estos enfrentamientos porque aunque se crea

imposible estos podrían ocasionar grandes pérdidas humanas, cuantiosos gastos

económicos, uso o divulgación de información confidencial, pueden hacer que un país

entre en crisis o entre en conflicto interno o externo.

Estos actos deberían de estar estrictamente tipificados porque pueden crear conflictos

desmesurados en un país.

14CIBERTERRORISMO Y ESPIONAJE.

BibliografíaCiberterrorismo y Espionaje en las Redes de Ordenadores. (02 de julio de 2015). Obtenido de

http://es.slideshare.net/alemet/ciberterrorismo-y-espionaje-en-las-redes-de-ordenadores

Consejos de Seguridad-Ciber Terrorismo . (s.f.). Recuperado el 25 de abril de 2016, de http://www.uniendometas.org.ar/wp-content/uploads/CS-Ciberterrorismo.pdf

Espinoza, M. A. (02 de septiembre de 2015). Ciberterrorismo y espionaje en las redes de ordenadores. Recuperado el 19 de abril de 2016, de https://prezi.com/-5o7bsigpyuv/ciberterrorismo-y-espionaje-en-las-redes-de-ordenadores/

Gil, T. (02 de noviembre de 2011). Ciberrterorismo. Obtenido de http://ciberterrorismoinfo.blogspot.mx/

Jeison. (01 de noviembre de 2012). E-GOV. Recuperado el 10 de abril de 2016, de http://www.egov.ufsc.br/portal/conteudo/ciberterrorismo

López, C. C. (10 de 11 de 2006). La guerra informática. Obtenido de file:///C:/Users/Dania%20Cristina/Downloads/817lopez%20(1).pdf.

Maroto, J. P. (s.f.). El ciberespionaje y la ciberseguridad . Recuperado el 30 de marzo de 2016, de file:///C:/Users/casa/Downloads/Dialnet-ElCiberespionajeYLaCiberseguridad-4549946-1.pdf

Reyes, J. A. (octubre de 2011). Delitos Informaticos y Ciberterrorismo. Recuperado el 09 de abril de 2016, de https://beorlegui.files.wordpress.com/2011/10/delitos-informaticos-y-ciberterrorismo.pdf

Salellas, L. (s.f.). Recuperado el 01 de mayo de 2016, de Delitos Informaticos Ciberterrorismo: http://www.cabinas.net/monografias/informatica/delitos_informaticos_ciberterrorismo.pdf

Serrano, B. (s.f.). Diplomacy Data. Recuperado el 20 de abril de 2016, de http://diplomacydata.com/es/ciberseguridad-y-ciberespionaje-en-relaciones-internacionales/

Valdez, E. O. (02 de septiembre de 2015). El Espionaje en las Redes de Ordenadores. Recuperado el 27 de abril de 2016, de https://prezi.com/gnbrsh-vvhf7/el-espionaje-en-las-redes-de-ordenadores/

Vieites, A. G. (s.f.). La lucha contra el ciberterrorismo y los ataques informaticos. Recuperado el 26 de abril de 2016, de file:///C:/Users/casa/Downloads/La_lucha_contra_el_ciberterrorismo_y_los_ataques_informaticos.pdf

![9`Y hfcgac[ ]b XYf IakY`h · aU[bYh]gW\Y :Y`XYf" 9f _Ubb g]Y \ W\g! hYbg ]bX]fY_h kU\fbY\aYb" AUbW\Y AYb! gW\Yb jYfgd fYb nia 6Y]gd]Y` X]fY_h ibhYf Y]bYf [fcggYb](https://static.fdocuments.pl/doc/165x107/5fce98307f513a7d0f72bb89/9y-hfcgac-b-xyf-iakyh-aubyhgwy-yxyf-9f-ubb-gy-wg-hybg-bxfyh.jpg)

![| 9»...| 9» Àñ ,QIRUPDWLRQ ? é j ø ï ¿'h] y ïy ¿y]yyy x Ø yyyyyyyyy x Ø y'yhy]yyy x Ø Ê ½ \Æ] y ky ¿y]yyy x Ø y Êy ½y]yyy x Ø -H ñ±] y -yHy]yyy x Ø y ñy±y]yyy](https://static.fdocuments.pl/doc/165x107/603f5f9b5055e165e064ecaf/-9-9-qirupdwlrq-j-h-y-y-yyyy-x-yyyyyyyyy.jpg)

![g] ;= &µ ]k p î ÷ûxkÇ7C ½ ¿Å¼ëÊе X vïà ´ù - NTNG O U ª j q s à ! Ñ å ï ´ Ç V à ! Ñ å ï ´ G O U ª j q s à ! , y y G y ø y w y y t y Ç y Z y y 4 y y](https://static.fdocuments.pl/doc/165x107/5f982a45f052ee09236922ec/g-k-p-xk7c-x-vf-ntn-g-o-u-j.jpg)

![96 | Page · 100 | Page Z ] b Y z ] Y z ] ¶ « | « { \ ¿ z %= º » Â Ë = 4 ä 6 9 H 6 ä 9 H 5 9 = 0.125 µ { Z ± { ¹ ¶ ^ Z p ¯ 0 « º / Z d Y y y u Z · y Y º ¿ u ±](https://static.fdocuments.pl/doc/165x107/605cbeefadb60b3eef7845e4/96-100-page-z-b-y-z-y-z-z-4-6-9.jpg)