PROWADZĄCY

description

Transcript of PROWADZĄCY

1Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

PROWADZĄCY

ISO 27001:2007 - WYMAGANIA

Andrzej Łęszczak

Konsultant systemów zarządzania

2Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

TEMAT SZKOLENIA

27001:2007 – przedstawienie i interpretacja wymagań systemu

zarządzania bezpieczeństwem informacji

ISO 27001:2007 - WYMAGANIA

3Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

PROGRAM SZKOLENIA

1. Powitanie i wstęp

2. Standardy międzynarodowe i inne wymagania związane z bezpieczeństwem informacji

3. Podstawowe terminy związane z informacją i bezpieczeństwem

4. Zarys struktury i wymagania normy ISO 27001:2007

5. Cele i zabezpieczenia zastosowane w ISO 27001:2007 i ISO 17799:2005

6. Dokumentacja wymagana przez ISO 27001:2007

Przewidywany czas: ok. 3 godz.

ISO 27001:2007 - WYMAGANIA

4Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

ISO 27001:2007 (poprzednio: BS 7799-2:2002)

„Information technology – Security techniques – Information security management systems – Requirements.”

„Technika informatyczna – Techniki bezpieczeństwa - Systemy zarządzania bezpieczeństwem informacji – Wymagania.”

Polskie wydanie:

PN – ISO/IEC 27001:2007

SYSTEM ZARZADZANIA BEZPIECZEŃSTWEM INFORMACJI

5Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

ISO 27001:2007

o Zawiera specyfikacje (do normy ogólnej) wymagań odnoszących się do ustanawiania, wdrażania i dokumentowania systemów zarządzania bezpieczeństwem informacji SZBI

o Zawiera specyfikacje wymagań odnoszących się do zabezpieczeń, wprowadzanych zależnie od potrzeb indywidualnych organizacji

o Stanowi podstawę referencyjną certyfikacji

2. STANDARDY MIĘDZYNARODOWE I INNE WYMAGANIA

6Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

ISO 17799:2005

„Information technology – Security techniques – Code of practice for information security management.”

„Technika informatyczna – Techniki bezpieczeństwa - Praktyczne zasady zarządzania bezpieczeństwem informacji.”

Polskie wydanie:

PN-ISO/IEC 17799:2007

„Technika informatyczna. Praktyczne zasady zarządzania bezpieczeństwem informacji.”

2. STANDARDY MIĘDZYNARODOWE I INNE WYMAGANIA

7Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

ISO 17799:2005

o Norma ogólna – omawia podejście, zasady i praktyki

o Norma stanowi dokument referencyjny (model)

o Wskazuje na najbardziej wrażliwe zagrożenia, obszary

o Omawia najlepsze ze stosowanych praktyk zapewnienia bezpieczeństwa

o Zawiera 11 zestawów zabezpieczeń

o Nie może być wykorzystywana do oceny i certyfikacji

2. STANDARDY MIĘDZYNARODOWE I INNE WYMAGANIA

8Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

RÓŻNICE

oISO 27001:2005 – charakter normatywny

...organizacja „powinna” = „musi” („shall”)

oISO 17799:2005 – charakter referencyjny

„...zaleca się” żeby organizacja („should”)

2. STANDARDY MIĘDZYNARODOWE I INNE WYMAGANIA

9Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

WYMAGANIA PRAWNEo Ustawa o ochronie danych osobowych

(tekst jedn. Dz. U. z 2002 r, Nr 101 poz. 926 i Dz. U. Nr 153 poz. 1271 ze zmianami)

o Ustawa o ochronie osób i mienia(Dz. U. z 1997 r. Nr 114 poz. 740 ze zmianami)

o Ustawa o ochronie informacji niejawnych(Dz. U. z 1999 r. Nr 11 poz. 95 ze zmianami)

Zasady organizowania, klasyfikowania (tajemnica państwowa, służbowa – ściśle tajne, tajne, poufne, zastrzeżone), udostępniania informacji niejawnych; postępowanie sprawdzające.

o Ustawa o ochronie konkurencji i konsumentów(Dz. U. z 2000 r. Nr 122 poz. 1319 ze zmianami)

o Kodeks Spółek Handlowych(Dz. U. z 2000 r. Nr. 94 poz. 1037 ze zmianami)

o Rachunkowość, przepisy giełdowe i inne

2. STANDARDY MIĘDZYNARODOWE I INNE WYMAGANIA

10Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

Źródła wymagań bezpieczeństwa(ISO 17799:2005)

o Wyniki szacowania ryzyka

o Wymagania prawne, statutowe, regulacyjne

i kontraktowe w stosunku do organizacji,

kontrahentów, dostawców

o Opracowany przez organizację, w celu

wspomagania swojej działalności, zbiór zasad,

celów i wymagań dotyczących przetwarzania

informacji

2. STANDARDY MIĘDZYNARODOWE I INNE WYMAGANIA

11Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

PROGRAM SZKOLENIA

1. Powitanie i wstęp

2. Standardy międzynarodowe i inne wymagania związane z bezpieczeństwem informacji

3. Podstawowe terminy związane z informacją i bezpieczeństwem

4. Zarys struktury i wymagania normy ISO 27001:2005

5. Cele i zabezpieczenia zastosowane w ISO 27001:2005 i ISO 17799:2005

6. Dokumentacja wymagana przez ISO 27001:2005

ISO 27001:2005 - WYMAGANIA

12Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

Definicja informacji (ISO 17799:2005)

o „INFORMACJA to aktyw, który, podobnie jak inne

ważne aktywa biznesowe, ma dla instytucji wartość

i dlatego należy go odpowiednio chronić.”

3. PODSTAWOWE POJĘCIA ZWIĄZANE Z INFORMACJĄ

13Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

Definicja informacji (BIZNESOWA)

o INFORMACJA to dane przetworzone (poukładane,

przefiltrowane, pogrupowane itd.) w taki sposób, że na

ich podstawie można wyciągać wnioski, podejmować

decyzje biznesowe.

3. PODSTAWOWE POJĘCIA ZWIĄZANE Z INFORMACJĄ

14Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

O informacji (ISO 17799:2005)

„Informacja może przybierać różne formy. Może być

wydrukowana lub zapisana na papierze,

przechowywana elektronicznie, przesyłana pocztą lub

za pomocą urządzeń elektronicznych, wyświetlana

w formie filmu lub wypowiadana w rozmowie.

Niezależnie od tego, jaką formę informacja przybiera

lub za pomocą jakich środków jest udostępniana lub

przechowywana, zaleca się, aby zawsze była

w odpowiedni sposób chroniona”

3. PODSTAWOWE POJĘCIA ZWIĄZANE Z INFORMACJĄ

15Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

Rodzaje informacji objęte SZBI

o Wewnętrzne – informacje, które nie powinny dotrzeć do konkurencji, ponieważ my tego nie chcemy.

o Dotyczące konsumentów/klientów – informacje, które nie powinny być ujawnione, ponieważ oni tego nie chcą.

o Informacje, które muszą być przekazywane innym partnerom handlowym.

3. PODSTAWOWE POJĘCIA ZWIĄZANE Z INFORMACJĄ

16Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

System informacyjny ≠ system informatyczny

System zarządzania

bezpieczeństwem informacji ≠ zarządzanie bezpieczeństwem

systemów informatycznych

3. PODSTAWOWE POJĘCIA ZWIĄZANE Z INFORMACJĄ

17Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

SYSTEM ZARZĄDZANIA BEZPIECZEŃSTWEM INFORMACJI

(SZBI)INFORMATION SECURITY MANAGEMENT SYSTEM

(ISMS)

o To część całościowego systemu zarządzania, oparta na podejściu wynikającym z ryzyka biznesowego, odnosząca się do ustanawiania, wdrażania, eksploatacji, monitorowania, utrzymywania i doskonalenia bezpieczeństwa informacji

System zarządzania obejmuje strukturę organizacyjną, polityki, działania związane z planowaniem, zakresy odpowiedzialności, praktyki, procedury, procesy i zasoby.

3. PODSTAWOWE POJĘCIA ZWIĄZANE Z INFORMACJĄ

18Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

Informacje można:

o Tworzyć

o Przechowywać

o Zniszczyć

o Przetwarzać

o Przekazywać

o Wykorzystać

o Utracić

o Uszkodzić

3. PODSTAWOWE POJĘCIA ZWIĄZANE Z INFORMACJĄ

19Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

Ochrona informacji jest ważna dla naszego codziennego życia:

o Banki

o Towarzystwa ubezpieczeniowe

o Operatorzy telefoniczni

o Tajemnica przemysłowa

o Obronność kraju

o Kartoteki policyjne

o itp

3. PODSTAWOWE POJĘCIA ZWIĄZANE Z INFORMACJĄ

20Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

Dlaczego organizacje wdrażają system zarządzania bezpieczeństwem informacji (SZBI):

o Lepsze postrzeganie na rynku

o Wymagania przetargowe

o Zwiększone zaufanie klientów

o Ochrona danych osobowych, innych powierzonych przez klienta, własnego know-how itd..

o Zapobieganie stratom związanym z utratą informacji

o Zapewnienie ciągłości działania (plany awaryjne, disaster recovery)

o Kierownictwo może „spać spokojnie”

o Świadome, oparte na faktach podejmowanie decyzji co do zarządzania aktywami i związanymi z nimi ryzykami

o Większa świadomość personelu

o Uwzględnienie informacji w zarządzaniu procesami biznesowymi

o Lepszy wynik finansowy

3. PODSTAWOWE POJĘCIA ZWIĄZANE Z INFORMACJĄ

21Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

Trudności we wdrożeniu SZBI:

o Trudności w interpretacji wymagań normy

o Trudno stworzyć dobry model szacowania ryzyka (prosty, a jednocześnie mający odniesienie do biznesu i naprawdę zapewniający bezpieczeństwo)

o Duża ilość procedur i polityk

o Konieczność uświadamiania i szkolenia pracowników

o Dużo formalnych wymagań systemu (dużo zapisów)

o Trzeba często szacować ryzyko

o Potrzebne nakłady na zabezpieczenia

o Potrzebna wiedza specjalistyczna (zwłaszcza IT)

o Potrzeba zaangażowania całego personelu

o Niebezpieczeństwo odejścia od rzeczywistości biznesowej (organizacje są „ślepe” na prawdziwe zagrożenia, zbyt bardzo polegają na systemie)

3. PODSTAWOWE POJĘCIA ZWIĄZANE Z INFORMACJĄ

22Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

o Bezpieczeństwo informacji„Bezpieczeństwo informacji oznacza, że informacje są chronione przed szerokim zakresem zagrożeń w celu zapewnienia ciągłości działalności, ograniczenia strat i maksymalizacji zwrotu z inwestycji oraz działań

biznesowych (rozwoju firmy)”

o Bezpieczeństwo informacji oznacza zachowanie:

DOSTĘPNOŚĆ(availability)Zapewnienie

upoważnionym użytkownikom

dostępu do informacji i związanych z nimi

zasobów, zgodnie z potrzebami

DOSTĘPNOŚĆ(availability)Zapewnienie

upoważnionym użytkownikom

dostępu do informacji i związanych z nimi

zasobów, zgodnie z potrzebami

POUFNOŚĆ

(confidentiality)Zapewnienie, że informacje są dostępne

tylko dla osób uprawnionych

INTEGRALNOŚĆ(integrity)

Zagwarantowanie dokładności i kompletności

informacji oraz metod

ich przetwarzania

INTEGRALNOŚĆ(integrity)

Zagwarantowanie dokładności i kompletności

informacji oraz metod

ich przetwarzania

3. PODSTAWOWE POJĘCIA ZWIĄZANE Z INFORMACJĄ

23Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

AKTYWA, ZASOBY(assets)

o To wszystko co ma wartość dla organizacji

3. PODSTAWOWE POJĘCIA ZWIĄZANE Z INFORMACJĄ

24Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

ZAGROŻENIE(threat)

o Potencjalna przyczyna niepożądanego incydentu, którego skutkiem może być

szkoda dla systemu lub instytucji.

PODATNOŚĆ(vulnerability)

o Słabość aktywa lub grupy aktywów, która może być wykorzystana przez co najmniej

jedno zagrożenie.

3. PODSTAWOWE POJĘCIA ZWIĄZANE Z INFORMACJĄ

25Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

SKUTEK(impact)

o Rezultat niepożądanego incydentu.

PRAWDOPODOBIEŃSTWO(probability)

o Stopień pewności, że incydent się zdarzy.

3. PODSTAWOWE POJĘCIA ZWIĄZANE Z INFORMACJĄ

26Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

ZDARZENIE BEZPIECZEŃSTWA INFORMACJI

(information security event)

o Zidentyfikowane wystąpienie stanu w systemie, usłudze lub sieci, który wskazuje na możliwość naruszenia polityki bezpieczeństwa informacji lub nie zadziałanie zabezpieczeń, lub wcześniej nieznana sytuacja która może mieć znaczenie dla bezpieczeństwa informacji.

3. PODSTAWOWE POJĘCIA ZWIĄZANE Z INFORMACJĄ

27Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

INCYDENT BEZPIECZEŃSTWA INFORMACJI

(information security incident)

o Pojedyncze zdarzenie lub seria niepożądanych lub nieoczekiwanych zdarzeń związanych z bezpieczeństwem informacji, które ze znaczącym prawdopodobieństwem mogą powodować zagrożenie dla działalności biznesowej i bezpieczeństwa informacji.

3. PODSTAWOWE POJĘCIA ZWIĄZANE Z INFORMACJĄ

28Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

RYZYKO(risk)

o Prawdopodobieństwo, że określone zagrożenie wykorzysta podatność aktywa

lub grupy aktywów, aby spowodować straty lub zniszczenie aktywów.

(PN-I-13335-1)

o Kombinacja prawdopodobieństwa zdarzenia i jego konsekwencji.

(ISO Guide 73:2002)

3. PODSTAWOWE POJĘCIA ZWIĄZANE Z INFORMACJĄ

29Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

RYZYKOSZCZĄTKOWE

(residual risk)

o Ryzyko, które pozostaje po wprowadzeniu zabezpieczeń.

3. PODSTAWOWE POJĘCIA ZWIĄZANE Z INFORMACJĄ

30Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

ANALIZA RYZYKA(risk analysis)

o Systematyczne korzystanie z informacji w celu zidentyfikowania źródeł i oceny ryzyka

SZACOWANIE RYZYKA(risk assessment)

o Całościowy proces analizy ryzyka i oceny ryzyka

OCENA RYZYKA(risk evaluation)

o Proces porównywania estymowanego ryzyka z założonymi kryteriami ryzyka w celu wyznaczenia

wagi ryzyka

3. PODSTAWOWE POJĘCIA ZWIĄZANE Z INFORMACJĄ

31Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

ZARZĄDZANIE RYZYKIEM(risk management)

o Skoordynowane działania w celu kierowania i kontroli organizacji z uwzględnieniem ryzyka

POSTĘPOWANIE Z RYZYKIEM(risk treatment)

o Proces polegający na wyborze i wdrożeniu środków modyfikujących ryzyko

3. PODSTAWOWE POJĘCIA ZWIĄZANE Z INFORMACJĄ

32Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

AKCEPTACJA RYZYKA(risk acceptance)

o Decyzja, aby zaakceptować ryzyko.

KRYTERIA RYZYKA(risk criteria)

oPunkty odniesienia według których szacuje się ważność (wagę) ryzyka.

UWAGA: Kryteria ryzyka mogą zawierać powiązane koszty i korzyści, wymagania prawne i regulacyjne, socjo-ekonomiczne i środowiskowe aspekty, interesy akcjonariuszy, priorytety i inne dane wejściowe do szacowania.

REDUKOWANIE RYZYKA(risk reduction)

o Działania podjęte, aby zmniejszyć prawdopodobieństwo i/lub negatywne konsekwencje związane z ryzykiem.

3. PODSTAWOWE POJĘCIA ZWIĄZANE Z INFORMACJĄ

33Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

UNIKANIE RYZYKA(risk avoidance)

o Decyzja, aby nie pozostawać w sytuacji ryzyka, albo działanie w celu wycofania się z takiej sytuacji.

TRANSFER RYZYKA(risk transfer)

o Podzielenie się z trzecią stroną ciężarem lub korzyścią z ryzyka.

UWAGA: Transfer ryzyka może tworzyć nowe ryzyka lub modyfikować już istniejące.

3. PODSTAWOWE POJĘCIA ZWIĄZANE Z INFORMACJĄ

34Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

ZABEZPIECZENIE(safeguard, control)

o Praktyka, procedura lub mechanizm redukujący ryzyko

3. PODSTAWOWE POJĘCIA ZWIĄZANE Z INFORMACJĄ

35Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

DEKLARACJA STOSOWANIA(statement of applicability)

o Udokumentowana deklaracja opisująca cele zabezpieczeń i zabezpieczenia, które odnoszą się i mają zastosowanie w systemie zarządzania bezpieczeństwem informacji organizacji

3. PODSTAWOWE POJĘCIA ZWIĄZANE Z INFORMACJĄ

36Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

PROGRAM SZKOLENIA

1. Powitanie i wstęp

2. Standardy międzynarodowe i inne wymagania związane z bezpieczeństwem informacji

3. Podstawowe terminy związane z informacją i bezpieczeństwem

4. Zarys struktury i wymagania normy ISO 27001:2005

5. Cele i zabezpieczenia zastosowane w ISO 27001:2005 i ISO 17799:2005

6. Dokumentacja wymagana przez ISO 27001:2005

ISO 27001:2007 - WYMAGANIA

37Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

SPIS TREŚCI

0. Wprowadzenie

0.1 Postanowienia ogólne

0.2 Podejście procesowe

1. Zakres normy

1.1 Postanowienia ogólne

1.2 Zastosowanie

2. Powołania normatywne

3. Terminy i definicje

4. System zarządzania bezpieczeństwem informacji SZBI

4.1 Wymagania ogólne

4.2 Ustanowienie i zarządzanie SZBI

4.2.1 Ustanowienie SZBI

4.2.2 Wdrożenie i funkcjonowanie SZBI

4.2.3 Monitorowanie i przegląd SZBI

4.2.4 Utrzymanie i doskonalenie SZBI

4.3 Wymagania dotyczące dokumentacji

4.3.1 Postanowienia ogólne

4.3.2 Nadzór nad dokumentami

4.3.3 Nadzór nad zapisami

4. WYMAGANIA ISO 27001:2007

38Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

SPIS TREŚCI – c.d.

6. Odpowiedzialność kierownictwa

5.1. Zaangażowanie kierownictwa

5.2 Zarządzanie zasobami

5.2.1 Zapewnienie zasobów

5.2.2 Szkolenie, świadomość i kompetencje

6. Audity wewnętrzne SZBI

7. Przegląd SZBI przez kierownictwo

7.1. Postanowienia ogólne

7.2. Dane wejściowe do przeglądu

7.3. Dane wyjściowe z przeglądu

4. WYMAGANIA ISO 27001:2007

39Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

SPIS TREŚCI – c.d.

8. Doskonalenie SZBI

8.1. Ciągłe doskonalenie

8.2. Działania korygujące

8.3. Działania zapobiegawcze

Aneks A (normatywny) Cele stosowania zabezpieczeń oraz zabezpieczenia

Aneks B (informacyjny) Wytyczne OECD do stosowania niniejszej Normy Międzynarodowej

Aneks C (informacyjny) Powiązania między ISO 9001:2008, ISO 14001:2004 niniejszą Normą Międzynarodową”

4. WYMAGANIA ISO 27001:2007

40Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

0.2 PODEJŚCIE PROCESOWE

„Niniejszy standard przyjmuje podejście procesowe do ustanowienia, wdrożenia, stosowania, monitorowania, przeglądania, utrzymywania i doskonalenia udokumentowanego Systemu Zarządzania Bezpieczeństwem Informacji (SZBI).”

4. WYMAGANIA ISO 27001:2007

41Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

1.1 WYMAGANIA OGÓLNE

o Standard dotyczy wszelkiego rodzaju organizacji

o „Celem SZBI jest zapewnienie wyboru adekwatnych i proporcjonalnych zabezpieczeń w celu ochrony aktywów informacyjnych oraz zapewnienie zaufania do organizacji stron zainteresowanych.”

4. WYMAGANIA ISO 27001:2007

42Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

1.2 ZASTOSOWANIE

„Wyłączenie jakichkolwiek wymagań zawartych w klauzulach 4, 5, 6, 7 i 8 nie jest możliwe, jeżeli organizacja deklaruje zgodność z niniejszym międzynarodowym standardem.

Jakiekolwiek wyłączenie zabezpieczeń uważanych za konieczne, aby spełnić kryteria akceptacji ryzyka powinno być uzasadnione i powinien być dostarczony dowód, że powiązane ryzyka zostały zaakceptowane przez upoważnione osoby. Jeżeli dokonano wyłączenia zabezpieczeń, to nie można deklarować zgodności z niniejszym międzynarodowym standardem, chyba że takie wyłączenia nie wpływają na zdolność i odpowiedzialność organizacji, do zapewnienia bezpieczeństwa informacji, które spełnia wymagania bezpieczeństwa wynikające z szacowania ryzyka i mających zastosowanie wymagań prawa i innych regulacji.”

4. WYMAGANIA ISO 27001:2007

43Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

4. SYSTEM ZARZĄDZANIA BEZPIECZEŃSTWEM INFORMACJI

4.1 WYMAGANIA OGÓLNE

„Organizacja powinna ustanowić, wdrożyć, stosować, monitorować, przeglądać, utrzymywać i doskonalić udokumentowany SZBI w kontekście ogólnej działalności biznesowej organizacji i ryzyk które napotyka. Dla celów niniejszego standardu międzynarodowego zastosowano proces oparty na modelu PDCA pokazanym na rysunku 1”

Patrz także „0.2 Podejście procesowe”

4. WYMAGANIA ISO 27001:2007

44Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

Model PDCA stosowany w procesach SZBI

Zainteresowane strony

Wymagania i oczekiwania dotyczące

bezpieczeństwa informacji

Zainteresowane strony

Zarządzanie bezpieczeństwem

informacji

Ustanowienie SZBI

Monitorowanie i przegląd SZBI

Wdrożenie i eksploatacja SZBI

Utrzymanie i doskonalenie SZBI

Planuj

Sprawdzaj

Wykonuj

Działaj

Cykl opracowywania, utrzymywania i

doskonalenia

4. WYMAGANIA ISO 27001:2007

45Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

Model PDCA stosowany w procesach SZBI

o Planuj(ustanowienie SZBI)

o Wykonuj(wdrożenie i eksploatacja SZBI

o Sprawdzaj(monitorowanie i przegląd SZBI)

o Działaj(utrzymanie i doskonalenie SZBI)

Ustanowienie polityk bezpieczeństwa, zadań, celów, procesów i procedur odpowiednich dla zarządzania ryzykiem i doskonalenia bezpieczeństwa informacji w celu spełnienia postanowień polityki i celów organizacji.

Wdrożenie i zastosowanie polityk bezpieczeństwa zabezpieczeń, procesów, procedur.

Ocena i gdzie to możliwe pomiar wykonania procesów w odniesieniu do polityk bezpieczeństwa, celów i praktycznych doświadczeń oraz przekazywanie kierownictwu wyników do przeglądu.

Podejmowanie działań korygujących i zapobiegawczych na podstawie wyników przeglądu realizowanego przez kierownictwo tak, aby osiągnąć ciągłe doskonalenie SZBI.

4. WYMAGANIA ISO 27001:2007

46Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

4.2 USTANOWNIE I ZARZĄDZANE SZBI

4.2.1 a USTANÓW SZBI

„Organizacja powinna określić zakres i granice SZBI z uwzględnieniem rodzaju działalności biznesowej, organizacji, jej lokalizacji, aktywów i technologii, zawierając również szczegóły i uzasadnienie dla jakichkolwiek wyłączeń z zakresu (patrz 1.2).”

4. WYMAGANIA ISO 27001:2007

47Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

Ustanowienie struktury zarządzania

Określenie polityki

Określenie zakresu SZBI

Dokument polityki

Zakres SZBI

Etap 2

Etap 1

Stworzyć systematyczne podejście do szacowania ryzyka:- wybrać metodę szacowania- określić bezpieczeństwo informacji, wymagania prawne i nadzoru- ustanowić politykę i cele- wyznaczyć kryteria akceptowania ryzyka i określić akceptowalne jego poziomy

Etap 3

Określić ryzyka:- określić aktywa i ich właścicieli- określić skutki zagrożeń- określić zagrożenia- określić podatności

Arkusz szacowania ryzyka, polityki

Arkusz szacowania ryzyka

Etap 4

4. WYMAGANIA ISO 27001:2007

48Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

Ustanowienie struktury zarządzania – c.dOszacować ryzyka:- oszacować szkody i straty biznesowe- oszacować prawdopodobieństwo- wyznaczyć poziomy ryzyk- stwierdzić czy ryzyko jest akceptowalne czy też wymaga działania

Zidentyfikować i ocenić warianty postępowania z ryzykiem:- zastosowanie zabezpieczeń- akceptacja ryzyka- unikanie ryzyka- przeniesienie ryzyka

Wybór celów i zabezpieczeń, które zostaną wdrożone

Sporządzenie deklaracji stosowania

Sporządzenie planu postępowania z ryzykiem:- odpowiedzialności- priorytety

Deklaracja stosowania

Wybrane cele i zabezpieczenia

Plan postępowania z ryzykiem

Raport z oceny ryzyka

Arkusz szacowania ryzykaRaport z oceny ryzyka

Etap 5

Etap 6

Etap 7

Etap 8

Etap 9

4. WYMAGANIA ISO 27001:2007

49Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

Ustanowienie struktury zarządzania – c.d

Ustalenie sposobu pomiaru skuteczności i doskonalenie zastosowanych zabezpieczeń

Księga SZBI

Etap 11

Wdrożenie wybranych zabezpieczeńKsięga SZBI

Polityki, proceduryEtap 10

Ponowne szacowanie ryzyka Etap 12Raport z oceny ryzyka

4. WYMAGANIA ISO 27001:2007

50Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

4.2.1. b OKREŚL POLITYKĘ SZBI„Organizacja powinna:

...ustanowić politykę SZBI uwzględniającą charakter prowadzonej działalności biznesowej, organizację, jej lokalizację, aktywa i technologię, która:

1) stanowi podstawę dla wyznaczania celów i wytycza zasadniczy kierunek i zasady działania w związku z bezpieczeństwem informacji;

2) bierze pod uwagę wymagania biznesowe, prawne i regulacyjne oraz obowiązki w zakresie bezpieczeństwa wynikające z umów;

3) jest zgodna z kontekstem zarządzania przez organizację ryzykiem strategicznym, w którym zostanie ustanowiony i utrzymywany SZBI;

4) ustanawia kryteria w oparciu o które ryzyko będzie oceniane (patrz 4.2.1 c); i

5) została zaakceptowana przez kierownictwo.

UWAGA: Dla potrzeb niniejszego międzynarodowego standardu polityka SZBI jest traktowana jako dokument nadrzędny („nadzbiór”) w stosunku do polityki bezpieczeństwa informacji. Polityki te mogą być opisane w jednym dokumencie”

4. WYMAGANIA ISO 27001:2007

51Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

4.2.1 c OKREŚL PODEJŚCIE DO SZACOWANIA RYZYKA

„Organizacja powinna:

1) Określić metodykę szacowania ryzyka, która jest odpowiednia dla SZBI i zidentyfikowanych biznesowych, prawnych i regulaminowych wymagań w zakresie bezpieczeństwa informacji.”

2) Opracuj kryteria akceptowania ryzyka i zidentyfikuj akceptowalne poziomy ryzyk (patrz 5.1 f).

Wybrana metodyka szacowania ryzyka powinna zapewnić, aby kolejne szacowania ryzyka dawały porównywalne i powtarzalne wyniki.”

4. WYMAGANIA ISO 27001:2007

52Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

4.2.1 d ZIDENTYFIKOWAĆ RYZYKA

„Organizacja powinna.....

d) Zidentyfikować ryzyka.

1) Zidentyfikować aktywa w zakresie SZBI i właścicieli tych aktywów.

2) Zidentyfikować zagrożenia dla tych aktywów.

3) Zidentyfikować podatności które mogą być wykorzystane przez zagrożenia.

4)Zidentyfikować skutki jakie utrata poufności, integralności i dostępności może mieć dla aktywów.

Termin „właściciel” oznacza osobę lub jednostkę która formalnie odpowiada za wytwarzanie, rozwój, utrzymanie, użytkowanie i bezpieczeństwo aktywów. Termin „właściciel” nie oznacza, że dana osoba w rzeczywistości ma jakieś prawa własności w stosunku do aktywa.”

4. WYMAGANIA ISO 27001:2007

53Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

Zagrożenia bezpieczeństwa informacji

o Kradzież informacji

o Włamania i sabotaż systemu IT

o Podszywanie się pod cudzą tożsamość

o Odmowa dostępu do usług elektronicznych

o Zgubienie

o Uszkodzenie

o Atak z internetu (konie trojańskie, fałszywe adresy

nadawcy poczty elektronicznej, podstawianie stron

transakcyjnych, infekowanie sektorów startowych

komputera wirusami powodującymi awarie)

4. WYMAGANIA ISO 27001:2007

54Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

4.2.1 e ZANALIZOWAĆ I OCENIĆ RYZYKA

„Organizacja powinna.....

1) Oszacować skutki biznesowe dla organizacji, które mogą wyniknąć z naruszenia bezpieczeństwa, biorąc pod uwagę konsekwencje utraty poufności, integralności i dostępności aktywów.

2) Ocenić realistyczne prawdopodobieństwo wystąpienia naruszeń bezpieczeństwa informacji w świetle przeważających zagrożeń i podatności, skutków związanych z tymi zasobami oraz obecnie stosowanych zabezpieczeń.

3) Oszacować poziomy ryzyk.

4) Ustalić czy ryzyka są akceptowalne czy też wymagają postępowania przy zastosowaniu kryteriów akceptacji ryzyk ustanowionych w 4.2.1 c)2.”

4. WYMAGANIA ISO 27001:2007

55Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

4.2.1 f OKREŚL I OCEŃ OPCJE

„Organizacja powinna:

f) Określić i ocenić opcje postępowania z ryzykiem.

Możliwe działania to:

1) zastosowanie odpowiednich zabezpieczeń;

2) świadome i celowe zaakceptowanie ryzyk, pod warunkiem, że spełniają wymagania polityk organizacji i kryteria akceptacji ryzyk (patrz 4.2.1 c)2;

3) unikanie ryzyk; i

4) przeniesienie związanych ryzyk biznesowych na inne strony, np. ubezpieczycieli, dostawców.”

4. WYMAGANIA ISO 27001:2007

56Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

4.2.1 g WYBÓR CELÓW I ZABEZPIECZEŃ

„Organizacja powinna...

g) Wybrać cele i zabezpieczenia w celu postępowania z ryzykiem.”

- wybrane zabezpieczenia powinny spełniać wymagania wynikające z szacowania ryzyka i podjętych decyzji co do postępowania z nim

- wybór powinien brać pod uwagę kryteria akceptacji ryzyka, prawne, regulacyjne i kontraktowe wymagania

- należy rozważyć obowiązkowo zabezpieczenia z Aneksu A, ale można również wybrać odpowiednie zabezpieczenia spoza niego

4. WYMAGANIA ISO 27001:2007

57Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

4.2.1 h, i) AKCEPTACJA RYZYK SZCZĄTKOWYCH i AUTORYZACJA

„Organizacja powinna...:

h) Uzyskać akceptację kierownictwa co do zaproponowanych ryzyk szczątkowych.

i) Uzyskać autoryzację kierownictwa do wdrożenia i stosowania SZBI.”

W niektórych sytuacjach kierownictwo może podjąć decyzję o akceptacji ryzyk szczątkowych wykraczających poza poziom akceptowalny. Decyzja taka powinna zostać formalnie udokumentowana!!!

4. WYMAGANIA ISO 27001:2007

58Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

4.2.2 WDRÓŻ I STOSUJ SZBI

„Organizacja powinna:

a) Stworzyć plan postępowania z ryzykiem, który określa właściwe działania, zasoby, odpowiedzialności i priorytety związane z zarządzaniem ryzykami bezpieczeństwa informacji.

b) Wdrożyć plan postępowania z ryzykiem w celu osiągnięcia zidentyfikowanych celów zabezpieczeń, łącznie z rozważeniem finansowania i przydzielenia ról i odpowiedzialności.

c) Wdrożyć zabezpieczenia wybrane w 4.2.1 g), aby osiągnąć cele zabezpieczeń.

4. WYMAGANIA ISO 27001:2007

59Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

4.2.2 WDRÓŻ I STOSUJ SZBI – c.d.

„Organizacja powinna:

d) Określić jak będzie mierzona skuteczność stosowanych zabezpieczeń lub grup zabezpieczeń i jak te pomiary mają być stosowane, aby zapewnić, że dadzą porównywalne i powtarzalne wyniki (patrz 4.2.3 c).

Uwaga: Pomiar skuteczności zabezpieczeń umożliwia kierownictwu i personelowi określić w jakim stopniu zabezpieczenia spełniają zaplanowane cele ich stosowania.

e) Wdrożyć programy szkoleń i uświadamiania (patrz 5.2.2).

4. WYMAGANIA ISO 27001:2007

60Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

4.2.2 WDRÓŻ I STOSUJ SZBI – c.d.

„Organizacja powinna:

f) Zarządzać funkcjonowaniem SZBI.

g) Zarządzać zasobami potrzebnymi SZBI (patrz 5.2)

h) Wdrożyć procedury i inne zabezpieczenia, które umożliwią natychmiastowe wykrycie zdarzeń bezpieczeństwa informacji i reakcję na incydenty bezpieczeństwa informacji.”

4. WYMAGANIA ISO 27001:2007

61Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

4.2.3 MONITORUJ I DOKONUJ PRZEGLĄDÓW SZBI4.2.3 a) PROCEDURY MONITOROWANIA I PRZEGLĄDÓW

„Organizacja powinna.

a) Stosować procedury monitorowania i przeglądów oraz inne zabezpieczenia po to, aby:

1) natychmiast wykrywać błędy w wynikach przetwarzania;

2) natychmiast wykrywać próby oraz dokonane naruszenia i incydenty bezpieczeństwa informacji;

3) Umożliwić kierownictwu ustalenie czy działania w zakresie bezpieczeństwa delegowane personelowi lub wdrożone za pomocą środków informatycznych funkcjonują zgodnie z oczekiwaniami;

4) Pomóc wykryć naruszenia bezpieczeństwa i w ten sposób zapobiegać incydentom poprzez wczesne wykrywanie sygnałów; i

5) Ustalić czy działania podjęte w celu naprawy naruszeń bezpieczeństwa były skuteczne.”

4. WYMAGANIA ISO 27001:2007

62Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

4.2.3 b) REGULARNY PRZEGLĄD SKUTECZNOŚCI SZBI

„Organizacja powinna.

b) Przeprowadzać regularne przeglądy skuteczności SZBI (łącznie ze spełnieniem polityki i celów SZBI, i przeglądem zabezpieczeń), biorąc pod uwagę wyniki auditów bezpieczeństwa, incydentów, wyników pomiarów skuteczności, sugestii i informacji zwrotnych od wszystkich zainteresowanych stron”

4.2.3 c) POMIAR SKUTECZNOŚCI ZABEZPIECZEŃ

„Organizacja powinna.

c) Mierzyć skuteczność zabezpieczeń w celu weryfikacji czy wymagania w zakresie bezpieczeństwa informacji zostały spełnione.”

4. WYMAGANIA ISO 27001:2007

63Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

4.2.3 d) REGULARNY PRZEGLĄD SZACOWANIA RYZYKA

„Organizacja powinna.

d) Przeglądać szacowania ryzyka w zaplanowanych odstępach czasu oraz przeglądać ryzyka szczątkowe i określone akceptowalne poziomy ryzyk, biorąc pod uwagę zmiany w:

1) organizacji;

2) technologii;

3) celach biznesowych i procesach;

4) zidentyfikowanych zagrożeniach;

5) skuteczności wdrożonych zabezpieczeń; i

6) zewnętrznych zdarzeniach, takich jak zmiana w otoczeniu prawnym i regulacyjnym, zmienione obowiązki wynikające z umów i zmiany w stosunkach społecznych.”

4. WYMAGANIA ISO 27001:2007

64Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

4.2.3 e) przeprowadzaj audity wewnętrzne w zaplanowanych odstępach czasu

4.2.3 f) dokonuj regularnie przeglądów zarządzania, aby zapewnić, że zakres systemu jest adekwatny i zidentyfikowane są możliwości doskonalenia procesów SZBI

4.2.3 g) aktualizuj plany zapewnienia bezpieczeństwa biorąc pod uwagę wyniki monitorowania i przeglądów

4.2.3 h) zapisuj działania i zdarzenia, które mogą mieć wpływ na skuteczność lub funkcjonowanie SZBI (patrz 4.3.3).

4. WYMAGANIA ISO 27001:2007

65Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

4.2.4 UTRZMUJ I DOSKONAL SZBI

4.2.4 a) wdróż zidentyfikowane udoskonalenia SZBI

4.2.4 b) przeprowadzaj działania korygujące i zapobiegawcze zgodnie z 8.2 i 8.3; ucz się na błędach swoich i innych

4.2.4 c) wymieniaj się działaniami i doświadczeniami ze wszystkimi zainteresowanymi stronami na poziomie szczegółowości odpowiednim do okoliczności i uzgadniaj postępowanie, jeżeli to zasadne

4.2.4 d) zapewnij, że działania doskonalące osiągnęły zamierzone cele.

4. WYMAGANIA ISO 27001:2007

66Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

4.3.2 NADZÓR NAD DOKUMENTAMI

Dokumenty wymagane przez SZBI powinny być chronione i nadzorowane. Udokumentowana procedura powinna zapewnić:

a) akceptowanie dokumentów przed dopuszczeniem do stosowania

b) przegląd, aktualizację w razie potrzeby i ponowne akceptowanie dokumentów

c) oznaczanie zmian i obecnego statusu dokumentów

d) właściwe dokumenty są dostępne w miejscach użycia

e) czytelność i identyfikowalność dokumentów

f) dostępność dokumentów dla właściwych osób, oraz przekazywanie, przechowywanie i niszczenie dokumentów zgodnie z ich klasyfikacją

4. WYMAGANIA ISO 27001:2007

67Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

4.3.2 NADZÓR NAD DOKUMENTAMI – c.d.

g) identyfikację dokumentów pochodzenia zewnętrznego

h) dystrybucję dokumentów w warunkach nadzorowanych

i) zapobieganie niezamierzonemu stosowaniu wycofanych dokumentów

j) właściwe oznaczanie w przypadku, gdy są zachowywane w organizacji

4. WYMAGANIA ISO 27001:2007

68Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

4.3.3 NADZÓR NAD ZAPISAMIPowinny być tworzone i utrzymywane zapisy, aby dostarczyć dowodów zgodności z wymaganiami i skuteczności SZBI. Zapisy powinny być chronione i nadzorowane. SZBI powinien uwzględniać wszystkie właściwe wymagania prawne, regulacyjne i zobowiązania umowne.

Zapisy powinny być czytelne, łatwo identyfikowalne i odtwarzalne.

Zabezpieczenia potrzebne dla identyfikacji, przechowywania, odtwarzania, czasu archiwizacji i niszczenia zapisów powinny zostać udokumentowane i wdrożone.

Powinny być utrzymywane zapisy dotyczące ustanawiania i zarządzania SZBI oraz znaczących incydentów związanych z SZBI.

4. WYMAGANIA ISO 27001:2007

69Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

5. ODPOWIEDZIALNOŚĆ KIEROWNICTWA

5.1 Zaangażowanie kierownictwa

Kierownictwo powinno wykazać zaangażowanie w ustanowienie, wdrożenie, funkcjonowanie, monitorowanie, przegląd, utrzymanie i doskonalenie SZBI poprzez:

a) ustanowienie polityki SZBI

b) zapewnienie ustanowienia celów i planów SZBI

c) określenie ról i odpowiedzialności w zakresie bezpieczeństwa informacji

d) zakomunikowane organizacji ważności spełniania celów bezpieczeństwa informacji i zgodności z politykami, odpowiedzialności prawnej i potrzeby ciągłego doskonalenia

e) zapewnienie wystarczających zasobów dla SZBI

g) zapewnienie przeprowadzania auditów wewnętrznych SZBI

h) przeprowadzanie przeglądów zarządzania SZBI

4. WYMAGANIA ISO 27001:2007

70Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

5. ODPOWIEDZIALNOŚĆ KIEROWNICTWA – c.d.

5.2 Zarządzanie zasobami

5.2.1 Zapewnienie zasobów

Organizacja powinna określić i zapewnić zasoby potrzebne do:

a) ustanowienia, wdrożenia, funkcjonowania, monitorowania, przeglądu, utrzymywania i doskonalenia SZBI

b) zapewnienia, że procedury bezpieczeństwa informacji wspierają procesy biznesowe

c) określenia i spełniania wymagań prawnych i regulacyjnych oraz zobowiązań kontraktowych

d) utrzymywania adekwatnego bezpieczeństwa poprzez właściwe zastosowanie wszystkich zaimplementowanych zabezpieczeń

e) przeprowadzania przeglądów w razie potrzeby oraz właściwego reagowania na wyniki tych przeglądów

f) doskonalenia skuteczności SZBI, gdzie jest to wymagane

4. WYMAGANIA ISO 27001:2007

71Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

5. ODPOWIEDZIALNOŚĆ KIEROWNICTWA – c.d.

5.2 Zarządzanie zasobami

5.2.2 Szkolenia, świadomość i kompetencje

Organizacja powinna zapewnić, że cały personel mający odpowiedzialności określone w SZBI ma kompetencje, aby wykonywać wymagane zadania poprzez:

a) określenie potrzebnych kompetencji personelu wykonującego prace mające wpływ na SZBI

b) zapewnienie szkoleń i podjęcie innych działań (np. zatrudnienie kompetentnego personelu), aby spełnić te potrzeby

c) ocenianie skuteczności podjętych działań

d) utrzymywania zapisów z wykształcenia, szkoleń, umiejętności, doświadczenia i kwalifikacji.

Organizacja powinna ponadto zapewnić, że właściwy personel jest świadomy sensu i ważności swych działań związanych z bezpieczeństwem informacji i jak przyczyniają się one do osiągania celów SZBI.

4. WYMAGANIA ISO 27001:2007

72Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

6. AUDITY WEWNĘTRZNE SZBI

„Organizacja powinna przeprowadzać audity wewnętrzne SZBI w zaplanowanych odstępach czasu, aby ustalić czy cele zabezpieczeń, zabezpieczenia, procesy i procedury SZBI:

a) są zgodne z wymaganiami niniejszego Standardu międzynarodowego i właściwymi regulacjami i legislacją

b) są zgodne z określonymi wymaganiami w zakresie bezpieczeństwa

c) są skutecznie wdrożone i utrzymywane

d) funkcjonują zgodnie z zamierzeniami”

4. WYMAGANIA ISO 27001:2007

73Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

6. AUDITY WEWNĘTRZNE SZBI – c.d.

Inne wymagania:

- Planowanie auditów: status procesów, wyniki poprzednich auditów, kryteria, zakres, częstotliwość, metody, wybór auditorów (obiektywność)

- Udokumentowana procedura: planowanie, raportowanie, utrzymywanie zapisów

- Niezwłoczne podejmowanie działań eliminujących wykryte niezgodności i ich przyczyny + weryfikacja działań i raporty

4. WYMAGANIA ISO 27001:2007

74Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

7. PRZEGLĄD ZARZĄDZANIA SZBI

7.1 Wymagania ogólne

Kierownictwo powinno dokonywać przeglądów SZBI w zaplanowanych odstępach czasu (przynajmniej raz do roku), aby zapewnić jego ciągłą poprawność, adekwatność i skuteczność.

Przegląd powinien zawierać ocenę możliwości doskonalenia i potrzeb zmian w SZBI, łącznie z polityką i celami bezpieczeństwa informacji.

Wyniki przeglądów powinny być jasno dokumentowane i powinny być utrzymywane zapisy.

4. WYMAGANIA ISO 27001:2007

75Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

7. PRZEGLĄD ZARZĄDZANIA SZBI – c.d.7.2 Dane wejściowe na przegląd:

a) wyniki auditów i przeglądów SZBI

b) informacje zwrotne od stron zainteresowanych

c) techniki, produkty lub procedury, które można zastosować w organizacji w celu doskonalenia funkcjonowania i skuteczności SZBI

d) status działań zapobiegawczych i korygujących

e) podatności lub zagrożenia w niewystarczający sposób potraktowane w poprzednim szacowaniu ryzyka

f) wyniki pomiarów skuteczności

g) działania podjęte po poprzednich przeglądach zarządzania

h) wszelkie zmiany mające wpływ na SZBI

i) rekomendacje co do doskonalenia

4. WYMAGANIA ISO 27001:2007

76Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

7. PRZEGLĄD ZARZĄDZANIA SZBI – c.d.7.3 Dane wyjściowe z przeglądu:

Decyzje i działania związane z:

a) doskonaleniem skuteczności SZBI

b) aktualizacją szacowania ryzyka i planu postępowania z ryzykiem

c) modyfikacją (w razie konieczności) procedur i zabezpieczeń mających wpływ na bezpieczeństwo informacji, aby zareagować na wewnętrzne lub zewnętrzne zdarzenia , mogące mieć wpływ na SZBI, łącznie ze zmianami w:

1) wymaganiach biznesowych

2) wymaganiach bezpieczeństwa

3) procesach biznesowych mających wpływ na istniejące wymagania biznesowe

4) wymaganiach regulacyjnych lub prawnych

5) zobowiązaniach umownych

6) poziomach ryzyka i/lub kryteriach akceptacji ryzyk

d) potrzebami w zakresie zasobów

e) doskonaleniem pomiarów skuteczności zabezpieczeń

4. WYMAGANIA ISO 27001:2007

77Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

8. DOSKONALENIE SZBI

8.1 Ciągłe doskonalenie

Organizacja powinna ciągle doskonalić skuteczność SZBI poprzez wykorzystanie polityki i celów bezpieczeństwa informacji, wyników auditów, analizę monitorowanych zdarzeń, działania zapobiegawcze i korygujące i przeglądy zarządzania.

4. WYMAGANIA ISO 27001:2007

78Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

8. DOSKONALENIE SZBI – c.d.

8.2 Działania korygujące

Organizacja powinna podejmować działania w celu eliminacji przyczyn niezgodności z wymaganiami SZBI, aby zapobiegać powtórnemu wystąpieniu:

- udokumentowana procedura

- identyfikacja niezgodności

- określenie przyczyn niezgodności

- ocena działań do podjęcia w celu zapewnienia, że niezgodność nie wystąpi ponownie

- określenie i wdrożenie działań korygujących

- zapisy z działań

- przegląd działań

4. WYMAGANIA ISO 27001:2007

79Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

8. DOSKONALENIE SZBI – c.d.8.3 Działania zapobiegawcze

Organizacja powinna określać działania w celu eliminacji przyczyn potencjalnych niezgodności z wymaganiami SZBI, aby zapobiegać powtórnemu wystąpieniu. Podjęte działania powinny być adekwatne do potencjalnych problemów:

- udokumentowana procedura

- identyfikacja potencjalnych niezgodności i ich przyczyn (zwłaszcza zmiany w znaczących ryzykach)

- ocena działań do podjęcia w celu zapobieżenia wystąpieniu niezgodności (priorytet zgodnie z wynikami szacowania ryzyka)

- określenie i wdrożenie działań zapobiegawczych

- zapisy z działań

- przegląd działań

DZIAŁANIA ZAPOBIEGAWCZE SĄ TAŃSZE NIŻ KORYGUJĄCE

4. WYMAGANIA ISO 27001:2007

80Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

PROGRAM SZKOLENIA

1. Powitanie i wstęp

2. Standardy międzynarodowe i inne wymagania związane z bezpieczeństwem informacji

3. Podstawowe terminy związane z informacją i bezpieczeństwem

4. Zarys struktury i wymagania normy ISO 27001:2005

5. Cele i zabezpieczenia zastosowane w ISO 27001:2007 i ISO 17799:2007

6. Dokumentacja wymagana przez ISO 27001:2007

ISO 27001:2007 - WYMAGANIA

81Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

Cele i zabezpieczenia(control objectives and controls)

ISO 27001:2005 zawiera 39 celów i 134 zabezpieczeń

„Nie wszystkie z opisanych zabezpieczeń znajdą zastosowanie w każdej sytuacji, podobnie nie mogą one uwzględniać specyficznych miejscowych uwarunkowań środowiskowych lub technicznych, jak też nie mogą być podane w formie, która zadowoli każdego potencjalnego użytkownika w dowolnej organizacji”

„reprezentują przykłady powszechnie używanych metod, uważanych za dobre praktyki

w dziedzinie ochrony informacji”

5. CELE I ZABEZPIECZENIA – ISO 17799:2005

82Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

BUDOWA ANEKSU A

A.10.5 Kopie zapasoweCel: Utrzymać integralność i dostępność informacji i urządzeń przetwarzających informacjeA.10.5.1. Kopie zapasowe

informacjiZabezpieczeniePowinny być tworzone i testowane regularnie kopie zapasowe informacji i oprogramowania zgodnie z zatwierdzoną polityką tworzenia kopii zapasowych.

Cel całego rozdziału = odwrotność ZAGROŻENIA

Opis zabezpieczenia

Nr klauzuli

Nazwa zabezpieczenia

Wskazuje na

ZAGROŻENIE !

5. CELE I ZABEZPIECZENIA – ISO 17799:2005

83Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

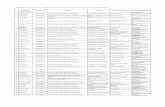

A 5 Polityka bezpieczeństwa

A 6 Organizacja bezpieczeństwa informacji

A 7 Zarządzanie aktywami

A 8 Bezpieczeństwo osobowe

A 9 Bezpieczeństwo fizyczne i środowiskowe

A 10 Zarządzanie komunikacją i operacjami

A 11 Kontrola dostępu do systemu

A 12 Pozyskiwanie, rozwój i utrzymanie systemów informatycznych

A 13 Zarządzanie incydentami związanymi z bezpieczeństwem informacji

A 14 Zarządzanie ciągłością działania

A 15 Zgodność

ANEKS A CELE I ZABEZPIECZENIA

5. CELE I ZABEZPIECZENIA – ISO 17799:2005

84Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

PROGRAM SZKOLENIA

1. Powitanie i wstęp

2. Standardy międzynarodowe i inne wymagania związane z bezpieczeństwem informacji

3. Podstawowe terminy związane z informacją i bezpieczeństwem

4. Zarys struktury i wymagania normy ISO 27001:2005

5. Cele i zabezpieczenia zastosowane w ISO 27001:2005 i ISO 17799:2005

6. Dokumentacja wymagana przez ISO 27001:2005

ISO 27001:2007 - WYMAGANIA

85Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

Dokumentacja SZBI (4.3.1)

o SZBI winien zawierać:

o Udokumentowaną deklarację polityki SZBI i celów

o Zakres SZBI

o Procedury i zabezpieczenia wspierające SZBI (np. zawarte w

Aneksie A)

o Opis metodyki szacowania ryzyka

o Raport z szacowania ryzyka

o Plan postępowania z ryzykiem

o Udokumentowane procedury potrzebne organizacji do

skutecznego planowania, funkcjonowania i nadzorowania procesów

SZBI i opisania pomiarów skuteczności zabezpieczeń (m.in. 5

wymaganych procedur)

o Zapisy wymagane przez standard (np. zapisy ze szkoleń,

przeglądów zarządzania)

o Deklarację stosowania

6. DOKUMENTACJA WYMAGANA PRZEZ ISO 27001:2007

86Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

Dokumentacja SZBI

o „Udokumentowana” = ustanowiona, udokumentowana, wdrożona, utrzymywana

o Zakres dokumentacji zależy od:

o rozmiaru i charakteru działalności organizacji

o zakresu i stopnia skomplikowania wymagań bezpieczeństwa i zarządzanego systemu

o Dokumentacja i zapisy mogą być utrwalone za pomocą jakiegokolwiek nośnika.

6. DOKUMENTACJA WYMAGANA PRZEZ ISO 27001:2007

87Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

Wymagane udokumentowane procedury SZBI

o Działania korygujące

o Działania zapobiegawcze

o Nadzór nad dokumentami

o Nadzór nad zapisami

o Audity wewnętrzne

6. DOKUMENTACJA WYMAGANA PRZEZ ISO 27001:2007

88Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

o ISO 27001:2005 - 4.3.1. drugie zdanie)

„Ważne jest, aby pokazać powiązanie wstecz od wybranych zabezpieczeń do wyników szacowania ryzyka i procesu postępowania z ryzykiem i jeszcze wcześniej do polityki i celów SZBI .”

6. DOKUMENTACJA WYMAGANA PRZEZ ISO 27001:2007

89Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

Struktura dokumentacji SZBI

Dostarcza dowodów na zgodność SZBI z wymaganiami p.3.6

Opisuje jak maja być realizowane zadania

Opis procesu: kto, co, kiedy,gdzie

Polityka, zakres, ocena ryzyka,

deklaracja

Poziom 4

Poziom 3

Poziom 2

Poziom 1 Podręcznikbezpieczeństwa

Procedury

Instrukcje, listy kontrolne, formularze

Zapisy

6. DOKUMENTACJA WYMAGANA PRZEZ ISO 27001:2007

90Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

DEKLARACJA STOSOWANIA(statement of applicability)

o Dokument, w którym opisano cele stosowania zabezpieczeń oraz zabezpieczenia, które odnoszą się i mają zastosowanie w SZBI danej organizacji, oparte na rezultatach i wnioskach wynikających z procesów szacowania i postępowania z ryzykiem.

6. DOKUMENTACJA WYMAGANA PRZEZ ISO 27001:2007

91Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

ISO 27001:2007 - 4.2.1 j)

„j) Przygotuj Deklarację Stosowania.

Powinna zostać przygotowana Deklaracja Stosowania zawierająca:

1) cele zabezpieczeń i zabezpieczenia wybrane w punkcie 4.2.1 g oraz przyczyny ich wyboru;

2) cele zabezpieczeń i zabezpieczenia obecnie zastosowane (patrz 4.2.1 e)2); i

3) wyłączenia jakichkolwiek celów i zabezpieczeń zawartych w Aneksie A wraz z uzasadnieniem ich wyłączenia.”

6. DOKUMENTACJA WYMAGANA PRZEZ ISO 27001:2007

92Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

PYTANIA I WĄTPLIWOŚCI

Prosimy Państwa

o zadawanie pytań

ISO 27001:2007 - WYMAGANIA

93Kopiowanie bez zgody iQuelle Sp. z o.o. zabronione Ⓡ

KONIEC

Dziękujemy Państwu

za uwagę

Więcej informacji:

www.iquelle.com

ISO 27001:2007 - WYMAGANIA