Ansible Serverspecベースの 自動化フレームワーク SHIFT ware …€¦ · 社内勉強会 セルフハンズオン ナレッジ公開 案件利用支援 最初はただの利用者からスタート

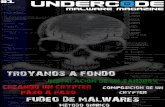

Lub: MALWARE (Mal-Ware) Wirusy.pdf · Ransomware • Szyfrowanie plików na komputerze ofiary...

Transcript of Lub: MALWARE (Mal-Ware) Wirusy.pdf · Ransomware • Szyfrowanie plików na komputerze ofiary...

1

Lub: MALWARE (Mal-Ware) –

WIRUSY, Phishing, ROBAKI I INNE KONIE TROJAŃSKIE

Zima 16/17

2

Wirus komputerowyNazwa „wirus” powstała

prawdopodobnie w 1984 roku i pochodzi bezpośrednio od

biologicznego „protoplasty”, który jest także mały, rozmnaża się samodzielnie

i nie może funkcjonować bez organizmu tworzącego jego

środowisko.

3

Wirus

• Komputerowy program, który potrafi

sam się replikować. Termin wirus jest

używany zamiennie zarówno w

odniesieniu do wirusów, jak i robaków,

co z technicznego punkt widzenia jest

niepoprawne.

• Przenosi się przez nośniki (USB i inne),

Sieć (P2P 66%) IM i inne.

4

Wirusy i robaki (Worm’y)

Wirus podszywa się/ukrywa np. pod nazwą

podobną do znanego programu.

Jest to mały program, który nie uruchamia się

sam – robi to zawsze człowiek. „Wirus

bazuje na głupich ludzkich zachowaniach”.

5

PAŹDZIERNIK 2016CHIP.PL

Pięć wirusów, na które trzeba uważać w

2015 roku

• Retefe – niewidzialny trojan bankowy. pozwala

przechwytywać środki pieniężne zaatakowanych

internautów.

• Zeus należy do najbardziej wyrafinowanych

Trojanów bankowych w historii komputerów.

• Simplocker szyfruje pliki zgromadzone w

smartfonie. Za ich odblokowanie żąda okupu w

wysokości 300 dolarów.

• Poweliks

• Shellshock – niebezpieczeństwo w systemach

Unix i Linux 6

WWW.PCWORLD.PL MARZEC 2015

7

CZERWIEC 2014 CHIP.PL

8

KWIECIEŃ 2016 CHIP.PL

Wyciek danych

9

CHIP.PL WRZESIEŃ 2014

Programowe zagrożenia

• 2011 – wg Panda Security codziennie

pojawia się 63 tys. nowych zagrożeń

• 2010 - Symantec odkrył 285 milionów

nowych zagrożeń programowych – 9 w

każdej sekundzie

• 2009 – 240 milionów

10http://www.nytimes.com/2011/06/18/technology/18security.html?_r=1&nl=todaysheadlines&emc=tha26&pagewanted=print

Chip VI/2011

Liczba malware'u wzrasta

gwałtownie

11

Chip, MAJ 2014

Liczby zainfekowanych

użytkowników w miesiącach

12

Cisco 2015 Annual Security Report

13

CHIPPL WRZESIEŃ 201 2

14

Przebieg ataku robaków CodeRed oraz Slammer

Czas rozprzestrzeniania się: 1 dzień i jedna minuta

www.caida.org [listopad, 2003]

W 2009 roku pojawiło się 22 000 000 wirusów komputerowych,

Każdego dnia – 2000 nowych wirusów

Malware na Apple Mac OS X

• >0,5 mln komputerów zarażonych przez

dziurę w programach Javy

• Zakażenia automatyczne bez udziału

użytkownika

• Jeden z wariantów – Flashback, cel

click fraud

• Apple – 12% rynku USA

15

A New Variant of Malware Takes Aim at Mac Users, By NICOLE PERLROTH , NYT, | April 23, 2012

16

CHIP.PL STYCZEÑ 2012

17

WITRYNY ROZNOSZĄ WIRUSY

CHIP.PL MAJ 2013

18

CHIP.PL MAJ 2013

19

CHIP.PL MAJ 2013

20

Malware –

składowe

rodzaje/typy

Malware (dane dla Windowsów)

21

Za: Chip V, 2010

Wirusy - straty

22

Chip V, 2010

23

Niszczenie danych lub

programów komputerowych

- wirusy - samoreplikujące się, dołączone do nosiciela, drzemią, potem niszczą

- konie trojańskie - czekają na określoną informację, która

uruchamia ich destrukcję lub wysyłają list do właściciela,

- robaki komputerowe, podobne do wirusa, wytwarzają swoje kopie w całości bez nosiciela

- destabilizacja systemu - potok informacji blokujący maszynę-adresata

- „Blended threats” – stosują różne metody ataku i penetrowanie systemów komputerowych

24

Koń trojański

• Program dający osobie z zewnątrz

dostęp do komputera bez wiedzy i

autoryzacji prawowitego użytkownika.

• Wirus atakujący sektory startowe

dyskietek lub dysków twardych.

ZeuS i Spy Eye

• Wyspecjalizowane konie trojańskie we

włamaniach do serwisów bankowości

elektronicznej i wykradaniu danych kart

kredytowych.

• ZeuS wykradł 70 mlnUSD.

25

Zeus

• jeden z pierwszych programów, którego

podstawowym zadaniem jest nie tylko

zarażanie komputerów po to, by wyciągać z

nich poufne dane, ale także infekowanie

jak największej liczby maszyn po to,

by łączyć je w sieci komputerów-zombie.

26

Aktywność trojanów

bankowych 1Q 2013

27

WWW.PCWORLD.PL MAJ 2014

28

Wirus bootsektorowy

• Wirus atakujący sektory startowe

dyskietek lub dysków twardych.

29

Wirus drążący

• Wirus, który dopisuje się do kodów

innych programów bez zwiększania ich

długości.

30

Wirus skryptowy

• Bakcyl, który zaraża dokumenty,

używając do tego celu języka

skryptowego (wykorzystywanego np. do

tworzenia makr w arkuszach

kalkulacyjnych).

31

Wirus polimorficzny

• Wirus, który potrafi zmieniać swój kod,

dzięki czemu jest trudny do wykrycia.

32

Retrowirus

• Wirus, którego celem ataku jest

oprogramowanie antywirusowe.

33

Robaki (worm’y)• Robaki nie potrzebują interwencji człowieka by

się rozmnażać. W zasadzie robaki nie niszczą danych w komputerze. Zagrożenie tkwi w szybkim rozmnażaniu się ich, w stopniu blokującym serwery Internetowe.

• Najpopularniejsze robaki to „mass mailers”, które atakują komputery, korzystają z listy adresowej Microsoft Outlook’a (najpopularniejszy program mailowy) i przesyłają robaki na wszystkie dostępne tam adresy.

• Obecnie zanikają różnice pomiędzy wirusami i robakami. Worm przenosi wirusy.

34

Robak

• Bardzo niezależna odmiana „szkodnika”

komputerowego, Robaki potrafią same

inicjować swój proces replikacji i

przenosić się poprzez Sieć.

35

Wirus niewidziany

• Wirus, który potrafi aktywnie ukryć swoją obecność przed programami antywirusowymi. „Szkodniki” tego typu mogą przechwycić żądanie dostępu do dysku, więc kiedy oprogramowanie antywirusowe próbuje odczytać plik lub bootsektor, wirus wysyła zafałszowaną odpowiedź informującą antywirusa, że sprawdzany obszar jest „czysty".

36

Virus Creation Kit

• Narzędzie do tworzenia wirusów.

Pomaga w sposób łatwy i szybki

stworzyć wirusa. Na przykład VCL

(Virus Creation Laboratory) oraz PS-

MPC (Phalcon/Skims Mass-Produced

Code Generator).

37

Wirus plikowy

• Wirus atakujący wykonywalne pliki

programów.

38

Wirus rezydujący w pamięci

• „Szkodnik" pozostający w pamięci, do

czasu aż komputer nie zostanie

wyłączony. Dzięki temu może

monitorować system i zarażać

„interesujące" go pliki

39

Wirusy wykorzystujące

Webcam

• Nowa odmiana worm’a Rbot ma możliwość kontrolować kamerę ofiary (dom, biuro) w celu jej śledzenia.

• Rbot-GR nie jest jeszcze powszechny, może okazać się pierwszą falą nowego typu malware.

Citadel• 1500 dolarów. Najbardziej wszechstronny

ale też najbardziej wyrafinowany z

dostępnych obecnie wirusów służących do

okradania klientów e-banków.

• oferowane rozszerzenia, na przykład narzędzie do

usuwania konkurencyjnych trojanów o podobnej

funkcji z komputera ofiary za 100 dolarów albo

moduł rejestrujący znaki wpisywane na

klawiaturze w serwisach e-bankowości czy

w internetowych kasynach, dostępny za tę samą

cenę. 40

STYCZEŃ 2013 CHIP.PL

Stuxnet• 2010 – uznany za najbardziej

zaawansowanego wirusa w historii, a

wymierzony w irańską infrastrukturę

atomową. Twór USA i Izraela (CHIP.PL

PAŹDZIERNIK 2012).

• Zainfekował dziesiątki tysięcy komputerów

w 155 krajach

• Stuxnet sprawił, że instalacje przemysłowe, sieci

energetyczne i wodociągowe czy systemy kontroli

ruchu kolejowego i lotniczego stały się

potencjalnym celem ataku wroga. 41

NYT, October 18, 2011, New Malicious Program by Creators of Stuxnet Is Suspected, By JOHN MARKOFF

GRUDZIEŃ 2011 CHIP.PL

Cyberszpiedzy –

Stuxnet, GhostNet• W przeciwieństwie do zwykłych wirusów, Stuxnet

nie wykrada prywatnych danych internautów.

Zamiast tego atakuje wyspecjalizowane systemy

przemysłowe, zmieniając tryb pracy komputerów

sterujących.

• Wykryty w 2009 roku GhostNet składał się z

blisko 1,3 tys. komputerów z ponad 100 krajów,

zawierających dane o dużym znaczeniu

politycznym, militarnym i handlowym. Niemal

30% tych maszyn znajdowało się w placówkach

dyplomatycznych.

PcWorld II/2010NYT, October 18, 2011, New Malicious Program by Creators of Stuxnet Is Suspected, By JOHN MARKOFF

Duqu

• Na bazie Stuxneta, projekt do sabotaży

(wykradanie danych) komputerów Siemens

Corporation wykorzystywanych do

wzbogacania uranu w Iranie (Natanz)

• Program wykrada dane przez 36 dni i usuwa

się

• Przygotowanie do ataku podobnego na Iran

43

NYT, October 18, 2011, New Malicious Program by Creators of Stuxnet Is Suspected, By JOHN MARKOFF

Firma Kaspersky została zaatako-

wana przez cyberprzestępców

• Za tą operacją stoją twórcy malware'u

Duqu, który w roku 2011 zaatakował

instalacje przemysłowe na całym świecie.

• Duqu 2.0 - Kaspersky był tylko jednym z

jego celów. Wykradziono między

innymi treść negocjacji atomowych

pomiędzy członkami Rady Bezpieczeństwa

ONZ i Niemcami z Iranem.

44

WRZESIEŃ 2015 CHIP.PL

Flame (W32.Flamer) – najbardziej

wyrafinowany wirus

• Atak na Bliski Wschód (Iran, Israel,

Lebanon, Sudan, Syria, Saudi Arabia i

Egypt). Maj 2012

• Kopiuje ekrany ofiar, IM, włącza

mikrofony, klawiatury i ruch sieciowy.

• Po stuxnecie i duqu, najgoroźniejsza broń

cyberwojny

45May 28, 2012, 3:10 pmVirus Infects Computers Across

Middle East

By NICOLE PERLROTH

46

„Spyware” – „ad ware”

• Najczęściej część freeware

• Instalują Tracking software

• Nie jest nielegalne

• Ukrywa się na dysku, rejestruje poufne

informacje (kliknięcia w klawisze

klawiatury), hasła, historię wędrówek po

WWW

47

Spyware

• Tworzenie i wykorzystywanie tego typu oprogramowania jest bardzo dochodowe.

• Firma Claria ma zainstalowane swoje programy szpiegowskie na 40 milionach komputerów, co pozwala uzyskać dochody rzędu 90 milionów USD rocznie.

• Avenue Media dysponuje dwoma milionami podsłuchiwanych komputerów – dochód 2 miliony USD rocznie

• Przeciętny dochód od jednego komputera zainfekownego spyware wynosi 2,95 USD

•[1] Spyware: 2004 Was Only the Beginning, By Richard Stiennon , January 26, 2005, http://www.cioupdate.com/trends/article.php/3464551

48

Spyware =adWare=malware=

scumware

• Podstępna cyfrowa infekcja, która gromadzi niezauważalnie informacje o osobie/firmie i przesyła do reklamodawcy lub hakera

• Przenosi się przez wirusy lub nowe programy.

49

Przykłady aplikacji ze spyware

• P2P: Kazaa, Grokster, Morpheus, Audiogalaxy,

BearShare, iMesh, Limewire

• Pobieranie plików: GetRight,Go!Zilla, FlashGet,

Download Accelerator

• Antyspyware: Spyware Nuker, WarNet,

AdProtector, SpyAssault, SpyBar

• Inne: CuteFTP, BuddyPhone, Spam Buster

• Dodatki do przeglądarek: Alexa Toolbar, EasyBar,

MySearch, Ucmore, HotBar, IEHelper, Fastseeker

50

Adware

• Adware informuje o swoim przeznaczeniu,

ma moduł do deinstalacji

• Spyware instaluje się samodzielnie i trudno

go usunąć

51

Snoopware, RAT

• Snoopware:

rejestruje: maile, IM, oglądane Strony,

naciskane klawisze (hasła). Potem wysyła

do „zleceniodawcy”

• RAT – Remote Access Trojan – zdalny

dostęp do atakowanego komputera.

52

MyDoom

• w 48 godzin spowodował straty $3 miliardy na świecie i „zalał” ponad 170 państw.

Bounty Set as MyDoom Builds Zombie ArmyBy Sharon GaudinJanuary 28, 2004, www.esecurityplanet.com/trends/article.php/3305081

53

„Bardzo ważne! Jeśli po przeczytaniu tego tekstu nie

skasujesz z katalogu Windows, na swoim komputerze,

pliku o nazwie uninst.exe istnieje ogromne ryzyko

utracenia wszystkich plików z dokumentami .doc. Można

się także liczyć z implozją monitora i licznymi kłopotami z

sąsiadką.”

For one glorious hour Sunday night, it looked as though Brooklyn Technical High

School’s 4,900 students would not have to drag themselves out of bed at 7 a.m.

for the first day of school after the long winter break. An e-mail message,

purportedly from a school administrator, was sent to student government

leaders saying that a construction accident had forced the building to close.4/1/10, NYT

„hoax’y” (dowcipy, kawały)

54

Hoax

• Typowy łańcuszek występujący

najczęściej w postaci wiadomości e-

mail. Zawiera fałszywe informacje, np.

ostrzeżenie przed nieistniejącymi

„szkodnikami", lub zachęca do

przesłania siebie znajomym.

55

Ransomware

• Szyfrowanie plików na komputerze ofiary (zlikwidowanie wirusa nie rozwiązuje problemu)

• Klucz (330 – 660 znaków) po zapłaceniu okupu

• Pierwszy ransomware w 1989 roku - AIDS Information Trojan

• Współcześnie – 30 wersja GPCode

56

2013• Hakerzy, podszywając się pod policję, za

odblokowanie żądają 500 złotych lub 1 00

euro.

• Wirus o nazwie Urausy wykorzystuje

wizerunek Prezydenta RP Bronisława

Komorowskiego.

• W zainfekowanym komputerze wyświetlona

zostaje informacja w języku polskim, że komputer

został zablokowany i że nastąpiło to, ponieważ był

on używany do pobierania pirackich plików,

powielania nielegalnych treści oraz oglądania

zabronionych stron internetowych. 57

CHIP.PL PAŹDZIERNIK 2013

W 2013 roku liczba ransomware'u na całym świecie

wzrosła o 500 proc. - tak wynika z aktualnego badania

Symanteca

58

CHIP.PL WRZESIEŃ 2014

Nowa fala Ransomware

59

MARZEC 2016 CHIP.PL

• tylko w 2015 roku wykryto 362 tysiące

złośliwych ataków przeprowadzanych za

pomocą programów z kategorii ransomware.

• Zasada działania tych szkodników jest

zawsze taka sama - skłonić użytkownika do

uruchomienia złośliwego kodu, w wyniku

czego następuje zaszyfrowanie danych• ofiary oraz wyświetlenie żądania okupu za odzyskanie

dostępu do nich. 60

ID Ransomware

• Pozwala on na identyfikację ransomware,

który zaszyfrował twoje pliki oraz

niekiedy nawet skorzystanie z rozwiązań

pozwalających na odblokowanie do

nich dostępu bez potrzeby płacenia

przestępcom.

61

PC WORLD | CZERWIEC | 2016

BEZPŁATNE NARZĘDZIE

DO ZWALCZANIA ZAGROŻEŃ

RANSOMWARE

• Bitdefender Anti-Ransomware

unieszkodliwia takie programy szyfrujące

dane, jak Locky, TeslaCrypt i CTB-Locker.

• AppRiver CipherPost Pro; DataMotion

Securemail; HP/Voltage SecureMail

• Hushmail for Business;

• ProtonMail, Tutao Tutanota,Virtru Pro

62

PC WRLD | CZERWIEC | 2016

Bitcoin

• Zaplecze kryminalnego podziemia

• Np. w szantażu i opłatach za nielegalne

usługi/towary

63

DDoS(distributed denial of service,

rozproszona odmowa usługi)

• atak na system komputerowy lub usługę

sieciową w celu uniemożliwienia działania

poprzez zajęcie wszystkich wolnych

zasobów, przeprowadzany równocześnie z

wielu komputerów (np. zombie).

64

https://pl.wikipedia.org/wiki/DDoS

denial-of-service/DDoS ataki

• Groźba ataku DDoS bywa czasami używana

do szantażowania firm, np. serwisów

aukcyjnych, firm brokerskich i podobnych,

• Np. żądanie opłaty $300 w Bitcoinach. Po

czterech minutach blokada przepływu

informacji w firmie.

• NP. Opłata za „dodatkową opiekę” – 20 –

2000 USD miesięcznie

65Tech Start-Ups Are Targets of Ransom Cyberattacks

By NICOLE PERLROTH and JENNA WORTHAM April 3, 2014, 4:00 pm

Największy atak DDoS (X.2016)

• Ofiary: Netflix, Amazon, PayPal, Imgur, Pinterest,

Twitter, Airbnb, Spotify, a także strony takie jak New

York Times, HBO przestały działać.

• Przestępcy uderzyli w jeden z najbardziej czułych punktów

internetowej infrastruktury: serwery DNS.

• Odgrywają kluczową rolę w działaniu sieci, bo tłumaczą

adresy stron internetowych na adresy IP. Dzięki nim

możemy wpisać w przeglądarkę nazwę gazeta.pl

zamiast adresu 80.252.0.145. Paraliż serwerów DNS

uniemożliwia więc działanie stron i aplikacji.

66

DDoS (X.2016)

• część ataku DDoS nastąpiła za pomocą

urządzeń połączonych z siecią (IoT).

• Potencjał kamer, czujników, kontrolerów

nazywany ogólnie "internetem rzeczy"

został użyty jako botnet - sieć maszyn-

zombie. Do tej pory taką rolę pełniły

głównie komputery

67

68

Anektowanie komputerów - zombi

• Zombi – komputer, nad którym haker przejął kontrolę, własnym wirusem lub swoją stroną,

• Bot – program koordynujący pracę zombi, samodzielnie tworzy sieć botnet - komputerów posłusznych hakerowi za pośrednictwem C&C.

• Serwer C&C (lub "bot master") - maszyna w

sieci Internet (np. ircgalaxy.pl), z którą

komunikują się komputery Zombie. Jej celem jest

wydawanie rozkazów zainfekowanym

komputerom oraz gromadzenie wykradzionych

danych.

• Struktura rośnie automatycznie (dziesiątki milionów komputerów)

69

http://www.secure.edu.pl/pdf/2013/D1_1715_A_Kijewski.pdf

70

http://www.secure.edu.pl/pdf/2013/D1_1715_A_Kijewski.pdf

Inne struktury

• Multi – serwer

• Hierarchiczna

• Struktura Hybrydowa P2P

71

http://www.secure.edu.pl/pdf/2013/D1_1715_A_Kijewski.pdf

Botnety

72

Ataki z wykorzystaniem

botnetów

• są jednymi z najtrudniejszych do powstrzymania, ze

względu na skalę działania oraz rozproszenie

geograficzne botów.

• Najczęściej botnety wykorzystuje się do:

– ataków DDoS, czyli zablokowaniu dostępu do usług w sieci

Internet poprzez generowanie sztucznego ruchu,

– rozsyłania niechcianej poczty email -SPAM

– kradzieży poufnych danych,

– Wyprowadzania środków z kont bankowości elektronicznej,

– wstrzykiwania reklam na strony WWW odwiedzane przez

użytkownika

73

http://www.secure.edu.pl/pdf/2013/D1_1715_A_Kijewski.pdf

Niski koszt

zakupu lub wynajęcia Botneta

• całodniowy atak DDoS: $30 - $70

• email SPAM: $10/1 min wiadomości

• zakup 2000 botów: $200

• zakup botnetu zdolnego wykonać fektywny

atak DDoS: $700

• zakup 1000 odwiedzin na stronie WWW:

$7 - $15

74

http://www.secure.edu.pl/pdf/2013/D1_1715_A_Kijewski.pdf

75

DROGI

PRZENIKANIA

WIRUSÓW

SIECI BOTÓW

CZERWIEC 2014 CHIP.PL

76

CHIP.PL KWIECIEŃ 2012

CO SIĘ DZIEJE, GDY NASZ PECET ZOSTANIE

ZAATAKOWANY PRZEZ BOTNET?

• Zero sekund - infekcja: użytkownik odwiedza

zarażoną stronę lub otwiera nieznany załącznik emaila

zawierający kod wirusa botnetu.

• 1 sekunda: zainfekowany komputer samoczynnie loguje

się do serwera IRC, stając się od razu częścią botnetu

• 10 sekund: kryminalista kupuje na przestępczym

forum dane dostępowe do sterowania botnetem.

• 18 sekund: przestępstwo: Bandyta loguje się do botnetu i

wysyła polecenie - na przykład masowego rozsyłania

spamu

• 20 sekund: Razem z innymi botami zainfekowany

komputer wysyła w świat denerwujące reklamy.77

Chip XI.2010

78

Niektóre zadania botnetów

• Spam (jeden komputer wysyła 400 000/doba)

• Sabotaż – „ochrona” za obronę przed DDoS

• Inwigilacja – dane osobowe, hasła

• Oszustwo – manipulacja liczbą odwiedzin

• Ataki – bot przeciwko botowi

• Click Fraud

Chip 1/2008

Click fraud

https://www.clickz.com/clickz/news/2385935/brands-will-lose-billions-to-bots-in-2015-study

Click fraud

• Sztuczne (nieprzypadkowe) zwiększanie liczby kliknięć w określony link (np. reklamę), wymuszające w ten sposób większe koszty reklamodawcy - płacącego proporcjonalnie do liczby kliknięć w ten link.

• Średni koszt jednego kliknięcia to pół USD (ale może on wynosić nawet sto USD za jedno kiliknięcie, np. w reklamę związaną z mesothelioma, w Overture).

Typy click fraud

• Konkurencja klika w reklamy by podnieść koszty (głównie w wyszukiwarkach).

• Publikujący lub sieci, w kontekstualnych, linkowanych reklamach, nabijają kliknięcia – w celu zwiększenia ich wpływów z pay-per-click.

Boty - straty

• Advertisers around the world will lose $6.3

(2015 r.) billion to bots next year, 7,2 mld

USD w 2016 r.

• bots account for 11 percent of display ad

impressions and 23 percent of video ad

impressions.

• Bots are also particularly prevalent in

programmatic (17 percent) and retargeted

(19 percent) ads, https://www.clickz.com/clickz/news/2385935/brands-will-lose-billions-to-bots-in-2015-study

Walka z botnetami

• Wyłączenie >100 serwerów C&C (ang.

command and control), zarządzających

ogólnoświatowym botnetem.

• Cyberprzestępcy rozpowszechniali złośliwe

oprogramowanie, znane jako DNSChanger,

które zgodnie z nazwą modyfikowało

ustawienia DNS atakowanych maszyn.

• Uzyskiwane zyski > 14 mln USD83

styczeń 2012 www.pcworld.pl

BotHunter

• Za pomocą aplikacji BotHunter i maszyny

wirtualnej MetaFlows jesteś w stanie w

łatwy sposób badać całe sieci lokalne pod

kątem podejrzanych zachowań, które mogą

być oznaką zainfekowania złośliwym

kodem.

• Usługa dynamicznego aktualizowania

wyposaża narzędzie w najświeższe wersje

czarnych list, aby umożliwić demaskowanie

najnowszych botow. 84

WWW.PCWORLD.PL CZERWIEC 2015

Sieć - Mariposa

• 13 milionów zainfekowanych komputerów

z całego świata.

• Za jej pomocą wykradziono dane osobiste i

bankowe 800 000 osób ze 190 krajów

85Chip XI.2010

Wirusy przez wyszukiwarkę

• Groźne wtyczki – odtwarzacze

• SERP wskazuje zainfekowane strony

• Google blokuje 60 000 takich stron każdego

tygodnia

86

Spam

87

88

Szczególnie PAskudne Maile

• Spam to skrót, który ma swoją historię sięgającą 1937 roku, kiedy to Hormel Foods Corporation nazwała swój produkt – puszki z mielonką (mieszanym mięsem) spiced meat – spam. Inna interpretacja, bardziej swobodna, podkreślająca wątpliwą wartość (nonsens) tego produktu, to: spiced pork and meat – „mieszanina wieprzowiny i mięsa”.

• Mutacją niechcianej poczty jest SPIM (spimowanie) – niechciane komercyjne informacje przekazywane za pośrednictwem IM (np. Gadu-Gadu).

Spam 2012/213

CHIP.PL PAŹDZIERNIK 2012

CHIP.PL KWIECIEŃ 2013

90

SPAM

• Początek – zaproszenie na urodziny, które

w 1978 roku Einar Strefferud wysłał do

1000 użytkowników sieci Arpanet

• 15 zł – koszt wysłania przez spamera

miliona spamów (Chip XI/09)

• Harvester – spamerskie narzędzie do

szukania dresów mailowych

Konsekwencje

• W 2009 roku spamerzy zarobili na swoich

Śmieciowych reklamach 780 min dolarów.

• Profesjonalnie przeprowadzone ataki DDoS

przyniosły kolejnych 20 min dolarów.

• Cena kompletnego profilu mieszkańca UE

waha się od 7 do 17 dolarów.

• Wykorzystując wykradzione dane bankowe,

brazylijscy gangsterzy ukradli 474 mln

dolarów. 91Chip XI.2010

92

93Za: Chip V, 2010

Więcej emaili - ale dużo więcej

spamu

94

CHIP.PL KWIECIEŃ 2014

95

Przykłady SPAMu

• Rozpowszechnianie fałszywych informacji,

plotek, w celu zaniżenia lub podniesienia

notowań na giełdzie

• Manipulacja informacjami o HBOS (UK)

spowodowała zmianę (w czasie jednej

godziny) o 20% - 3,8 mld € – „zarobek”

100 mln €

Crapware = Adware

• typ oprogramowania preinstalowanego na

komputerze lub urządzeniu mobilnym przez

dostawcę sprzętu.

• Do tej grupy aplikacji zaliczamy różnego

rodzaju narzędzia, które pozwalają w pełni

wykorzystać możliwości dostarczonego

sprzętu, m.in. w zakresie obsługi grafiki,

sieci Wi-Fi, i innych

96

97

Crapware c.d.

• Oprogramowanie spowalniające działanie

komputera:

– Paski narzędziowe,

– Wersje demo,

– Narzędzia dostępowe do ISP.

• Narzędzia do usuwania:

www.pcdecrapplications.com;

goo.gl/ROcjAL

98

Obrona przeciwko spamowi przebiega w

czterech płaszczyznach:

• antyspamowe filtrujące oprogramowanie, które wyszukuje odpowiednie (wcześniej określone) ciągi znaków lub inne identyfikatory wskazujące charakter maila,

• oprogramowanie z elementami sztucznej inteligencji wspomagającej podejmowanie decyzji, czy jest to już spam, czy nie,

• programy korzystające z tzw. czarnych list miejsc -RBLów (domen), z których wysyłane są spamy,

• legitymizacja nadawcy poczty elektronicznej – np. SPF (Sender Policy Framework, wcześniej nazywana: sender permitted form).

99

Domyślne filtry antyspamowe

• Po adresie nadawcy,

• Po temacie i treści,

• Z określonych krajów,

• Z określonych serwerów

100

Przykład reklamy-spamu omijającej

filtry antyspamowe

Treść reklamy w formie obrazu

101

Chip 9/09

25%

20%

15%

10%

5%

0%

Źródło: Symantec

102

Realtime blocking list –

RBL/DNSRBL

• Listy antyspamowe/listy

blokowania/stoplisty/czarne listy (SCBL, SORBS, abuse.ch, Spamhaus).

• 80% wyciętych spamów dzięki RBL

• Istnieje zagrożenie, iż poczta

elektroniczna z Polski nie będzie

przyjmowana przez sporą część

odbiorców za granicą

103

Filtry, po co?

• Troska o produktywność pracowników (niechciana poczta, spam, prywatne zakupy, ściąganie muzyki, oglądanie video),

• Troska o sieciowe resursy firmy - prywatna multimedialna aktywność- blokowanie pasma (gry, muzyka, sport),

• Zabezpieczanie organizacji przed potencjalnymi procesami sądowymi – wynik nadużycia e-maili przez pracowników (molestowanie, paszkwile),

• Bezpieczeństwo poufnych informacji firmy (90% własności intelektualnej jest obecnie w postaci cyfrowej –przypadkiem lub celowo jej przesłanie jest kwestią jednego kliknięcia)

• Wysłanie „szkodliwego” e-maila z firmy powoduje prawne implikacje identyczne z tymi jakie ciągnie za sobą wysłanie listu na firmowym papierze

104Phishing to scam wykorzystujący spam,

Pop-up’y i inne maile

105

Ujawnianie danych

> 70% udziela prawdziwe informacje: nazwisko, adres, kod

pocztowy, nr tel., nr konta na nieautoryzowane pytania mailem

lub przez telefon.

106

Phishing• Termin powstał 10 lat temu gdy America Online

pobierała opłaty za godziny. Nastolatki mailami i IM wysyłanymi do klientów AOL udawali, podszywali się pod agentów AOL by „złowić” (fish — or phish) identyfikatory innych użytkowników i na ich konto korzystać z Internetu.

• Po wprowadzeniu stałej opłaty – ta sama metoda jest wykorzystywana do kradzieży numerów kart kredytowych.

• Obecnie metoda ta wykorzystywana jest w ogromnym zakresie przez SPAMy – w ostatnich 6 miesiącach wzrost o 1200%

March 24, 2004, Online Swindlers, Called 'Phishers,' Are Luring Unwary, By SAUL HANSELL;

www.esecurityplanet.com/trends/article.php/3344141; Phishing Scams Increase 1,200% in 6 Months, By Sharon Gaudin, April 22, 2004;

FT, 23 June, 2004 (60)

107

108

109

110

111

112

Dear Account Owner

We encountered a problem with our database and a lot of records were lost, we are

restoring our database to enable us serve you better. Your! Webmail Account details are

required so as to store in our database to keep your account active. Failure to do this

will lose his or her account permanently.

To update and enable us restore your account details in our data base to keep your

account active, you are required to provide us the details below urgently.

Name:

E-mail Address:

Date of Birth:

user Name:

Password:

Confirm Password:

Make sure the details above are correct to enable us restore your account details, this

will help prevent your account from being suspended.

Thanks for your anticipated cooperation,

University of Warsaw Webmail Webmaster.

University of Warsaw

113

Dear PayPal ® customer,

We recently reviewed your account, and we suspect an

unauthorized transaction on your account.

Protecting your account is our primary concern. As a

preventive measure we have temporary limited your access to

sensitive information.

Paypal features.To ensure that your account is not

compromised, simply hit "Resolution Center" to confirm

your identity as member of Paypal.

•Login to your Paypal with your Paypal username and

password.

•Confirm your identity as a card memeber of Paypal.

Please confirm account information by clicking here Resolution Center

and complete the "Steps to Remove Limitations."

*Please do not reply to this message. Mail sent to this address cannot be

answered.

Copyright Š 1999-2007 PayPal. All rights reserved.

114

Citizens Bank Online - Details Confirmation

Helpful information for former Roxborough Manayunk Bank customers.

Confirm CitizensATM/MasterMoney or Debit Card #:

ConfirmExpiration Date :

ConfirmPIN-code :

ConfirmPassword:

Forgotyour password?

Confirm e-mailaddress :

Przykład phishingu

115

116

The Helpdesk Program that periodically checks the size of your e-mail space is sending

you this information. The program runs weekly to ensure your inbox does not grow too

large, thus preventing you from receiving or sending new e-mail. As this message is being

sent, you have 18 megabytes (MB) or more stored in your inbox. To help us reset your

space in our database, please enter your current user name

(_________________) password (_______________)

You will receive a periodic alert if your inbox size is between 18 and 20 MB. If your inbox

size is 20 MB, a program on your Webmail will move your oldest e-mails to a folder in

your home directory to ensure you can continue receiving incoming e-mail. You will be

notified this has taken place.

If your inbox grows to 25 MB, you will be unable to receive new e-mail and it will be

returned to sender. All this is programmed to ensure your e-mail continues to function well.

Thank you for your cooperation.

Help Desk.

Important: Email Account Verification Update ! ! !

117

Phishing - rekordzista

Najszybciej rosnący typ przestępstw

finansowych, drugi pod względem liczby

ofiar, po kradzieży numerów kart

kredytowych

Niemal połowa Internautów, w obawie,

rezygnuje z zakupów online

W 2012 r. każdego miesiąca miało miejsce

średnio ponad 37 000 ataków

phishingowych.Phishing — najnowsze strategie i potencjalny wpływ na firmy, Symantec, 2013.

Symptomy wyłudzania danych

• błędy pisowni (coraz rzadsze, ponieważ

wyłudzacze danych doskonalą

techniki);

• ogólne zwroty grzecznościowe, a nie

spersonalizowane;

• wezwania do natychmiastowych działań;

• wzmianki o zagrożeniach bezpieczeństwa

konta;

• prośby o podanie poufnych informacji;

• fałszywe nazwy domen/łącza.118

Phishing — najnowsze strategie i potencjalny wpływ na firmy, Symantec, 2013.

119

Sposoby podszywania się

• Nagroda! Płacisz tylko za przesyłkę, podaj numer karty kredytowej

• Tworzenie Strony o zbliżonym adresie, np. "yahoo-billing.com" i "eBay-secure.com.„

• java-skrypty z pop-up modułami zasłaniającymi rzeczywisty adres

• Obrazy zamkniętej kłódki, • Wykorzystywane są repliki Stron. Ofiary odpytywane

są („dla aktualizacji”) z : osobistych informacji w tym haseł, numerów kont itp.

Spear phishing

• zamiast rozsyłać zainfekowane wiadomości

do milionów przypadkowych

użytkowników, starannie dobierane są

spersonalizowane ofiary.

• Taka strategia znacznie zwiększa

szanse na sukces i powoduje, że nielegalne

działania są trudniejsze do wykrycia.

120

„spear phishing”

• Atak typu „spear phishing” to wiadomość e-

mail, która wygląda, jakby została wysłana

przez osobę lub firmę znaną

użytkownikowi.

• Wykorzystanie znajomości informacji

dotyczących ofiary.

121

122

Scam• Wirusy rozsyłane z Pctów korzystają z książek

adresowych ofiar

• Nie jest konieczne otworzenie poczty załącznika – phishing w postaci "silent e-mails" wykorzystuje możliwość Windowsów -Windows Scripting Host (WSH).

• Programy hakerów przekierowują połączenie np. z adresu PKO BP, na PKO-BP

• Pierwsze podanie hasła potwierdzane jest jako „błąd”, powtórka idzie do prawidłowego adresata

Zapobieganie phishingowi

1. Należy uważać na pułapki phisherów – na podejrzaną korespondencję e-mail i strony WWW podszywające się pod legalną działalność tylko po to, aby zdobyć dane osobowe

2. Powinno się unikać otwierania linków zawartych w podejrzanych listach e-mail. Jeżeli mamy chęć rzeczywiście dostać się na stronę firmy - należy wpisać jej nazwę do wyszukiwarki.

3. Konieczna jest instalacja kompleksowego oprogramowania zabezpieczającego – w tym antywirusa, programu antyspamowego i firewalla. Koniecznością są także systematyczne uaktualnienia

4. Należy rozważnie otwierać załączniki do maili, bez względu na źródło ich pochodzenia

5. Należy rozważnie publikować w Internecie swój adres e-mail

6. Powinno się dokładnie kasować dane z komputera którego się pozbywamy

7. Należy zawsze upewniać się, że strony na których chcemy zostawić nasze dane osobowe są skutecznie zabezpieczone

8. Szczególnej ostrożności wymaga korzystanie z komunikatorów

124

Obrona przed phishingiem

• Identyfikacja, ale mocniejsza od haseł

• token RSA – SecurID, generujący co 60

sekund niepowtarzalne hasło,

• karta chipowa - ActivCard USB Key,

oparta o PKI

• najefektywniejsze szkolenie – „nie idź za

linkiem, wpisuj sam adres”.

125

Pharming

Podmiana, przez włamywacza pliku z

nazwami domen i adresami IP, tak aby

nazwa domeny wskazywała adres fałszywej

Strony

Pharming

• Ofiara nie odbiera fałszywych maili – jest automatycznie kierowana na fałszywą stronę, nawet gdy w przeglądarce wpisała prawdziwy adres.

• Haker wcześniej zaatakował serwery DNS –dokonał manipulacji tablic adresowych

• Dwa sposoby:

• Atakowanie pamięci podręcznej DNS użytkownika lub serwerów/routerów DNSowych

Fałszywe antywirusy free antivirus, free antispyware

• zachowują się tak samo jak ich autentyczni

odpowiednicy - wyświetlają alerty podczas

„skanowania" prezentują pasek postępu

• W odróżnieniu od antywirusów, domagają

się niewielkich sum pieniędzy za każdą

zainstalowaną szczepionkę.

• Opłaty dla cyberoszustów + programy nie

działają lub wykonują złośliwe funkcje127

Fałszywe antywirusy -

Rogueware

128

Chip, III, 2013

129

Za: Chip XI/09

130PCWorld XII/09

wytrych - tak zwany exploit kit

• To złośliwy program znający luki w

zabezpieczeniach popularnych aplikacji, przez

które może pobrać kolejne wirusy metodą drive-

by download, czyli bez udziału użytkownika

• Najniebezpieczniejszy obecnie exploit kit o

nazwie Blackhole można kupić na przestępczych

forach internetowych. od 40 euro za dzień do 1200

euro za rok.

• Gotowy skrypt należy umieścić na stronie

internetowej. Później wystarczy tylko zwabić na

nią internautów; rozsyłając wiadomości

phishingowe. 131

CHIP.PL MAJ 2013

Groźne hakerskie triki

• Spear phishing – użycie w mailu jak najwięcej

osobistych informacji (imię koleżanki)

• Atak na smart TV – np. przekierowanie

odbieranego programu (brak obrony!)

• Clickjacing - na treść strony nakładane inne

przezroczyste elementy

• Camfecting – przechwycenie kamery

• AR exploitation – przechwycenie kamery w

Google Glass (np. podglądanie haseł)

132

WWW.PCWORLDPL LIPIEC 2014

Smart TV

• praktycznie każdy inteligentny telewizor ma

jednoznaczny identyfikator pozwalający

zdalnie rejestrować aktywność użytkownika

w niezanonimizowanej formie. Towarzyszy

on przesyłanym producentowi informacjom

o czasie włączenia urządzenia,

uruchamianiu appów oraz elektronicznych

przewodników programowych, korzystaniu

z usług dodatkowych HbbTV czy nawet

odtwarzaniu lokalnych plików.133

LIPIEC 2015 CHIP.PL

134

Antywirusy

ANTYWIRUSOWA

PROFILAKTYKA• Automatyczne instalowanie aktualizacji

• Krytyczne aktualizacje zabezpieczeń systemu Windows są instalowane

automatycznie, ale w przypadku aplikacji trzeba samodzielnie zadbać o ich

aktualizowanie.

• Instalacja płatnego oprogramowania ochronnego

• Ignorowanie emaili niewiadomego pochodzenia

• Nigdy nie klikamy w żaden odnośnik zawarty w

wiadomości pochodzącej od nieznanego nam nadawcy.

• Instalacja aplikacji tylko ze sprawdzonych źródeł

• Aplikacje w urządzeniach mobilnych powinny być

instalowane wyłącznie z oficjalnych sklepów takich jak

Google Play czy App Store.

135

PAŹDZIERNIK 2016CHIP.PL

Nowoczesne skanery antywirusowe

korzystają z dwóch metod rozpoznawania

szkodliwego oprogramowania

• porównywanie z sygnaturami

– kody każdego z uruchamianych programów są

porównywane z bazą danych zawierającą kody

wirusów.

• System wyszukiwania heurystycznego

– stosuje się przeciw groźnym programom, dla

których nie opracowano jeszcze sygnatury.

Skaner antywirusowy nadzorujący ruchamianie

programów wychwytuje wzorce zachowań

nietypowe dla normalnej pracy aplikacji 136

Chip XII.2010

137Tomasz Szczygieł, Gzeta IT nr 11 (30), 11.XI.2004,

Budowa i działanie programów antywirusowych,

138

Funkcje systemu administracyjnego antywirusa

• automatyczna i ręczna aktualizacja baz sygnatur wirusów i oprogramowania,

• harmonogram zadań,

• skanowanie na żądanie wybranych napędów, katalogów i plików,

• raporty i statystyki z działania programu,

• włączanie i wyłączanie oraz konfiguracja monitora antywirusowego,

• włączanie i wyłączanie oraz konfiguracja zasad filtrowania poczty elektronicznej,

• włączanie i wyłączanie oraz konfiguracja zasad filtrowania zawartości stron internetowych,

• pomoc do programu - może być off-line (jej źródła znajdują się na komputerze użytkownika) i on-line (dostępna w sieci Internet).

• konfiguracja dodatkowych usług świadczonych przez producenta,

• przesyłanie informacji lub podejrzanego pliku do laboratorium producenta.

Tomasz Szczygieł, Gzeta IT nr 11 (30), 11.XI.2004,

Budowa i działanie programów antywirusowych,

139

Cechy programów/systemów

antywirusowych

• Możliwość uaktualniania bazy wzorców

• Możliwość automatycznej aktualizacji „silnika”

• Skanowanie pamięci, dysków, przesyłek

pocztowych i całego ruchu HTTP

• Ciągła (rezydentna) praca

• Możliwość zarządzania oprogramowaniem w sieci

korporacyjnej

• Pomoc producenta w sytuacjach krytycznych

Zainfekowany system:

Nieskuteczna kuracja

• Podczas gdy silniki skanujące są już na tyle

dopracowane, że wykazują się wysoką

skutecznością i rzadko wywołują fałszywe

alarmy wciąż kuleje inny ważny aspekt

działania antywirusów, czyli oczyszczanie

zainfekowanego systemu. Żadnemu

narzędziu nie udało się skutecznie usunąć z

systemu wszystkich szkodników.

Najskuteczniejszy był pakiet PC Tools

(90%). 140

Chip II/2010

141

Antywirus w LAN• administracja programami na poszczególnych

komputerach w sieci może odbywać się zjednego centralnego miejsca w sieci - serweraadministracyjnego

• Redukcja kosztów zarządzaniaoprogramowaniem antywirusowym

• czynności administracyjne bez koniecznościprzerywania pracy użytkownikowi.

• oprogramowanie instalowane na komputerach-klientach umożliwia użytkownikowi jedyniewybór skanowania na żądanie wybranychplików, folderów i dysków. Pozostałemożliwości programu są niedostępne;użytkownik otrzymuje tylko informacje odecyzji odnośnie do zainfekowanego pliku,jaką podjął administrator.

Tomasz Szczygieł, Gzeta IT nr 11 (30), 11.XI.2004,

Budowa i działanie programów antywirusowych,

142

Skaner antywirusowy

• Skaner antywirusowy, zwany również"skanerem na żądanie", sprawdza nażądanie wskazane pliki, foldery, lubdyski oraz podczas każdej transmisjido/z RAM.

• Skanery mogą być uruchamianerównież automatycznie o wcześniejzaplanowanych porach, poprzezodpowiednią konfigurację funkcjiharmonogramu.

• Możliwe jest również wywoływanieskanowania w czasie, gdy system niewykonuje innych zadań.

143

Monitor antywirusowy

• Praca Monitora antywirusowego polegana skanowaniu obiektów podczaskażdego dostępu i monitorowaniudziałania systemu.

• W przypadku wykrycia infekcji lubniepożądanych działań monitor blokujedostęp do podejrzanego obiektu i jegodziałanie, informując o tymużytkownika. Ten ostatni podejmujewówczas decyzję o leczeniu pliku, jegousunięciu lub przeniesieniu dokwarantanny.

144

Skaner poczty elektronicznej

• Skaner poczty elektronicznej jestczęścią programu antywirusowego,umożliwia sprawdzanie pocztyprzychodzącej i wychodzącej.

145

Moduł naprawczy

• Moduł naprawczy, to część programuantywirusowego odpowiedzialna zausunięcie złośliwego programu z plikuoraz przywrócenie go do stanu sprzedinfekcji lub nieodwracalnegoskasowania pliku.

146

Moduł kwarantanny

• Zadaniem tego modułu jest -bezpieczne dla systemu -przechowywanie obiektów zainfekowanych lub podejrzanych o infekcję. Mechanizmy zaimplementowane w Module kwarantanny uniemożliwiają uruchomienie takiego pliku oraz blokują dostęp do niego wszystkim użytkownikom i programom poza programem antywirusowym.

Tomasz Szczygieł, Gzeta IT nr 11 (30), 11.XI.2004,

Budowa i działanie programów antywirusowych,

147

Moduł aktualizacji 1/2

• Moduł ten pozwala na pobieranie uaktualnień baz sygnatur wirusów.

• Pobieranie najczęściej odbywa się metodą przyrostową, co oznacza, że bazy sygnatur wirusów na serwerze producenta porównywane są z bazą na komputerze klienta i ściągane są tylko brakujące definicje wirusów. Metoda ta pozwala zmniejszyć obciążenie łącza zarówno serwera z aktualizacjami, jak i łącza klienta.

• Funkcja umożliwia również aktualizację plików programu/silnika antywirusowego.

Tomasz Szczygieł, Gzeta IT nr 11 (30), 11.XI.2004,

Budowa i działanie programów antywirusowych,

148

Moduł aktualizacji 2/2

• funkcja automatycznego pobierania aktualizacji,

• opcja wyłączająca automatyczną aktualizację,

• ręczne przeprowadzanie aktualizacji na życzenie, bądźustalenie harmonogramu aktualizacji bez udziałuużytkownika,

• w przypadku jednego komputera możliwy jest tylkoscenariusz aktualizacji bezpośredniej z serwera zuaktualnieniami do programu (nowe definicje wirusów,pliki programu).

• W LAN - tak jak dla pojedynczego komputera lubpobieranie aktualizacji za pośrednictwem dedykowanegoserwera do pobierania aktualizacji.

Tomasz Szczygieł, Gzeta IT nr 11 (30), 11.XI.2004,

Budowa i działanie programów antywirusowych,

149

Moduł raportów i statystyk

• podaje raporty o incydentach,wykrytych wirusach oraz działaniuautomatycznej ochrony. Ponadtogeneruje statystyki po zakończeniuskanowania na żądanie.

• Statystyka generowana pozakończonym skanowaniu podaje, cozostało przeskanowane i w jakiej ilości,oraz informację o obiektachzainfekowanych, wyleczonych i którymzmieniono nazwy.

Tomasz Szczygieł, Gzeta IT nr 11 (30), 11.XI.2004,

Budowa i działanie programów antywirusowych,

Moduł filtrowania zawartości poczty elektronicznej

• Funkcja filtrowania zawartości poczty elektronicznejma za zadanie wyeliminować niechciane wiadomości,określane jako spam.

– W tym celu sprawdza zawartość pól: "Od", "Nadawca X","Nadawca" w nagłówku wiadomości. Jeżeli wartości tychpól znajdują się na liście znanych nadawców spamu (RBL),wiadomość zostaje odrzucona.

– Kolejną metodą jest odrzucanie wiadomości w oparciu oadres IP nadawcy.

– Inna metoda polega na analizie treści listu przywykorzystaniu słownika spamu, w którym każde słowo mastatystyczną wagę odzwierciedlającą częstośćwystępowania w spamie. Wyszukiwanie tych słów isumowanie ich wskaźników pozwala uzyskać minimalnypoziom błędnej klasyfikacji wiadomości jako spam.

151

Moduł filtrowania zawartości stron internetowych

• sprawdzanie zawartości strony www pod kątemwystępowania na niej słów uznanych za niepożądaneprzez nas i w przypadku ich wystąpienia blokuje do niejdostęp. Możemy również wspomóc się listami"zakazanych" stron internetowych, prowadzonymi przezniezależne organizacje. Istnieje też opcja zabraniającawyświetlania pewnych elementów strony, na przykładgrafiki, bądź stron znajdujących się pod konkretnymiadresami

• Wykorzystanie tej funkcji pozwala kontrolowaćwydajność pracowników, poprzez zablokowanieniewłaściwego wykorzystania Internetu. Możemy w tensposób ograniczyć, na przykład dostęp do prywatnychkont e-mail dostępnych przez www, wirtualnychsklepów lub stron o treściach pornograficznych.

Składowe oceny antywirusów

152

PCWorld.V.2011

153

Autodiagnostyka

• Ponieważ program antywirusowy sammoże stać się celem ataku (na przykładw celu uniemożliwienia mu skutecznejpracy), posiada funkcję pozwalającązdiagnozować swój stan. W przypadkuwykrycia nieprawidłowości możepoinformować o tym użytkownika,zakończyć swoje działanie, lub zastąpićuszkodzone pliki dobrymi z wykonanejwcześniej kopii.

Tomasz Szczygieł, Gzeta IT nr 11 (30), 11.XI.2004,

Budowa i działanie programów antywirusowych,

Udziały producentów oprogramowania

antywirusowego w rynku

• Aktualnie znanych

jest ponad 315

milionów

szkodliwych

programów, a

codziennie pojawiają

się nowe.

154

MARZEC 2015 CHIP.PL

Skanery antywirusowe online

• niewielkie aplikacje uruchamiane z

poziomu przeglądarki internetowej.

• skanowanie plików na dysku w

poszukiwaniu zagrożeń. (PCWorld 01/11)

• Większość aplikacji współpracuje tylko z

Internet Explorerem z włączoną obsługa

ActiveX.

155

Skanery antywirusowe online - Symantec

• Narzędzia Nortona

• Security Scane skanuje system

• Virus Detection skanuje pliki

• Aplikacja wymaga do działania Internet

Explorera.

156

Skanery antywirusowe online

157

PCWorld 01/11

Strefa zdemilitaryzowana – DMZ

DeMilitarized Zone

• Fragment sieci wydzielony od ogólnego

dostępu

• Bufor pomiędzy siecią wewnętrzną

organizacji a Internetem

• Główna zaleta: odseparowanie DMZ

istotnych elementów sieci – kluczowych

serwerów, usługi zdalne

158

Podstawowe konfiguracje DMZ

159

DMZ

LAN

DMZLAN

Nowe generacje antywirusów

• Rezygnacja z przechowywania bazy sygnatur

wirusów na komputerze użytkownika i

przeniesienie jej do Internetu - chmura.

• Model przetwarzania w chmurze (cloud

computing) do wykrywania nowych

zagrożeń.

• Dzięki chmurze w walce z malware'm biorą

udział wszyscy użytkownicy oprogramowania.

Czas nowej szczepionki spadł z godzin do sekund.

160

161

Antywirusowa ochrona w chmurze, np. Panda Cloud Antivirus PRO

Chip 3/2010

162

Chip VI/2011

163

Rady

• Używaj programu antywirusowego –pakietu bezpieczeństwa,

• Uaktualniaj bazę wirusów,

• Wykonuj regularnie pełne skanowanie

• Unikaj otwierania/uruchamiania załączników poczty,

• Uaktualniaj oprogramowanie, szczególnie system operacyjny

• Wyłącz automatyczny podgląd listów

Pakiet bezpieczeństwa

• Antywirus

• Firewall

• Ochrona tożsamości

• Antyspam

• Ochrona rodzicielska

• Badanie reputacji (chmura)

• Dodatkowe moduły

164

Skuteczność antywirusów

• 82 nowe wirusy sprawdzone 40

atywirusami - Microsoft, Symantec,

McAfee and Kaspersky Lab. – skuteczność:

5%

• Średnio miesiąc trwa aktualizacja

mechanizmów antywirusowych

• Wydatki na antywirusy: 7.4 mld USD/rok

• Najskuteczniejsze darmowe: Avast i

Emsisoft 165http://www.nytimes.com/2013/01/01/technology/antivirus-makers-work-on-software-to-catch-

malware-more-effectively.html?nl=todaysheadlines&emc=edit_th_20130101&_r=0

Pakiety Internet Security 2015

wg PCWORLDa

166

Funkcje

167

WWW.PCWORLD.PL LUTY 2015

168

WWW.PCWORLD.PL LUTY 2015

Najlepsza ochrona

antywirusowa dla Windows 8.1

169

WWW.PCWORLD.PL CZERWIEC 2015

Inne antywirusy

• Dla systemów Unixowych: ClamAV

• Pod Linuxa – F-Secure Linux, dla

stacjonarnych i przenośnych,

• F-Secure Gatekeper dla serwerów poczty i

bram internetowych

170

Najlepsi

• Bitdefender Internet Security 2015,

Norton Security i Panda Free: to jedyne

antywirusy które potrafią zablokować 100 proc.

nieznanego malware'u i równocześnie całkowicie

oczyścić już zainfekowany system.

171

MARZEC 2015 CHIP.PL

Bezpłatne antywirusy online

• Kaspersky.com

• Skaner.mks.com.pl

• Bitdefinder.com

• Panda Cloud

Antyvirus

(www.cloudantyvirus.

com) – „pierwszy w

„chmurze”

• Housecall.trendmicro.

com

• Security.symantec.co

m

• eset.pl/onlinescan

(sprawdzony

VII.2010)

172

Mobilne wirusy

173

174

Wirusy w komórkach

• „Cabir” – szkodnik działający pod

Symbianem. Rozsiewa się przez

Bluetooth, po włączeniu komórki

(głównie Nokie).

• SEXXXY i Gavno (2KB trojan).

• Gavno i Camtimer rozsiewane

Cabir’em przez Bluetootha.

Mobilne zagrożenia

• Aplikacje przechwytujące smsowe hasła

jednorazowe

175

CHIP.PL MAJ 2013

176

CHIP.PL MAJ 2013

Malware Androida

• W marcu 2011 roku przez cztery dni w

sklepie z aplikacjami Androida był

dostępny program w rzeczywistości

będący koniem trojańskim - został pobrany

na ponad 50 000 telefonów.

• Google zaprezentował narzędzie, które

powinno okazać się pomocne: Bouncer.

177

MAJ 2012 CHIPPL

NOWE ZAGROŻENIA DLA

ANDROIDA

178

CHIPPL WRZESIEŃ 2013

179

CHIP.PL LISTOPAD 2013

Android – milion wirusów

180

CHIP.PL LISTOPAD 2013

Mobilna obrona

• Wykrywanie wirusów, lokalizacja

skradzionego tel., kopie zapasowe,

blokowanie wybranych numerów, moduł

ochrony rodzicielskiej(McAfee, Norton

Mobile Security)

181

Systemy

bezpieczeństwa

dla Androida 1/2

182

Chip 9/2013

183

Systemy

bezpieczeństwa

dla Androida 2/2

TEST PAKIETÓW OCHRONNYCH DO

ANDROIDA

184

Panda Free Antivirus dla

Windows 10• Wyniki testów z października 2015 r.:

• 6 pkt w zakresie ochrony przed różnego

rodzaju złośliwymi kodami (142 próbki w

realnych testach: skuteczność 100%;

referencyjny zestaw AV-TEST: skuteczność

99,9%),

– 3,5 pkt w zakresie wydajności,

– 6 pkt w zakresie użyteczności (badana liczba

zgłoszonych fałszywych alarmów).

185

PC WORLD | KWIECIEŃ | 2016

Konsekwencje ochrony

• Moc komputera

• Opóźniony start

• Wolniejsze pobieranie plików

186