Föderierte Architektur als Enabler für «Digi- tal Business ... · durch Technologie (Quelle: IPG...

Transcript of Föderierte Architektur als Enabler für «Digi- tal Business ... · durch Technologie (Quelle: IPG...

IPG-Gruppe | Winterthur – Berlin – Wien – Konstanz T +41 52 245 04 74 | F +41 52 245 04 73 | [email protected] | www.ipg-group.com 1

FACHBERICHT

Föderierte Architektur als Enabler für «Digi-

tal Business» und «Digital Transformation»

Konzepte und Architekturen für Entscheider

Autor: Christian Kanele, Senior IAM Consultant, IPG AG

Zusammenfassung

Unternehmen sind im Einfluss der digitalen Transformation mehr denn je gefordert, ihre Prozesse zu

digitalisieren und die operationelle Excellence durch den Einsatz moderner Technologie zu steigern.

Grund dafür ist unter anderem die steigende Macht des Kunden da dieser bezüglich seines Kommu-

nikations-, Konsum- und Freizeitverhaltens immer unabhängiger wird und seine Bedürfnisse unab-

hängig von Ort und Zeit befriedigen möchte.

Für die Unternehmen bedeutet dies, dass die schnelle Erreichbarkeit der potentiellen Kunden zu ei-

nem wichtigen Wettbewerbsfaktor wird. Gleichzeitig sollten aufgrund des verstärkten und globalen

Wettbewerbs die Kosten durch die Digitalisierung und Automatisierung von Prozessen gesenkt wer-

den. Analoge Prozesse verzögern sowohl time-to-customer als auch time-to-market und führen mit-

telfristig zu einem Wettbewerbsnachteil.

Neben den Kunden haben aber auch Stakeholder des Unternehmens starke Interessen, welche sich

auf die IT-Infrastruktur auswirken. Um möglichst mobil und individuell arbeiten zu können und ein-

fache Kooperationen zu ermöglichen ist die Auslagerung der Infrastruktur oder von Infrastrukturtei-

len in die Cloud nur eine Frage der Zeit. Bei dieser Entwicklung haben sich zwei neue Treiber

herauskristallisiert.

Zum einen ermöglichen Cloud-Infrastrukturen, verglichen mit einer On-Premise-Lösungen, mehr Fle-

xibilität bei sinkenden Preisen. Zum anderen werden durch die zunehmende Digitalisierung und Aus-

lagerung von Prozessen an Kunden die Anzahl Identitäten um ein Vielfaches ansteigen.

Identity Federation bietet den Unternehmen die Möglichkeit, den neuen Herausforderungen erfolg-

reich entgegenzutreten. Durch die Auslagerung des Identitätsmanagements an sogenannte Identity

Provider, kann sich das Unternehmen auf die Erreichbarkeit und Zugriffe von Stakeholdern konzent-

rieren und damit die Verwaltungskosten durch Automatisierung, Digitalisierung und Auslagerung von

Prozessen senken.

Mit einer modernen Federation-Lösung können:

• Identitäten effizienter verwaltet werden

• Der Zugang zu Stakeholdern massiv erleichtert und aufgrund bestehender Informationen indi-

vidualisiert werden (Bsp. mit Google+ oder Facebook-Account)

• Single Sign-On Funktionen über Business-Domänen hinweg verwendet werden

• Collaboration mit Partnern und Kunden erleichtert werden.

• Eine Schritt für Schritt Anleitung, wie man im Falle einer Neukonzeption einer föderierten IT-

Architektur vorgeht, ist in nachfolgendem Bericht detailliert beschrieben.

Inhaltsverzeichnis

Zusammenfassung ........................................................................................................................ 2

1 Einführung ........................................................................................................................ 1

1.1 Internet und Business ..................................................................................................... 1

1.2 Zeichen der Zeit: Senken der «Time-To-Customer» und der Endkostenpreise ................... 2

2 Die Herausforderungen an das Unternehmens-IAM ........................................................... 3

2.1 Veränderte IT-Landschaft ............................................................................................... 3

2.2 Verwaltung von stetig steigender Zahl digitaler Identitäten und Berechtigungen ............. 4

2.3 Fazit ............................................................................................................................... 4

3 Die Elemente einer Föderation .......................................................................................... 5

3.1 Die Vertrauensbeziehung von Identity- und Service-Provider ........................................... 5

4 Wie eine föderierte Architektur das digitale Business unterstützt ...................................... 7

4.1 Auslagerung des IdMs: Aufwände vermeiden, effizientere Verwaltung der Identitäten .... 7

4.2 IdPs der sozialen Netzwerke für die Verbesserung der Kundensicht in B2C-Modellen ....... 7

4.3 Teilen des IdPs: Single Sign-On über Business-Domänen hinweg ...................................... 8

4.4 Interne IdPs: Erweiterungen über die eigene Business-Domäne hinweg in die Cloud ........ 8

4.5 Interne IdPs: Unterstützung der Collaboration mit Partnern und Kunden ......................... 8

5 Schritt für Schritt zur föderierten Architektur ................................................................... 10

5.1 Bestimmung des Föderationsprotokolls ........................................................................ 10

5.2 Die Assets des Unternehmens vorbereiten: Web-Applikationen .................................... 10

5.2.1 Auswahlkriterien ..................................................................................................................... 10

5.2.2 Erweiterung der Applikation: Anschluss an eine Föderation ................................................. 10

5.3 Identity-Provider .......................................................................................................... 10

5.4 Access-Management .................................................................................................... 11

6 Fazit ................................................................................................................................ 12

7 Porträt ............................................................................................................................ 13

7.1 Christian Kanele ........................................................................................................... 13

Kapitel: Einführung 1

1 Einführung

Der Adressatenkreis dieses Fachberichtes wendet sich an alle Entscheider, welche ihre Geschäfts-

sparte in diesem Business Model Canvas wiederfinden. Es sind dies typische Organisationen, die als

eDienstleister im Business-to-Business (B2B) oder Business-to-Consumer (B2C) tätig sind oder öffent-

liche Institutionen, welche sich im Umfeld von Government-to-Business (G2B) oder Government-to

Consumer (G2C) digitalisieren1.

1.1 Internet und Business

Spätestens seit dem Aufkommen der Begriffe «Digital Business» und «Digital Transformation» ist bei

Entscheidern angekommen2, welch positiver, aber auch welch herausfordernder Transformations-

faktor das Internet für das eigene Business sein kann. Das faszinierende an den digitalen Technolo-

gien ist deren Kraftentwicklung, die sie, insbesondere durch das Internet, auf viele Teile einer

Gesellschaft ausübt.

1 Governance to Business-to-Consumer 2 Und falls doch noch nicht: vgl. https://www.digital-business-models.ch/blog/digital-business-models/digi-tale-transformation-das-neue-buzzword-der-manager/

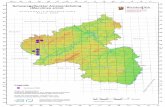

Abbildung 1: Die Idee eines Business Model Canvas ist die konzise Beschreibung einer Geschäftssparte anhand einiger wenigen Gesichtspunkte (Quelle: IPG)

Kapitel: Einführung 2

Abbildung 2: Veränderung der Machtverhältnisse zwischen Institutionen und Kunden durch Technologie (Quelle: IPG und Forrester, 2016, Market Overview: CIAM Solutions)

Das Individuum hat eine Unabhängigkeit bezüglich seines Kommunikations-, Konsum- und Freizeit-

verhaltens erhalten, die es ihm erlaubt, egal zu welchem Zeitpunkt und egal von welchem Ort aus,

dieses befriedigen zu können. Der Einfluss der Konsumenten hat sich im Marktumfeld des digitalen

Business zu dessen Gunsten verschoben, worauf die Unternehmen reagieren müssen.

1.2 Zeichen der Zeit: Senken der «Time-To-Customer» und der Endkostenpreise

Den Unternehmen prallt die gestiegene Erwartungshaltung der Konsumenten durch das erhöhte An-

gebot aus dem «globalen Dorf» und deren 7x24h-Verfügbarkeit voll entgegen. Wollen Unternehmen

ihre langfristige Wettbewerbsfähigkeit sichern, müssen sie sich den geänderten Umständen anpas-

sen. Sie müssen für den Kunden (digital) attraktiver werden, d.h. eine verbesserte «Time-to-Custo-

mer» erreichen und gleichzeitig noch die Endkostenpreise senken können (d.h. «business or perish»).

Für die Unternehmen kann das nur durch eine weitere IT-Transformation erreicht werden. Die Er-

reichbarkeit des Unternehmens AUS dem Internet für den Kunden und die vereinfachte Auslagerung

der Business-Prozesse sowie der Unternehmens-IT IN das Internet/die Cloud (der Austausch der Un-

ternehmen untereinander, sei es durch Kooperation, Waren oder Dienstleistungen) sind der ent-

scheidende Erfolgsfaktor (evtl. auch Überlebensfaktor). Die Durchlässigkeit und Agilität des

Unternehmens muss medienbruchfrei über die Unternehmens- und Netzwerkgrenzen geführt wer-

den.

Kapitel: Die Herausforderungen an das Unternehmens-IAM 3

2 Die Herausforderungen an das Unternehmens-IAM

Aufgrund der oben geschilderten Herausforderungen lassen sich drei Aspekte herausfiltern, auf die

das Identity & Access Management (IAM) eines Unternehmens eine Antwort finden muss, um ihren

Beitrag für die Unternehmensagilität leisten zu können:

Unternehmensinterne-IT-Landschaft

Moderne IT-Clients

Externes-IAM oder Customer-IAM (CIAM)

Abbildung 3: Die Herausforderer für das IAM eines Unternehmens aufgrund der Digitalen Transformation (Quelle: IPG)

2.1 Veränderte IT-Landschaft

Die erste Welle der Transformation für die Applikationen eines Unternehmens war der Übergang von

abgeschlossenen Client-Server-Applikationen und Netzen zu Web-Applikationen und dem Internet.

Für den Kunden wie auch für den internen IT-Anwender eines Unternehmens wurde der PC und der

Web-Browser zu einem sehr essentiellen Arbeitsmittel. Der PC wird je länger je mehr durch Mobile

Devices innerhalb und ausserhalb des Unternehmens abgelöst. Im Unternehmen führen Home-Office

und IT-Policies wie die freie Wahl des Arbeitsgeräts («Bring-Your-Own-Device») zu einer weiteren IT-

Diversifizierung, die den verstärkten Einsatz von internetfähigen Applikationen und Protokollen

führt. Die Installation und der Unterhalt für die auf dem Arbeitsgerät notwendige Software des Un-

ternehmens verringert sich durch die Diversifikation nicht, sondern wird komplexer.

Kapitel: Die Herausforderungen an das Unternehmens-IAM 4

Die Server- und Applikationsinfrastruktur eines Unternehmens wurde unter dem Einfluss des Inter-

nets standardisiert. Heute stehen in den Unternehmen grösstenteils nur noch Gestelle mit sogenann-

ten «Pizza-Boxen» als Server, die, je nach Bedarf, durch «Einschieben» einer neuen Box erweitert

werden können. In den «Pizza-Boxen» sind schon teilweise «fix & fertig» Betriebssystem und Web-

Applikations-Server vorinstalliert – was mit einer solchen Kostenersparnis einhergeht, dass der Be-

trieb dieser Form der Unternehmens-IT als Kostentreiber gesehen wird.

Die allgemeine Tendenz bei Unternehmen ist daher die Überlegung, unterschiedliche Cloud-Services

(IAAS, PAAS, SAAS) zu nutzen und damit die teurere «On-Premise»-IT/Applikations/Service-Infra-

struktur in das Internet auszulagern.

2.2 Verwaltung von stetig steigender Zahl digitaler Identitäten und Berechtigun-

gen

Mit der Eröffnung eines B2C-Kanals sowie der vermehrten B2B-Aktivitäten eines Unternehmens er-

höht sich die Anzahl der zu verwaltenden digitalen Identitäten um ein Vielfaches, gemessen an der

Zahl der internen Mitarbeiter. Hinzu kommt, dass die Benutzerpopulationen, die in Bezug zum Un-

ternehmen entstehen, sich diversifizieren (Kunden, Geschäftspartner, Dienstleister). Und unter-

schiedliche Populationen sollten vom Unternehmen unterschiedlich identifiziert werden können.

Was für das Identity Management gilt, ist auch für das Access Management gültig: jede Person und

digitale Identität benötigt eine minimale Anzahl unterschiedlicher Berechtigungen, um Zugriff auf die

Dienste und Infrastruktur des Unternehmens zu haben.

Die Herausforderung, der sich ein IAM stellen muss, ist die Beantwortung der Frage nach der Skalie-

rung und Effizienz der IAM-Prozesse und -Infrastruktur. Einfach ausgedrückt: in „möglichst k(l)einer“

Zeit mit minimaler Anzahl von Personal, mit minimaler Infrastruktur die anwachsende Menge von

digitalen Identität und Berechtigungen verwalten und auf die User-Ansprüche (Dauerbrenner: «Pass-

wort vergessen») reagieren zu können – bei gleichzeitiger Gewährleistung der Sicherheit (Dauerbren-

ner: «unerlaubter Zugriff»).

2.3 Fazit

1. Die Verbindung der Unternehmen untereinander über das Internet sowie die Auslagerung von

Unternehmensinfrastruktur in die Cloud wird die kommenden Jahre weiter fortschreiten und so-

mit das Unternehmens-IAM fortwährend mit diesen Herausforderungen konfrontieren.

2. Mit der Eröffnung von B2C- und/oder B2B-Kanälen erhöht sich der Aufwand für das IAM aufgrund

der erhöhten Anzahl der neuen digitalen Identitäten, die oftmals das Vielfache der bestehenden

internen digitalen Identitäten übersteigen kann.

Kapitel: Die Elemente einer Föderation 5

3 Die Elemente einer Föderation

Bevor wir aufzeigen, wie den obigen Herausforderungen mit einem föderierten Identity Mangement

(IdM) begegnet werden kann, sollen kurz die wichtigsten Unterschiede zum „herkömmlichen“ IAM

dargestellt werden. Damit werden die späteren Ausführungen zum Aufbau einer Föderation (vgl. Ka-

pitel 5) verständlicher.

3.1 Die Vertrauensbeziehung von Identity- und Service-Provider

Der wohl gewichtigste Unterschied zum bisher bekannten IAM ist die Loslösung des Identity Mana-

gements vom Access Management.

Die digitale Identität hat zwei Funktionen. Mit einer digitalen Identität (anhand der sogenannten

„Credentials“) kann sich ein User einem System gegenüber authentisieren und sie ist im Access Ma-

nagement das Schlüsselobjekt, mit welchem die Zugriffsrechte verwaltet werden.

Die digitale Identität sowie das damit verbundene Passwort („Credentials“) benötigen jedoch Pro-

zesse für ihre Verwaltung: Ist das „Credential“ nicht mehr gültig, so muss ein neues an die digitale

Identität geknüpft werden. Das ist mit Aufwand und Kosten für ein Unternehmen verbunden.

Bei der Föderierung geht man nicht den Weg, die digitale Identität, z.B. eines Internet-Kunden, selbst

zu verwalten, sondern lagert sie an eine Organisation aus, welche die Infrastruktur und Prozesse für

das IdM betreibt (d.h. die digitalen Identitäten verwaltet) und man deren Qualität und Sicherheit des

Authentisierungsverfahrens vertraut. Eine solche Organisation stellt einen Authentisierungsservice

zur Verfügung, welcher „Identity Provider“ (IdP) genannt wird. Ein IdP stellt einem User nach der

erfolgreichen Authentisierung eine „Security Assertion“ aus, die Auskunft über die Korrektheit und

Validität gibt. Die Applikation vertraut den Aussagen, welche in der „Security Assertion“ enthalten

sind und behandelt den User-Request als einen legitimen Request, wodurch der User Zugriff auf die

Applikation erhält. In einem solchen Fall bezeichnet man die Applikation als „Relying Party“.

Abbildung 4: Zusammenhang zwischen IdP und RP: Vertrauensbeziehung (Quelle: IPG)

Im föderierten IdM spricht man davon, dass die Relying Party eine Vertrauensbeziehung („Trust-Re-

lation“) zu einem IdP eingegangen ist. Ein Unternehmen entscheidet also individuell welchen Identity

Providern (beispielsweise SuisseID oder Facebook) es vertrauen möchte und damit das Identity Ma-

nagement auslagert.

Kapitel: Die Elemente einer Föderation 6

Der Einsatz von Föderationsprotokollen: der zweite Unterschied zum herkömmlichen IAM ist der Ein-

satz von auf http-basierenden Protokollen, mit welchen die Interaktionen zwischen User, der Relying-

Party und dem IdP koordiniert werden. Die ausgetauschten Anfragen und Daten sind in einem Text-

format, meist ein XML-Format, definiert. Die oben erwähnte Security-Assertion, welche ein IdP aus-

stellt und an die Relying Party sendet, ist eine standardisierte XML-Datei.

Föderiertes IdM verlangt daher von jeder teilnehmenden Partei den Einsatz eines solchen Förderati-

onsprotokolls.

Kapitel: Wie eine föderierte Architektur das digitale Business unterstützt 7

4 Wie eine föderierte Architektur das digitale Business unterstützt

Wenn man der Meinung ist, dass eine oder mehrere der obengenannten Herausforderungen für das

eigene Unternehmen zutreffen, dann informiert dieses Kapitel darüber, warum eine föderierte Ar-

chitektur dabei unterstützt, diese zu bewältigen.

4.1 Auslagerung des IdMs: Aufwände vermeiden, effizientere Verwaltung der

Identitäten

Geht man eine Vertrauensbeziehung mit einem Identity Provider ein, so werden Aufwände vermie-

den, welche durch das Aufkommen der neuen digitalen Identitäten in der internen Organisation ent-

stehen.

Der Identity Provider hat zudem grundsätzlich ein höheres Interesse die digitalen Identitäten effizi-

enter zu verwalten.

Bei IdPs der Internet-Riesen (Bsp. Amazon) hat der User ein inhärentes Interesse, allfällige Än-

derungen via Self-Service durchzuführen.

Im B2B-Fall, in welchem ein Unternehmen A mit einem IdP des Unternehmens B eine Vertrau-

ensbeziehung eingegangen ist, wird in der Regel die Revozierung einer digitalen Identität auf-

grund eines Abgangs eines Mitarbeiters im Unternehmen B aufgrund der eigenen Sicherheit

schneller umgesetzt sein als im klassischen Fall, in welchem die Mitarbeiter aus der Unterneh-

men B im IdM des Unternehmens A geführt sind.

4.2 IdPs der sozialen Netzwerke für die Verbesserung der Kundensicht in B2C-Mo-

dellen

Durch die breite Etablierung der sozialen Netzwerke im Internet haben sich die Accounts von z.B.

Facebook, Google+ usw. zu IdPs entwickelt. Die Applikationen (Relying Parties) in B2C-Kanälen aus-

serhalb der sozialen Netze vertrauen schon weitgehend den digitalen Identitäten dieser IdPs.

Setzt man diese im B2C-Kanal ein, so bringt das beiderseitig Nutzen.

Das Portal des Anbieters passt sich der Customer-Experience („CX“) des Kunden an, indem er

den von ihm bevorzugten IdP vertraut und damit dem User den „gewohnten“ Login-Prozess er-

möglicht. Durch den Wegfall der Hürde der wiederholten Registrierung und die mit an Sicherheit

grenzende Wahrscheinlichkeit der korrekten Passworteingabe kann der Kunde schnell auf das

Angebot zugreifen (Nach der Devise: „So sicher wie nötig, so kundenfreundlich wie möglich“).

Der Kunde kann bestimmen welche Attribute seines Profils er freigeben möchte. Dieser wie der

obige Punkt verhindern den Kunden abzuschrecken, wodurch die ersten Schritte zur Erhöhung

der zentralen „Conversion Rate“3 führen.

Neben der Auslagerung der Authentisierung aus dem Portal kann der Anbieter die digitale Iden-

tität als Anker für eine 360-Grad-Sicht auf den Kunden verwenden. Mit diesem Anker kann der

3 Conversion Rate ist die Anzahl der Käufe pro Anzahl Besucher

Kapitel: Wie eine föderierte Architektur das digitale Business unterstützt 8

Kunde über Applikations- und Informationssilos wiedererkannt werden und beispielsweise in

einem CRM erfasst und über die sozialen Netzwerke mit Zusatzinformationen erweitert werden.

Ergebnis ist eine zentrale und umfassende Sicht auf den Kunden, die es dem Marketing erlaubt

Kunden gezielt zu identifizieren und zu adressieren. Neben der Zustellung personalisierter Son-

derangebote und des Angebots von Premiumleistungen und ähnlicher Vorteile, können Infor-

mationen in ihrer Aggregation zur Erkennung von Trends verwendet werden.

4.3 Teilen des IdPs: Single Sign-On über Business-Domänen hinweg

Mit Single Sign-On („SSO“) wird im Allgemeinen eine Usability-Anforderung an das IAM verstanden,

welche fordert, dass ein User in einem Unternehmen nach einer einmaligen Authentisierung Zugriff

auf alle ihm berechtigten Applikationen erhält (man formt damit eine „SSO-Domäne“).

Die Erstellung einer SSO-Domäne über Business-Domänen in einem heute schon typischen B2C-Sze-

nario stellt mit üblichen IAM-Mechanismen oft nur zu Ungunsten des obenerwähnten „CX“ her.

Man sollte es tunlichst vermeiden, in einem B2C-Portal, in welchem auch Services anderer Business-

Domänen eingeplant sind (evtl. sogar mit eigenem „Branding“ des Portals), dem Kunden die Erstel-

lung weiterer, neuer digitalen Identität zuzumuten.

Stattdessen sollten alle Business-Domänen eine Föderation eingehen, indem jeder beteiligte Service

eine Vertrauensbeziehung zu einem gemeinsamen IdP eingeht und damit dessen ausgestellte

„Security-Assertion“ akzeptiert. Dadurch erhält der User nach einmaligen Authentisieren Zugriff auf

alle Services über die Business-Domänen hinweg.

4.4 Interne IdPs: Erweiterungen über die eigene Business-Domäne hinweg in die

Cloud

Der Zugang zur Cloud (IaaS, PaaS, SaaS) wie auch zu Applikationen und Services von Business-Part-

nern ist eine ernst zu nehmende Option für die Auslagerung von Ressourcen eines Unternehmens

zwecks Einsparungen oder der Einführung von neuen Business-Cases. In beiden Fällen muss sich ein

Unternehmensmitarbeiter gegenüber diesen unternehmensexternen Applikationen und Services

„ausweisen“.

Eine Föderation mit den B2B-Partnern einzugehen, ermöglicht allen beteiligten Unternehmen einen

homogenen Zugangsmechanismus zu diesen Services, und den Mitarbeiter erleichtert es den Zugang,

da es keine neue digitale Identität benötigt.

Indem ein Unternehmen seine schon durch dessen internes IAM verwalteten Identitäten mittels des

Einsatzes eines Föderationsprotokolls kapselt und einer Föderation zur Verfügung stellt, kann die di-

gitale Identität des Unternehmensmitarbeiters als „Security-Assertion“ an die Cloud und an den Ge-

schäftspartner ohne Mehraufwand weitergeleitet werden.

4.5 Interne IdPs: Unterstützung der Collaboration mit Partnern und Kunden

Collaboration ist der Austausch und die gemeinsame Verwaltung von Daten usw. innerhalb und aus-

serhalb von Business-Domänen.

Kapitel: Wie eine föderierte Architektur das digitale Business unterstützt 9

Ist die Collaboration-Plattform föderationsfähig, genügt es, dass jede teilnehmende Partei einen IdP

zur Verfügung stellt. Die Plattform als Relying Party vertraut z.B. dem externen IdP des Partners oder

des Kunden, wie auch der internen IdP des Unternehmens (sollte die Plattform unternehmensintern

gehostet sein).

Durch diesen Mechanismus können jegliche B2B- und B2C-Collaborationsszenarien flexibel instanti-

iert und entflochten werden.

Abbildung 5: Federated IAM-Services (Quelle: IPG)

Kapitel: Schritt für Schritt zur föderierten Architektur 10

5 Schritt für Schritt zur föderierten Architektur

Dieses Kapitel zeigt, wie eine Föderation planbar und risikominimierend umgesetzt werden kann.

5.1 Bestimmung des Föderationsprotokolls

Es gibt eine bestimmte Menge von standardisierten Föderationsprotokollen. Dieses muss als erstes

bestimmt werden.

Jedes Protokoll hat seine spezifische Ausrichtung. WS-Federation z.B. ist im Microsoft-Umfeld ent-

standen. OpenID hingegen aus dem Internet-Riesen-Umfeld (Google, Amazon, Twitter).

SAML 2.0-Standard von OASIS gehört zum weitest verbreiteten Protokoll, zu welchem auch Kompa-

tibilitäts-Mappings zu anderen Protokollen existieren (z.B. OAuth mit SAML-2.0). Daher ist auch un-

sere Empfehlung der Einsatz dieses Protokolls (wir nehmen das im weiteren Verlauf als Annahme).

5.2 Die Assets des Unternehmens vorbereiten: Web-Applikationen

Hat man sich entschieden, welchen Kanal (B2C, B2B) man angehen will, wird das Applikationsportfo-

lio, das man einer oder Benutzerpopulationen zur Verfügung stellen will, ausgewählt und in einer

Road-Map-Form "zeitlich" für die Umgestaltung getaktet.

Hat man sich entschieden, an einer Cloud oder an einem Angebot eines externen Partners zu partizi-

pieren, steht die Erstellung IdPs mit den internen Mitarbeitern im Vordergrund (Kapitel Identity-Pro-

vider 5.3).

5.2.1 Auswahlkriterien

Die Auswahlkriterien dafür sind übersichtlich:

1. Nur http-basierte Web-Applikationen in die Auswahl mit einbeziehen

2. Web-Applikationen einbeziehen, welche den grössten Business-Nutzen ausweisen

3. Web-Applikationen präferieren, die den Zugriff über Rollen steuert - je vollständiger das Rollen-

konzept die geplante Nutzung abdeckt, umso besser.

4. Die ausgewählten Applikationen, welche entsprechend der Reihenfolge 3 --> 2 --> 1 auf die Road-

map setzen

5.2.2 Erweiterung der Applikation: Anschluss an eine Föderation

Dieser Schritt stellt sicher, dass die Applikation an der Föderation teilnehmen kann.

Dafür muss einerseits ein allfälliges internes User-Management entfernt werden und stattdessen

"SAML-fähig" gemacht werden. Je nachdem, ob es sich bei der Applikation um eine "Off-The-Shelf"-

, "OpenSource"- oder um eine Make-Lösung handelt, kann das mit frei verfügbaren Bibliotheken re-

alisiert werden, bzw. OTS-Lösungen bringen die SAML-Fähigkeit standardmässig mit.

5.3 Identity-Provider

Wie in Kapitel 4 beschrieben, ist die Wahl des angestrebten Szenarios (B2B, B2C, Kollaboration, etc.)

Grundlage für die anfallenden Umsetzungsschritte.

Kapitel: Schritt für Schritt zur föderierten Architektur 11

Faustregel 1: die Kapselung der digitalen Identitäten des Unternehmens zu einem IdP ist not-

wendig, man plant die Partizipation an Angeboten über das Internet (Cloud, Partnerapplikatio-

nen) oder verwendet die eigene interne Web-Applikation im Rahmen einer Collaboration.

Faustregel 2: Sind Applikationen des Portfolios des eigenen Unternehmens in der Rolle der Re-

lying Party, ist die Wahl der IdPs, welchen die Relying Party vertrauen soll, anhand von zwei

grundsätzlichen (fast trivialen) Aspekten zu entscheiden.

o Je spezifischer der Nutzerkreis der Applikation ist, umso spezifischer muss der IdP ausge-

wählt sein. Bsp.: plant man die eine Kooperationsplattform für Banken und Versicherungen,

sollte man nur den IdPs der geplanten Unternehmen vertrauen und keinem unspezifischen,

wie z.B. einem der sozialen Netze.

o Je sensitiver die zu verarbeitenden Daten der Applikation sind, umso komplexer müssen die

Authentisierungsverfahren des ausgewählten IdPs sein. Sollte es sich um sensitivere Daten

handeln, sollte der geplante IdP auch entsprechend ein 2-Faktor-Authentisierungsmecha-

nismus zur Verfügung stellen und nicht nur eine 1-Faktor-Authentisierung (Username, Pass-

wort).

5.4 Access-Management

Im Falle, dass Applikationen des Portfolios des eigenen Unternehmens in der Rolle der Relying Party

sind, sollte man zwei Punkte im Auge behalten:

Eine föderierte Architektur vermeidet Aufwand im Identity Management, aber nicht im Access-

Management. Je mehr User die Applikation verwenden, umso grösser wird auch der Aufwand

zur Verwaltung der Zugriffsrechte.

Der Bestellprozess für die Zugriffsrechte muss auf den neuen Benutzerkreis angepasst werden.

Interne Mitarbeiter kennen den Bestellprozess „mehr oder minder“. Für externe Identitäten

braucht es einen leichtverständlichen, userfreundlichen, schnellen und robusten Bestellprozess.

Überlegungen zum Einsatz eines automatisierten Prozesses sind empfehlenswert.

Kapitel: Fazit 12

6 Fazit

Für wen lohnt sich eine föderierte Architektur?

Für alle Unternehmen, die in grösserem Umfang den Auf- oder Ausbau des B2C-Kanals planen.

Für alle Unternehmen, die verstärkten Einsatz des externen Cloud-Angebots (IaaS, SaaS) im Un-

ternehmen planen.

Für alle Unternehmen, die verstärkt mit anderen Unternehmen zusammenarbeiten wollen (z.B.

Outsourcing, Kooperation, Teilen von Geschäftsprozessen).

Was ist der konkrete Nutzen?

Im Zeitalter des Digital-Business und -Transformation unterstützt eine föderierte Architektur in

der Realisierung und Skalierung von B2C- und B2B-Szenarien wie sie mit dem „herkömmlichen

IAM“ kaum zu machen wären.

Was muss getan werden, um eine föderierte Architektur einzuführen?

Das Applikationsportfolio auf Web-Applikationen umstellen und mit einem Föderationsproto-

koll ausrüsten, sollten Applikationen des Portfolios des Unternehmens für B2C oder B2B-Kanäle

geöffnet werden.

Die Auswahl der IdPs, welchen vertraut werden soll, nach geplanten Benutzerpopulationen und

nach den Sicherheitsbedürfnissen der Applikation durchführen.

Die unternehmenseigenen Identitäten in einem IdP „kapseln“, um so bei externen Applikationen

und Cloud-Angebote Authentisierungsdaten übermitteln zu können, wodurch Zugriff ermöglicht

wird.

Ausbau und Automatisierung des bestehenden Access-Management-Prozesses.

Kapitel: Porträt 13

7 Porträt

7.1 Christian Kanele

Christian Kanele unterstützt als Senior IAM Consultant unsere Kunden in ihren IAM-

Projekten. Er hat einen universitären Abschluss der Informatik und ein Diploma of

Advanced Studies (DAS) für "Network & Security"; ist "Certified Information System

Security Professsional" (CISSP) der (ISC)². Er verfügt über langjährige Erfahrungen

im Bereich "Enterprise-Applications" und Sicherheit aus dem Schweizer Finanz- und

Verwaltungsumfeld. In der Eidgenössischen Bundesverwaltung gestaltete er als

IAM-Architekt und -Integrator die föderierte IAM-Serviceplattform mit, auf welcher

der grösste Teil der Eidgenössischen Departemente ihre E-Gov-Applikation schüt-

zen lassen.

![[300-1-2]-1955-10629 - OSAARCHIVUM · 2012. 12. 20. · Lager 5110/25 den Pawer DOMBROWSKI, 48 Jahre alt. Bönlich gesprochen. Quelle No.: 735 Bis Jilli in den Lagern 2 -und 3, KRASNOJARSXI](https://static.fdocuments.pl/doc/165x107/5feda960ccbc7f43a7195d2c/300-1-2-1955-10629-osaarchivum-2012-12-20-lager-511025-den-pawer-dombrowski.jpg)