Zabezpieczenia fizyczne w obiektach o znaczeniu krytycznym · twarzy — stawiane przed nimi...

Transcript of Zabezpieczenia fizyczne w obiektach o znaczeniu krytycznym · twarzy — stawiane przed nimi...

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

2

Streszczenie Zabezpieczenia fizyczne — kontrolowanie dostępu pracowników do obiektów — mają

kluczowe znaczenie w osiąganiu celów w zakresie dostępności centrów danych. Wraz

z rozpowszechnianiem się nowych technologii, takich jak identyfikacja biometryczna

i zdalne zarządzanie danymi zabezpieczeniowymi, tradycyjne zabezpieczenia oparte na

kartach dostępu są wypierane przez systemy zabezpieczeń, które zapewniają pozytywną

identyfikację, śledzenie aktywności ludzkiej wewnątrz i w otoczeniu centrum danych. Przed

dokonaniem inwestycji w sprzęt kierownicy działów muszą dokonać starannej oceny

specyficznych potrzeb w zakresie zabezpieczeń i ustalić, jakie są najbardziej odpowiednie

i ekonomiczne środki bezpieczeństwa dla danego obiektu. W tym artykule omówiono

zasady identyfikacji pracowników i opisano podstawowe elementy i procedury stosowane

w systemach zabezpieczeń.

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

3

Wstęp Ludzie — ryzyko, którym trzeba zarządzać Gdy mowa jest o bezpieczeństwie centrum danych, pierwszą rzeczą, która przychodzi do głowy, jest

ochrona przed sabotażem, szpiegostwem lub kradzieżą danych. Chociaż konieczność ochrony przed

intruzami i zamierzonymi szkodami, które mogą oni wyrządzić, jest oczywista, w przypadku większości

obiektów większe zagrożenia na co dzień stanowią zwyczajne czynności personelu pracującego w centrum

danych.

Ludzie są konieczni do działania centrum danych, mimo to z badań jednoznacznie wynika, że to właśnie

oni są bezpośrednio odpowiedzialni za 60% przestojów centrów danych na skutek różnych wypadków i

błędów — niewłaściwe procedury, źle oznaczone urządzenia, upuszczone przedmioty lub rozlane płyny,

błędnie wpisane polecenia i inne mniejsze lub większe nieprzewidziane wpadki. Ze względu na możliwość

wystąpienia błędu ludzkiego, która jest nieuniknioną konsekwencją obecności człowieka, zminimalizowanie

i kontrolowanie dostępu personelu do obiektów stanowi kluczowy element zarządzania ryzykiem, nawet

wówczas, gdy obawy o umyślne złośliwe działania są niewielkie.

Technologia identyfikacji zmienia się równie szybko, co chronione przez nią obiekty, informatyka

i komunikacja. Ze względu na ciągłe pojawianie się nowych

urządzeń i technik, łatwo jest zapomnieć, że ten stary

problem, który ta technologia usiłuje rozwiązać, nie jest ani

techniczny, ani skomplikowany: niedopuszczenie osób

nieuprawnionych lub o złych zamiarach do miejsc, w których

nie powinny one przebywać. I chociaż pierwszy krok,

wydzielenie z obiektu zabezpieczonych obszarów i określenie

reguł dostępu, może doprowadzić do powstania warstwowej

i skomplikowanej struktury, intuicyjnie nie jest on trudny —

kierownicy działów IT na ogół bowiem wiedzą, kto i gdzie

powinien mieć dostęp. Wyzwanie stanowi krok drugi —

podjęcie decyzji odnośnie sposobu zastosowania niedoskonałych technologii w celu realizacji

założonego planu.

Kim jesteś i po co? Pomimo że pojawiające się technologie zabezpieczeń mogą się wydawać egzotycznymi i zagadkowymi —

skanowanie odcisków palców i dłoni, skanowanie oczu, karty procesorowe, rozpoznawanie geometrii

twarzy — stawiane przed nimi zadanie zabezpieczeń, niezmienne od czasu, gdy ludzie po raz pierwszy

zaczęli chronić swoje rzeczy, jest nieskomplikowane i dobrze znane nam wszystkim: uzyskanie

wiarygodnej odpowiedzi na pytanie „Kim jesteś i po co?”.

Infrastruktura fizyczna sieci o znaczeniu krytycznym

Zabezpieczenia fizyczne wchodzą w skład infrastruktury fizycznej sieci o znaczeniu krytycznym (NCPI), ponieważ odgrywają bezpośrednią rolę w maksymalizowaniu dostępności systemu („czasu pracy”). Realizują to przez ograniczanie przestojów wynikających z wypadków lub sabotażu powodowanych obecnością niepotrzebnych lub złośliwych osób. Innymi elementami infrastruktury NCPI są zasilanie, szafy, okablowanie i systemy przeciwpożarowe.

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

4

Pierwsze pytanie — „Kim jesteś?” — stwarza najwięcej kłopotów przy konstruowaniu zautomatyzowanych

systemów zabezpieczeń. Wszystkie współczesne technologie starają się ustalić tożsamość w ten czy inny

sposób ze zróżnicowanym poziomem pewności, a co się z tym wiąże za odpowiednio zróżnicowaną cenę.

Na przykład karta dostępu jest niedroga i nie zapewnia pewnego określania tożsamości (nie można mieć

pewności, kto używa danej karty). Z kolei skaner tęczówki jest bardzo kosztowny i zapewnia wysoką

pewność ustalonej tożsamości. Znalezienie akceptowalnego kompromisu pomiędzy pewnością a kosztami

stanowi kluczowy aspekt projektowania systemu zabezpieczeń.

Odpowiedź na pytanie „Po co tu jesteś?” — inaczej mówiąc, co masz do załatwienia w tym punkcie

dostępu — może być domniemana po ustaleniu tożsamości („To jest Alicja Nowak, nasz specjalista ds.

okablowania, zajmuje się kablami — proszę ją wpuścić”) lub można ją zrealizować na wiele różnych

sposobów. Tożsamość i zadanie danej osoby można ze sobą połączyć — na przykład w informacjach

zapisanych na pasku magnetycznym karty dostępu. Tożsamość osoby może służyć do sprawdzania

informacji w bazie komputerowej zawierającej dane o dozwolonym dostępie. Ponadto w różnych częściach

obiektu mogą być stosowane różne metody dostępu, których zadaniem będzie zezwalanie na dostęp w

różnych celach. Niekiedy pytanie „Po co to jesteś?” jest jedynym, a pytanie „Kim jesteś?” nie ma właściwie

znaczenia, np. w przypadku personelu serwisowego lub sprzątającego.

Znajdowanie rozwiązania z wykorzystaniem połączonej wiedzy fachowej Kierownicy działów IT znają reguły dostępu, które mają zostać wdrożone w systemie zabezpieczeń w ich

instalacji, lecz mogą nie posiadać wystarczającej wiedzy odnośnie szczegółów współczesnych metodologii

lub technik, aby je zastosować — a nawet nie powinni jej posiadać. Znają oni ograniczenia budżetowe, a

także zagrożenia związane z naruszeniem różnego rodzaju zabezpieczeń w ich obiekcie.

Z drugiej strony, doradca ds. systemów zabezpieczeń nie zna szczegółów danego obiektu, lecz dysponuje

wiedzą na temat możliwości, wad i kosztów obecnych metodologii. Posiada również doświadczenie

w projektowaniu innych systemów zabezpieczeń, a więc może poprzez zadawanie właściwych pytań

pomóc wyjaśnić, udoskonalić lub uprościć wymagania w zakresie reguł dostępu.

Dzięki połączeniu wiedzy fachowej można zaprojektować system, który stanowi optymalny kompromis

pomiędzy wymaganiami dostępowymi, akceptowalnym ryzykiem, dostępnymi metodami i ograniczeniami

budżetowymi.

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

5

Zdefiniowanie problemu Zabezpieczone obszary — co wymaga ochrony? Pierwszym krokiem do opracowania planu zabezpieczeń jest po prostu narysowanie mapy fizycznego

obiektu i ustalenie obszarów i punktów dostępowych, które wymagają różnych reguł dostępu, czyli

poziomów zabezpieczeń.

Granice tych obszarów mogą mieć wspólny środek:

Obwód siedziby

Obwód budynku

Obszar komputerów

Pomieszczenia komputerowe

Szafy z urządzeniami

Lub stykać się ze sobą:

Obszary dla gości

Biura

Pomieszczenia gospodarcze

Obszary koncentryczne (współśrodkowe) mogą mieć różne lub coraz surowsze metody dostępu,

zapewniając dodatkową ochronę zwaną głębią zabezpieczeń. W przypadku głębi zabezpieczeń obszar

wewnętrzny jest chroniony zarówno przez własne metody dostępu, jak i metody dostępu obszarów go

otaczających. Ponadto po włamaniu do obszaru zewnętrznego do pokonania jest kolejne wyzwanie

z zakresu dostępu na bardziej wewnętrznym obwodzie.

„Zabezpieczenia fizyczne” mogą

również oznaczać…

Określenie zabezpieczenia fizyczne może również odnosić się do ochrony przez katastrofami (pożar, powódź, trzęsienie ziemi, bombardowanie) lub niesprawnością instalacji (utrata zasilania, awaria urządzeń HVAC). W tym dokumencie odnosi się jedynie do ochrony przed wtargnięciem człowieka do danego obszaru.

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

6

Rysunek 1 — Mapa zabezpieczeń przedstawiająca ideę „głębi zabezpieczeń”

OTOCZENIE

Wjazd dla pojazdów pracowników

Park

ing

dla

prac

owni

ków

BUDYNEKWspólne obszary

Dostawy

Pomiesz. z urz. tech

Magazyn danych

Szafa

Pomieszczenie

Centrum danych

Biura

Obszary koncentryczne w celu ochrony centrum

danych

Wejście dla gości (pieszych)

Parking dla gości

Płot

Dostawy i usługi

„Głębia zabezpieczeń”

Kolor ciemniejszy = Większe bezpieczeństwo

=Punkt dostępowy

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

7

Zabezpieczenia na poziomie szaf — najbardziej wewnętrzną warstwę „głębi zabezpieczeń”, znajdującą

się bardziej wewnątrz niż samo pomieszczenie przetwarzania danych, stanowi szafa. Zamki w szafach nie

są (jeszcze) w powszechnym użyciu, tym niemniej, jeśli są używane, stanowią ostatnią linię obrony przed

nieuprawnionym dostępem do urządzeń o znaczeniu krytycznym. Byłoby niezwykłe, gdyby każda osoba

w pomieszczeniu pełnym szaf musiała mieć dostęp do wszystkich szaf. Zamki w szafach gwarantują, że

dostęp do serwerów będzie miała tylko obsługa serwerów, dostęp do urządzeń telekomunikacyjnych będzie

miała tylko obsługa urządzeń telekomunikacyjnych itd. Łatwe w obsłudze zamki w szafach, które można

zdalnie konfigurować, aby zezwalać na dostęp tylko w razie potrzeby — określonym osobom w określonym

czasie — zmniejszają ryzyko wystąpienia wypadku, sabotażu lub nieuprawnionej instalacji dodatkowych

urządzeń, które mogą spowodować potencjalnie szkodliwy wzrost poboru mocy i temperatury w szafie.

Zabezpieczenia infrastruktury — ważne jest, aby na mapie zabezpieczeń uwzględnić nie tylko obszary

zawierające funkcjonalne urządzenia IT obiektu, lecz także obszary, w których znajdują się elementy

infrastruktury fizycznej, których zakłócenie działania mogłoby spowodować przestój. Urządzenia HVAC,

na przykład, mogą zostać przypadkowo lub umyślnie wyłączone, a konsola zarządzania systemem

przeciwpożarowym wprowadzona w błąd co do konieczności uruchomienia spryskiwaczy.

Kryteria dostępu — kto i gdzie ma dostęp? Dostęp do zabezpieczonego obszaru może być udzielany danej osobie w oparciu o różne kryteria. Poza

typowymi — tożsamością i celem, które wymieniono poniżej jako pierwsze — mogą być również

stosowane dodatkowe kategorie wymagające specjalnego potraktowania, takie jak „konieczność

sprawdzenia”.

Tożsamość — w obiekcie osoby potrzebują dostępu do obszarów właściwych ich stanowiskom. Na

przykład kierownik ds. zabezpieczeń będzie miał dostęp do większości obszarów obiektu, lecz nie do

danych klienta zapisanych przy instalacji. Kierownik ds. operacji komputerowych może mieć dostęp do

pomieszczeń komputerowych i systemów operacyjnych, lecz nie do pomieszczeń z urządzeniami

technicznymi, w których znajdują się urządzenia zasilające i HVAC.

Dyrektor generalny firmy może mieć dostęp do biur kierownika ds.

zabezpieczeń i personelu IT oraz do obszarów publicznych, lecz nie

do pomieszczeń komputerowych ani pomieszczeń z urządzeniami

technicznymi.

Rozdzielenie problemów

Nie wolno pozwolić, żeby szczegóły technologii identyfikacji zakłóciły wstępne nakreślanie wymagań odnośnie zabezpieczeń. Najpierw należy określić obszary i kryteria dostępu dla danego obiektu, a następnie dokonać analizy kosztów/skuteczności/ryzyka, rozważyć kompromisy i opracować najlepsze wdrożenie technologii.

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

8

Powód przebywania w danym miejscu — pracownik naprawiający sieć elektryczną, niezależnie od tego,

czy nazywa się Jan Nowak, czy Maria Kowalska, może mieć dostęp tylko do pomieszczeń z urządzeniami

technicznymi i obszarów publicznych. Personel porządkowy, którego harmonogram dyżurów może

zmieniać się z dnia na dzień, może mieć dostęp wyłącznie do wspólnych obszarów i nigdzie indziej.

Specjalista od przełączników sieciowych może mieć dostęp tylko do szaf z urządzeniami przełączającymi,

a nie do szaf z serwerami lub urządzeniami pamięci masowej. W obiekcie, w którym znajdują się serwery

witryn internetowych, pracownicy klienta ds. konserwacji systemu mogą mieć dostęp tylko do

„pomieszczenia dostępowego klienta”, gdzie mieszczą się podłączenia do osobistego serwera

przeznaczonego do celów administracyjnych.

Konieczność sprawdzenia — dostęp do szczególnie newralgicznych obszarów może być udzielany

określonych osobom w określonym celu, to znaczy jeśli muszą one coś sprawdzić i tylko na taki okres, na

jaki jest to konieczne.

Zastosowanie technologii Metody identyfikacji — niezawodność a koszt Metody identyfikacji ludzi można podzielić na trzy ogólne kategorie o coraz wyższej niezawodności — i

coraz wyższym koszcie urządzeń:

• Co masz?

• Co wiesz?

• Kim jesteś?

Co masz? Najbardziej zawodna (klucz lub karta mogą zostać udostępnione lub

ukradzione)

Metoda Co masz? jest oparta na przedmiocie, który nosi się na sobie lub ze sobą — może to być klucz,

karta lub niewielki obiekt (żeton), który można nosić na sobie lub dołączyć do pęku kluczy. Metoda ta

może być równie „głupia”, co staromodny metalowy klucz, lub równie „inteligentna”, co karta wyposażona

w wewnętrzny procesor, który wymienia informacje z czytnikiem (karta procesorowa). Może to być karta z

paskiem magnetycznym z zapisanymi informacjami o jej użytkowniku (podobna do dobrze znanej karty

bankomatowej). Może to być również karta lub żeton wyposażony w nadajnik i/lub odbiornik, które

komunikują się z czytnikiem z niewielkiej odległości (karta zbliżeniowa lub żeton zbliżeniowy —

przykładem może być urządzenie Mobil Speedpass®).

Metoda Co masz? stanowi najbardziej zawodną formę identyfikacji, ponieważ nie ma żadnej gwarancji, że

„klucz” jest używany przez właściwą osobę — może zostać udostępniony, ukradziony lub znaleziony po

zgubieniu przez użytkownika.

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

9

Co wiesz? Bardziej niezawodna (informacji nie można ukraść, lecz można się z nią

podzielić lub zapisać)

Metoda Co wiesz? jest oparta na haśle, kodzie lub procedurze służącej np. do otwierania zamka

kodowego, weryfikacji w czytniku kart lub uzyskania dostępu do komputera za pomocą klawiatury.

Z hasłem/kodem zawsze wiąże się dylemat bezpieczeństwa — jeśli są łatwe do zapamiętania,

najprawdopodobniej będzie je można równie łatwo odgadnąć. Jeśli natomiast będą trudne do

zapamiętania, to najprawdopodobniej będą również trudne do odgadnięcia — lecz wówczas wzrasta

prawdopodobieństwo ich zapisania, a tym samym zmniejszenia bezpieczeństwa.

Metoda Co wiesz? jest bardziej niezawodna od metody Co masz?, lecz hasła i kody można mimo wszystko

udostępnić, a jeśli zostaną zapisane, powstaje zagrożenie ich odkrycia.

Kim jesteś? Najbardziej niezawodna (opiera się na czymś fizycznie

niepowtarzalnym dla danej osoby)

Metoda Kim jesteś? polega na identyfikacji przez rozpoznanie niepowtarzalnych cech fizycznych —to jest

naturalny sposób, w jaki ludzie rozpoznają siebie nawzajem z niemal całkowitą pewnością. Ta metoda

zrealizowana (lub usiłowana) środkami technicznymi jest nazywana biometryką. Biometryczne techniki

skanowania opracowano dla wielu ludzkich cech, które nadają się do ilościowego badania i analizy:

Odcisk palca Dłoń (kształt palców lub grubość dłoni)

Tęczówka (wzór kolorów) Twarz (względne położenie oczu, nosa i ust)

Siatkówka (wzór naczyń krwionośnych) Pismo ręczne (dynamika pióra w ruchu)

Głos

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

10

Urządzenia biometryczne są na ogół bardzo niezawodne, jeśli rozpoznanie zostaje osiągnięte — to znaczy,

jeśli urządzenie „uważa”, że rozpoznało daną osobę, to niemal na pewno jest to ta osoba. Głównym

źródłem zawodności biometryki nie jest nieprawidłowe rozpoznanie czy też wprowadzenie w błąd przez

oszusta, lecz możliwość nierozpoznania uprawnionego użytkownika („błędne odrzucenie”).

Łączenie metod celem zwiększenia niezawodności W typowej strukturze zabezpieczeń stosuje się metody o rosnącej

niezawodności — i koszcie — w miarę przechodzenia od obszarów

najbardziej zewnętrznych (najmniej wrażliwych) do obszarów

wewnętrznych (najbardziej wrażliwych). Na przykład wejście do

budynku może wymagać kombinacji karty dostępu i numery PIN, a

wstęp do pomieszczenia komputerowego — wprowadzenia kodu na

klawiaturze i identyfikacji biometrycznej. Łączenie metod w punkcie

dostępowym zwiększa niezawodność tego punktu, a zastosowanie

różnych metod dla każdego poziomu znacznie zwiększa

bezpieczeństwo na poziomach wewnętrznych, ponieważ każdy z

nich jest zabezpieczony jego własnymi metodami oraz metodami

stosowanymi na poziomach zewnętrznych, do których dostęp trzeba uzyskać w pierwszej kolejności.

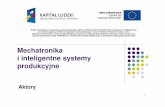

Rysunek 2 — Co masz, co wiesz, kim jesteś

Co masz? Co wiesz?

Cechy fizyczne

Hasla i kody PIN

SSN #PIN

ID #

Niezawodność (Czy to ty?)

Kim jesteś?

Klucze, karty i żetony

Dlaczego jest to takie

skomplikowane?

Przyczyna, dlaczego konstrukcja systemu zabezpieczeń wydaje się taka skomplikowana, jest następująca: nie dysponujemy technologią umożliwiającą szybkie, proste i tanie określenie tożsamości osoby z wysoką pewnością. Do wyboru mamy natomiast zbiór metod o zróżnicowanej skuteczności, wygodzie i koszcie, co zmusza do przeprowadzenia trudnej analizy kosztów/skuteczności/ryzyka i powoduje konieczność łączenia technologii lub wdrażania koncentrycznych obwodów zabezpieczeń w celu dodatkowego zabezpieczenia.

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

11

Zarządzanie systemem zabezpieczeń Niektóre urządzenia kontroli dostępu — np. czytniki kart i skanery biometryczne — mogą wychwytywać

dane ze zdarzeń związanych z uzyskiwaniem dostępu, np. tożsamość przechodzących osób oraz czas

wejścia. Jeśli te urządzenia są podłączone do sieci, wówczas mogą dostarczać te informacje do zdalnego

systemu zarządzania w celu prowadzenia monitorowania i rejestracji (kto wchodzi i wychodzi), sterowania

urządzeniami (skonfigurowania zamka, żeby przepuszczał określonych ludzi o określonej porze) i

alarmowania (powiadamiania o wielokrotnych nieudanych próbach uzyskania dostępu lub awariach

urządzeń).

Urządzenia kontroli dostępu Karty i żetony — „Co masz?” Obecnie do celów kontroli dostępu używanych jest kilka typów kart i żetonów, od prostych po

zaawansowane, oferujące całą gamę możliwości w różnych wymiarach:

• Możliwość zaprogramowania od nowa

• Odporność na próby dokonania fałszerstwa

• Typ kontaktu z czytnikiem kart: przeciąganie, wkładanie, przyłożenie na płasko, brak

kontaktu („zbliżenie”)

• Wygoda: postać fizyczna i sposób noszenia

• Ilość przenoszonych danych

• Zdolność obliczeniowa

• Koszt kart

• Koszt czytnika

Niezależnie od tego, jak bezpieczne i niezawodne są one same ze względu na ich technologię,

bezpieczeństwo gwarantowane przez te fizyczne obiekty jest ograniczone z uwagi na fakt, że nie ma żadnej

gwarancji, że używa ich właściwa osoba. Dlatego też powszechne jest łączenie ich z jedną lub kilkoma

dodatkowymi metodami potwierdzania tożsamości, takimi jak hasło czy nawet identyfikacja biometryczna.

Karta z paskiem magnetycznym jest najczęściej spotykanym typem karty i wyposażona jest w prosty

pasek magnetyczny zawierający dane identyfikacyjne. W chwili przeciągnięcia karty przez czytnik

informacje te zostają odczytane i sprawdzone w bazie danych. Taki system jest niedrogi i wygodny, jednak

jego wadą jest stosunkowa duża łatwość kopiowania kart lub odczytywania zapisanych na nich informacji.

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

12

Karta z ferrytu barowego (nazywana także „kartą z punktami magnetycznymi”) jest podobna do karty

z paskiem magnetycznym, jednak zapewnia większe bezpieczeństwo bez znacznych dodatkowych

kosztów. Zawiera cienki pasek materiału magnetycznego z okrągłymi punktami ułożonymi we wzór.

Zamiast skanowania czy przeciągania kartę taką przykłada się do czytnika.

Karta Weiganda jest odmianą karty z paskiem magnetycznym. W kartę wbudowana jest seria specjalnie

spreparowanych drutów z niepowtarzalną sygnaturą magnetyczną. Gdy karta zostaje przeciągnięta przez

czytnik, cewka detekcyjna wykrywa tę sygnaturę i przekształca ją w ciąg bitów. Zaletą takiej

skomplikowanej konstrukcji karty jest to, że kart tych nie można kopiować, a wadą — brak możliwości ich

ponownego zaprogramowania. W przypadku tej technologii karta nie wymaga bezpośredniego kontaktu z

czytnikiem, a więc głowicę czytnika można zabudować, co sprawia, że taki czytnik dobrze nadaje się do

montowania na zewnątrz. W przeciwieństwie do czytników kart zbliżeniowych i kart z paskami

magnetycznymi, czytnika Weiganda są odporne na zakłócenia o częstotliwościach radiowych (RFI) lub

pola elektromagnetyczne (EMF). Odporność czytnika w połączeniu z utrudnionym kopiowaniem kart czyni

system Weiganda bardzo bezpiecznym (w granicach możliwości metody „Co masz?”), lecz także

kosztowniejszym.

Na karcie z kodem paskowym jest umieszczony kod paskowy, który jest odczytywany przy

przeciągnięciu karty przez czytnik. Ten system jest bardzo tani, lecz także łatwy do oszukania — kod

paskowy można skopiować na zwykłej kopiarce na tyle dobrze, żeby oszukać czytnik kodu paskowego.

Karty z kodem paskowym są dobre w przypadku minimalnych wymagań odnośnie zabezpieczeń,

szczególnie w przypadku, gdy wymagana jest instalacja dużej liczby czytników w całym obiekcie lub gdy w

danym punkcie dostępu panuje znaczny ruch. Jest to nie tyle system zabezpieczeń, co niedroga metoda

monitorowania dostępu. Mówi się, że kontrola dostępu za pomocą kodów paskowych zapewnia jedynie

„blokowanie dostępu uczciwym ludziom”.

Karta wykorzystująca cień w podczerwieni stanowi udoskonalenie w porównaniu do słabego

zabezpieczenia kart z kodem paskowym, które polega na umieszczenia kodu paskowego pomiędzy

warstwami tworzywa PVC. Czytnik przepuszcza przez kartę światło podczerwone, a z drugiej strony

czujniki odczytują cień rzucany przez kod paskowy.

Karta zbliżeniowa (nazywana niekiedy „kartą prox”) stanowi postęp w zakresie wygody w porównaniu do

kart, które trzeba przeciągać lub przykładać do czytnika. Jak sama nazwa wskazuje, karta musi się jedynie

znaleźć w „pobliżu” czytnika. Jest to realizowane przy użyciu technologii RFID (radio frequency

identification — identyfikacja na częstotliwościach radiowych), w przypadku której karty są zasilane polem

elektromagnetycznym czytnika. Najpopularniejsza konstrukcja działa w odległości około 10 cm (czterech

cali) od czytnika. Inny typ — zwany kartą bliskościową — działa w odległości do 1 metra (trzech stóp) od

czytnika.

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

13

Karta procesorowa, najnowsze osiągnięcie w dziedzinie kart kontroli dostępu, szybko staje się metodą

z wyboru w przypadku nowych instalacji. Jest to karta z wbudowanym procesorem służącym do

wewnętrznego przechowywania danych i/lub obliczeń. Dane są wymieniane z czytnikiem albo po

przyłożeniu procesora do czytnika (stykowa karta procesorowa) lub przez komunikację z czytnikiem z

odległości przy zastosowaniu tej samej technologii co w przypadku kart zbliżeniowych (bezstykowa lub

zbliżeniowa karta procesorowa). Procesor, którego średnica wynosi około jednego centymetra,

niekoniecznie musi być umieszczony na karcie — może być doczepiony do identyfikatora ze zdjęciem,

zamontowany na breloczku do kluczy lub noszony jako guzik lub biżuteria (np. żeton iButton®). Obiekty

wyposażone w taki procesor określa się ogólnym terminem nośniki inteligentne.

Karty procesorowe oferują szeroką swobodę w kontroli dostępu. Procesor można na przykład dołączyć do

kart starszych typów, aby je zmodernizować i zintegrować się z istniejącymi wcześniej systemami, albo w

procesorze można zapisać odcisk palca lub obraz tęczówki posiadacza karty do celów weryfikacji

biometrycznej w czytniku kart — a tym samym podniesieniu poziomu identyfikacji z metody „co masz?” do

metody „kim jesteś?”. Bezstykowe karty procesorowe charakteryzujące się zasięgiem do 1 m zapewniają

użytkownikowi niemal optymalną wygodę: czas operacji wynoszący pół sekundy i brak konieczności

wyjmowania karty z portfela.

Klawiatury i zamki kodowe — „Co wiesz?” Klawiatury i zamki kodowe są w szerokim zastosowaniu jako metody kontroli dostępu. Są one

niezawodne i bardzo wygodne w obsłudze, lecz ich bezpieczeństwo jest ograniczone naturą haseł, które

można udostępniać i odgadywać. Są wyposażone w przyciski zbliżone do klawiatury telefonu, za pomocą

których użytkownicy wprowadzają kod — jeśli ten kod jest unikatowy dla każdego użytkownika to

nazywany jest osobistym kodem dostępu (PAC) lub osobistym numerem identyfikacyjnym (PIN). Termin

klawiatura oznacza na ogół możliwość wprowadzania wielu kodów, po jednym dla każdego użytkownika,

natomiast pojęcie zamek kodowy odnosi się zazwyczaj do urządzenia o jednym kodzie, którego używają

wszyscy.

Poziom bezpieczeństwa klawiatur i zamków kodowych można zwiększyć poprzez okresowe zmiany kodów,

które wymagają od systemu informowania użytkowników i rozpowszechniania nowych kodów. Zamki

kodowe, które nie umożliwiają zmiany kodu, mogą wymagać okresowej wymiany klawiatury, jeśli na

klawiszach pojawi się zauważalny ślad zużycia, umożliwiający odgadnięcie kodu. Podobnie jak w

przypadku kart dostępu, bezpieczeństwo klawiatur można zwiększyć, uzupełniając je identyfikacją

biometryczną, mającą na celu potwierdzenie tożsamości użytkownika.

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

14

Biometryka — „Kim jesteś?” Technologia biometryczna rozwija się szybko, stając się coraz

lepszą i tańszą. Przystępna technologia weryfikacji biometrycznej

o wysokiej pewności — szczególnie rozpoznawanie odcisku palca

— staje się głównym nurtem systemów zabezpieczeń. Wielu

producentów dostarcza szeroki wachlarz urządzeń

biometrycznych, a w połączeniu w tradycyjnymi metodami „co

masz?” i „co wiesz?” biometryka może stanowić uzupełnienie

istniejących środków zabezpieczeń, stając się najlepszą strategią

w zakresie kontroli dostępu.

Identyfikacja biometryczna nie służy zazwyczaj do rozpoznawania

tożsamości przez przeszukiwanie bazy danych użytkowników w

poszukiwaniu pasującego wzorca, lecz raczej do weryfikacji

tożsamości ustalonej najpierw metodą „co masz?” lub „co wiesz?”

— na przykład, najpierw używana jest karta/kod PIN, a następnie skanowanie odcisku palca weryfikuje

pierwotne rozpoznanie. Jako że wydajność i wiarygodność technologii biometrycznej wzrasta, może się

ona ostatecznie stać samodzielną metodą rozpoznawania tożsamości, co wyeliminuje potrzebę noszenia

karty czy też pamiętania hasła.

W przypadku identyfikacji biometrycznej występują dwa rodzaje błędów: Błędne odrzucenie — nierozpoznanie legalnego użytkownika. Chociaż można twierdzić, że skutkiem

takiego zachowania jest utrzymywanie wysokiego bezpieczeństwa chronionego obszaru, to powoduje ono

nieznośną frustrację legalnych użytkowników, którym odmawia się dostępu, ponieważ skaner ich nie

rozpoznał. Błędna akceptacja — błędne rozpoznanie albo na skutek pomylenia jednego użytkownika z drugim albo

akceptacji oszusta jako legalnego użytkownika.

Odsetek błędów można wyregulować, zmieniając próg („jak blisko jest

wystarczająco blisko”) uznania zgodności z wzorcem, jednak zmniejszenie

jednego wskaźnika błędów spowoduje zwiększenie drugiego.

Przy wybieraniu metody biometrycznej pod uwagę należy wziąć koszt urządzeń,

wskaźniki błędów (zarówno błędne odrzucenia, jak i błędne akceptacje) oraz

akceptację użytkowników, co oznacza, za jak bardzo niepożądaną, niewygodną,

czy nawet niebezpieczną jest postrzegana dana procedura. Przykładowo skanery

siatkówki uważa się zasadniczo za źle przyjmowane przez użytkowników, ponieważ

oko musi znajdować się w odległości 2–5 centymetrów od skanera, którego dioda

LED jest skierowana w samo oko.

Rysunek 3 — Skaner dłoni

Dlaczego nie można używać samej

biometryki?

Pytanie: Jeśli w punkcie dostępowym jest stosowana karta, PIN oraz identyfikacja biometryczna, dlaczego nie można użyć samej biometryki, skoro jest ona tak niezawodna? Odpowiedź: Ponieważ (1) czas przetwarzania biometrycznego może być nie do przyjęcia, jeśli występuje konieczność przeszukiwania dużej bazy danych ze skanami użytkowników zamiast porównania ze skanem jednego użytkownika oraz (2) ryzyko błędnego odrzucenia lub akceptacji można zmniejszyć, jeśli skan będzie porównywany tylko z jednym użytkownikiem w bazie danych. Chociaż sfałszowanie cech metrycznych jest niemal niemożliwe, to jednak wciąż istnieje ryzyko nieprawidłowego dopasowania przez technologię.

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

15

Inne elementy systemu zabezpieczeń Projektowanie systemu zabezpieczeń koncentruje się wokół urządzeń do identyfikacji i sprawdzania

pojedynczych osób w punktach dostępowych, czyli tzw. „kontroli dostępu”, która byłaby wszystkim, czego

potrzeba, gdybyśmy mieli do czynienia z niezawodną w 100% identyfikacją, całkowitą wiarygodnością

intencji wpuszczanych ludzi i fizyczną doskonałością niezniszczalnych ścian, drzwi, okien, zamków

i sufitów. Aby zabezpieczyć się na wypadek nieuchronnych wpadek spowodowanych usterkami lub

sabotażem, systemy zabezpieczeń zawierają zazwyczaj dodatkowe metody ochrony, monitorowania

i przywracania normalnego stanu.

Konstrukcja budynku W przypadku budowy nowego obiektu lub renowacji starego można od podstaw wprowadzić fizyczne

zabezpieczenia przez uwzględnienie architektonicznych oraz konstrukcyjnych cech, które będą zniechęcać

lub uniemożliwiać wtargnięcie. Aspekty zabezpieczeniowe w strukturze i układ budynku wiążą się

zasadniczo z potencjalnymi ścieżkami wstępu i ewakuacji, dostępem do kluczowych elementów

infrastruktury, takich jak urządzenia HVAC i okablowanie oraz potencjalnymi kryjówkami dla intruzów. Listę

niektórych takich czynników, które należy wziąć pod uwagę przy projektowaniu, można znaleźć w dodatku.

„Na barana” lub „na ogonie” — pułapki Powszechną i frustrującą luką w bezpiecznych pod innymi względami systemach kontroli dostępu jest

możliwość przejścia przez punkt kontrolny przez nieuprawnioną osobę bezpośrednio za osobą uprawnioną

(co nazywamy „przejściem na barana”, gdy osoba uprawniona bierze w tym udział, np. przytrzymuje

drzwi, lub „przejściem na ogonie”, jeśli osoba nieuprawniona przemyka się niezauważona). Tradycyjnym

rozwiązaniem tego problemu jest konstrukcja w stylu śluzy powietrznej zwana pułapką wyposażona w

drzwi wejściowe i wyjściowe i zapewniająca w przestrzeni pomiędzy nimi miejsce tylko jednej osobie.

Pułapki można konstruować jako wyposażone w kontrolę dostępu zarówno przy wejściu, jak i wyjściu, lub

tylko przy wyjściu — w takim przypadku nieudana próba wyjścia z pomieszczenia powoduje blokadę drzwi

wejściowych i uruchomienie alarmu sygnalizującego złapanie intruza. W celu potwierdzenia przejścia

pojedynczej osoby można zamontować podłogę wykrywającą kroki.

Nowa technologia rozwiązania tego problemu polega na zastosowaniu górnej kamery do optycznego

śledzenia i identyfikacji przechodzących pojedynczych osób, która włącza alarm w przypadku wykrycia

więcej niż jednej osoby przy autoryzowanym wejściu.

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

16

Nadzór za pomocą kamer Kamery fotograficzne mogą być stosowane do takich zadań, jak rejestrowanie tablic rejestracyjnych przy

wjazdach dla pojazdów lub w połączeniu z czujnikami kroków do rejestrowania ludzi w miejscach o

znaczeniu krytycznym.

Kamery przemysłowe (CCTV) — ukryte lub widoczne— mogą służyć do wewnętrznego lub zewnętrznego

monitorowania, spełniać funkcję odstraszającą i umożliwiać przeprowadzenie analizy po wydarzeniu.

Można użyć kilka typów obrazów z kamer — stały, obrotowy lub zdalnie sterowany. Przy rozmieszczaniu

kamer należy wziąć pod uwagę kilka czynników:

• Czy ważne jest, żeby osoba na obrazie z kamery była łatwo rozpoznawalna?

• Czy wymagane jest jedynie ustalenie, czy pomieszczenie jest zajęte?

• Czy kamera ma służyć do pilnowania mienia?

• Czy kamera ma służyć po prostu jako straszak?

Jeśli sygnały z kamer przemysłowych są rejestrowane, muszą być wdrożone procedury rozwiązujące

następujące problemy:

• W jaki sposób taśmy będą indeksowane i katalogowane w celu łatwego odszukania?

• Czy taśmy będą przechowywane na miejscu czy poza obiektem?

• Kto będzie miał dostęp do taśm?

• Jaka jest procedura uzyskiwania dostępu do taśm?

• Jak długo taśmy będą przechowywane, zanim zostaną zniszczone?

Trwa opracowywanie nowej technologii automatyzującej zadania wykonywane tradycyjnie przez

strażników, czyli obserwowanie monitorów telewizyjnych, poprzez programowane wykrywanie zmian

(ruchu) w obrazie na ekranie.

Strażnicy Pomimo wszystkich postępów technologicznych w dziedzinie zabezpieczeń fizycznych, specjaliści są

zgodni, że dobry zespół pracowników ochrony znajduje się na czele listy metod uzupełniających i

wspomagających kontrolę dostępu. Strażnicy posiadają zdolność nadzorowania przy użyciu wszystkich

ludzkich zmysłów, a także wykazują możliwość szybkiego i inteligentnego zareagowania na podejrzane,

nietypowe lub katastrofalne wydarzenia.

Międzynarodowa Fundacja dla Pracowników Ochrony (IFPO) jest organizacją typu non-profit założoną w

celu ułatwiania przeprowadzania standaryzowanych szkoleń i certyfikacji pracowników ochrony. Jej

publikacja Security Supervisor Training Manual stanowi podręcznik dla pracowników ochrony i ich

pracodawców.

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

17

Czujniki i alarmy Każdy zna tradycyjne systemy alarmowe w budynkach i domach oraz ich czujniki — czujniki ruchu,

czujniki ciepła, czujniki kontaktowe (drzwi zamknięte), itp. W systemach alarmowych centrów danych

mogą być również stosowane dodatkowe typy czujników — bariery z wiązkami laserowymi, czujniki

kroków, czujniki dotyku lub czujniki wibracji. W centrach danych mogą ponadto występować obszary, w

których preferowany jest cichy alarm, zamiast słyszalnego, w celu złapania sprawców „na gorącym

uczynku”.

Jeśli czujniki są podłączone do sieci, mogą być monitorowane lub sterowane zdalnie przez system

zarządzania, co może również obejmować dane dotyczące ruchu pracowników z urządzeń kontroli dostępu

(patrz wcześniejszy punkt pod tytułem Zarządzanie systemem zabezpieczeń).

Goście Obsługę gości należy wziąć pod uwagę przy projektowaniu każdego systemu zabezpieczeń. Do typowych

rozwiązań należy wydawanie tymczasowych plakietek lub kart do obszarów o niskim bezpieczeństwie i

wymaganie towarzystwa pracownika w przypadku obszarów o wysokim bezpieczeństwie. Obecność

pułapek (uniemożliwiających dwóm osobom przejście przez wejście z jednym zezwoleniem) wymagałoby

uwzględnienia możliwości tymczasowego wyłączenia zabezpieczenia lub wydania dokumentu

uwierzytelniającego tożsamość gościa w celu umożliwienia mu przejścia.

Element ludzki Technika nie może zrobić wszystkiego sama, szczególnie jeśli wymagamy od niej wykonania czegoś,

co jest właściwie zadaniem bardzo ludzkim: ustalania tożsamości i zamiarów ludzi. Chociaż ludzie są

znaczącym aspektem problemu zabezpieczeń, to należą również do jego rozwiązania — zdolności i

ułomności ludzi predysponują ich nie tylko do bycia najsłabszym ogniwem, lecz także silnym wsparciem.

Ludzie — najsłabsze ogniwo Poza błędami i wypadkami występuje również nieodłączne zagrożenie wynikające z naturalnej ludzkiej

tendencji do przejawiania życzliwości i zaufania. Znana nam osoba wchodząca do obiektu może przecież

być rozczarowanym pracownikiem lub renegatem — pokusa do naginania zasad i omijania procedur w

przypadku znajomej twarzy może mieć katastrofalne konsekwencje. Istotną kategorię przypadków

naruszenia systemu zabezpieczeń stanowią incydenty, których sprawcami są „swoi”. Nawet obcy mogą

odnosić zaskakujące sukcesy w pokonywaniu zabezpieczeń — umiejętność uzyskiwania dostępu

przebiegłością i oszustwem przez sprytną obcą osobę jest tak dobrze udokumentowana, że ma nawet

swoją nazwę: inżynieria społeczna. Każda osoba w obszarze, w którym można wyrządzić szkody, musi

zostać dobrze przeszkolona nie tylko w zakresie protokołów operacyjnych i zabezpieczeń, lecz także w

zakresie odporności na pomysłowe techniki inżynierii społecznej.

Ludzie — silne wsparcie

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

18

Ochrona przed naruszeniem zabezpieczeń często sprowadza się do rozpoznawania i interpretacji

niespodziewanych czynników — zdolności, w przypadku której technologia nie może się równać z ludźmi.

Wystarczy dodać niezłomną odporność na manipulacje i skróty, a obecność człowieka może stanowić

bezcenne uzupełnienie techniki.

Poza służbami alarmowymi, niezrównana wartość ludzkich oczu, uszu, umysłu i mobilności także

kwalifikuje ludzi, żeby rozważyć ich uwzględnienie w planie zabezpieczeń jako oddzielne elementy —

staromodni strażnicy. Obecność strażników przy wejściach i patrolujących strażników na zewnątrz i

wewnątrz budynku, chociaż kosztowna, może umożliwić zaoszczędzenie całego dnia w przypadku

wystąpienia awarii lub złamania zabezpieczeń technicznych. Szybka reakcja służb alarmowych w razie,

gdy „coś jest nie w porządku” może stanowić ostatnią linię obrony przed potencjalnie katastrofalnym

naruszeniem zabezpieczeń.

Wkład człowieka w ochronę zarówno przed przypadkowymi, jak i umyślnymi szkodami, jest taki sam: stała

czujność i ścisłe stosowanie się do protokołów. Ponieważ wewnątrz obiektu znajdują się wyłącznie

kluczowi dla jego działania pracownicy — dobrze przeszkoleni, przestrzegający właściwie zaplanowanych

praktyk i procedur — to stanowią oni ostatnią barierę skutecznego systemu zabezpieczeń fizycznych.

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

19

Wybór właściwego rozwiązania — akceptacja ryzyka a koszt Prawidłowy system zabezpieczeń jest możliwie najlepszym kompromisem pomiędzy ryzykiem i

potencjalnymi szkodami powodowanymi przez osoby, które znajdą się w niewłaściwym miejscu, a

kosztami i niedogodnościami środków zabezpieczeń, których zadaniem jest ich zatrzymanie.

Potencjalny koszt naruszenia zabezpieczeń Chociaż każde centrum danych posiada własne niepowtarzalne cechy i potencjał strat, w przypadku

większości z nich pod uwagę można wziąć następujące kategorie ogólne:

Strata fizyczna — uszkodzenie pomieszczeń i urządzeń na skutek wypadku, sabotażu lub bezpośredniej kradzieży.

Utrata wydajności IT — oderwanie personelu od zasadniczych obowiązków podczas naprawy lub wymiany urządzeń, odtwarzania danych lub usuwania problemów w systemach.

Utrata wydajności firmy — przerwa w działalności firmy z powodu przestoju.

Utrata danych — utrata, uszkodzenie lub kradzież danych.

Utrata reputacji i zaufania klientów — następstwa poważnych lub wielokrotnych przypadków naruszenia zabezpieczeń: utrata interesów, spadek wartości akcji, procesy sądowe.

Czynniki uwzględniane przy projektowaniu systemów zabezpieczeń Projektowanie systemu zabezpieczeń może być skomplikowanym równaniem z wieloma zmiennymi.

Chociaż szczegółowe strategie projektowania systemów zabezpieczeń wykraczają poza ramy tego

dokumentu, w każdym projekcie będzie trzeba prawdopodobnie wziąć po uwagę następujące aspekty:

Koszt urządzeń — ograniczenia budżetowe zazwyczaj limitują szerokie zastosowanie urządzeń identyfikacyjnych o wysokiej pewności. Typowym rozwiązaniem jest wdrożenie zróżnicowanych technik stosownych dla różnych poziomów bezpieczeństwa.

Łączenie technologii — niezawodność identyfikacji na każdym poziomie można zwiększyć przez łączenie tańszych technologii, przy czym najbardziej wewnętrzna warstwa będzie chroniona przez kombinację zabezpieczeń z wszystkich zewnętrznych koncentrycznych obwodów, które ją otaczają.

Akceptacja użytkowników — (czynnik niedogodności) łatwość użycia i niezawodność identyfikacji są ważne, żeby nie dopuścić, aby system stał się źródłem frustracji i stwarzał pokusę do podjęcia działalności wywrotowej. Skalowalność — czy projekt może być wdrażany stopniowo wraz ze wzrostem zapotrzebowania, funduszy i pewności technologii?

Rozwiązania nie można

sobie kupić

Nawet gdyby koszty nie miały znaczenia, pokrycie całego obiektu najsilniejszymi zabezpieczeniami byłoby, w większości przypadków, niedopuszczalnie niepożądane i niewygodne. W przypadku każdego obszaru, który ma być chroniony, należy dokonać realistycznej oceny potrzeb w zakresie zabezpieczeń w oparciu o to, co się w nim znajduje i kto potrzebuje dostępu.

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

20

Zgodność wstecz — czy nowy projekt jest zgodny z elementami już istniejącego starszego systemu? Zachowanie całego lub części istniejącego systemu może znacznie obniżyć koszt wdrożenia.

Rysunek 4 — Szukanie kompromisu pomiędzy potencjalnymi stratami a kosztem zabezpieczeń

Utrata lub uszkodzenie danych

Utrata reputacji i zaufania klientów

ZNANY KOSZT niedopuszczania osób

Strata wynikająca z uszkodzenia lub kradzieży

Utrata wydajności podczas przestoju

POTENCJALNE SZKODY

powodowane przez osoby będące w niewłaściwym

miejscu

Początkowy koszt urządzeń

zabezpieczających

Konserwacja urządzeń

zabezpieczających

Codzienna niewygoda związana z protokołami

zabezpieczeń

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

21

Wniosek Z powodu mnożenia się centrów danych oraz witryn oferujących hosting stron internetowych,

zapotrzebowanie na zabezpieczenia fizyczne w obiekcie jest równie duże co na zabezpieczenia

informatyczne sieci. Intruzi, którzy fałszują swoją tożsamość lub intencje, mogą spowodować ogromne

szkody, od fizycznego wyłączenia urządzeń o znaczeniu krytycznym począwszy po uruchomienie ataku

programowego przy użyciu niezabezpieczonej klawiatury. Nawet zwyczajne błędy pełnego dobrych chęci

personelu stanowią na co dzień znaczne zagrożenie dla operacji obiektu, które można zmniejszyć przez

ograniczenie dostępu do grona najbardziej kluczowych pracowników.

Wdrażanie rozwiązań opartych na zasadach identyfikacji Co masz?, Co wiesz? oraz Kim jesteś? jest

możliwe dzięki dostępności różnych technologii, które stają się coraz mniej kosztowne. Przez połączenie

oceny akceptacji ryzyka z analizą wymagań dotyczących dostępu i dostępnymi technologiami można

zaprojektować skuteczny system zabezpieczeń zapewniający realistyczny kompromis pomiędzy poziomem

ochrony a kosztami.

O autorze: Suzanne Niles jest autorką dokumentów white paper zatrudnioną w oddziale Engineering Design Center

firmy APC w Billerica w stanie Massachusetts. Studiowała matematykę w Wellesley College, a następnie

na uczelni MIT uzyskała tytuł inżyniera informatyki, pisząc pracę dyplomową na temat rozpoznawania

znaków pisma odręcznego. Od 25 lat zajmuje się dokumentowaniem i edukacją rozmaitych grup

słuchaczy, wykorzystując różnorodne środki, od podręczników oprogramowania po fotografie i piosenki dla

dzieci. Przed rozpoczęciem pracy w firmie APC w roku 2004, była redaktorem książek w wydawnictwie The

Village Group, gdzie zredagowała nową książkę Wesa Kussmaula, Quiet Enjoyment, poświęconą

bezpieczeństwu i tożsamości w epoce Internetu.

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

22

Dodatek Aspekty bezpieczeństwa w projektowaniu budynków W przypadku budowy nowego obiektu lub renowacji starego można od podstaw wprowadzić fizyczne

zabezpieczenia przez uwzględnienie architektonicznych oraz konstrukcyjnych cech, które będą zniechęcać

lub uniemożliwiać wtargnięcie. Aspekty zabezpieczeniowe w strukturze i układ budynku wiążą się

zasadniczo z potencjalnymi ścieżkami wstępu i ewakuacji, dostępem do kluczowych elementów

infrastruktury, takich jak urządzenia HVAC i okablowanie oraz potencjalnymi kryjówkami dla intruzów.

Informacje na temat aspektów bezpieczeństwa przy wyborze siedziby można znaleźć w dokumencie White

Paper 81 firmy APC, „Site Selection for Mission Critical Facilities”.

• Drzwi do centrum danych należy zlokalizować w taki sposób, żeby w ich pobliżu odbywał się

wyłącznie ruch związany z tym centrum danych.

• Należy zastosować stalowe drzwi i ramy, przy czym drzwi powinny być pełne, a nie

wydrążone. Należy dopilnować, aby zawiasów nie można było zdemontować od zewnątrz.

• Ściany centrum danych powinny być zbudowane z materiałów solidniejszych od typowych

płyt gipsowych stosowanych do stawiania ścian wewnętrznych. W ściany można

wmontować czujniki do wykrywania prób manipulowania przy nich.

• Pomieszczenie przeznaczone na centrum danych nie powinno przylegać do żadnych ścian

zewnętrznych.

• Wewnątrz centrum danych należy zapewnić długie i wolne od przeszkód linie obserwacyjne

dla wszystkich stanowisk ochrony lub kamer.

• Należy zastosować przegrody, aby utrudnić obserwację wejść i innych wrażliwych obszarów

z zewnątrz. Takie rozwiązanie uniemożliwi dokonanie wzrokowych oględzin osobom, które

chciałyby przeanalizować układ budynku i zabezpieczeń.

• Należy mieć świadomość umiejscowienia kanałów wentylacyjnych, włazów serwisowych,

odpowietrzników, wind serwisowych i innych ewentualnych otworów, które można

wykorzystać w celu uzyskania dostępu. Na wszystkich takich otworach, których szerokość

przekracza 30 cm, należy zamontować kratki odporne na majstrowanie, aby uniemożliwić

wejście człowieka.

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

23

• Należy unikać tworzenia miejsc, które można by było wykorzystać do ukrycia osób lub ludzi.

Kryjówką mogłaby przykładowo być przestrzeń pod podłogą podniesioną. Należy

dopilnować, żeby potencjalne kryjówki były zabezpieczone i nie były łatwo zauważalne przez

kogoś przechadzającego się po obiekcie.

• We wszystkich punktach dostępu na dachu należy zainstalować zamki i alarmy, żeby

ochrona była zawiadamiana natychmiast przy próbie uzyskania dostępu. W miarę

możliwości należy unikać wejść na dachu.

• Należy wziąć pod uwagę całą zewnętrzną instalację wodno-kanalizacyjną, okablowanie,

urządzenia HVAV, itp., i zapewnić odpowiednią ochronę. Te elementy infrastruktury, jeśli

zostaną pozostawione na otwartym terenie lub bez zabezpieczeń, będą mogły zostać użyte

do przeprowadzenia sabotażu obiektu bez konieczności wyłączania zabezpieczeń.

• Należy zablokować dostęp do wewnętrznych biegów kabli, instalacji wodno-kanalizacyjnej i

kanałów wentylacyjnych wewnątrz obiektu. Centrum danych może być gruntownie

zabezpieczone, lecz jeśli osoba idąca korytarzem może uzyskać dostęp do biegu kabli

zasilania lub danych, to centrum danych jest narażone.

• W przypadku renowacji istniejącego obiektu lub budowy nowego centrum danych w obrębie

istniejącej struktury należy zastanowić się nad umiejscowienie centrum danych wewnątrz

budynku. Należy unikać miejsc narażonych na zagrożenia i ryzyko stwarzane przez

człowieka. Przykładowo należy unikać umieszczania centrum danych poniżej lub w

bezpośrednim sąsiedztwie urządzeń kuchennych, obszarów produkcyjnych z dużymi

maszynami, parkingów i każdego obszaru z dużym ruchem i dostępem dla pojazdów.

Wszystko począwszy od pożaru w kuchni poprzez bomby w samochodach po wypadki

drogowe może powodować zagrożenie.

• Centralne stanowisko monitorowania dla ochrony należy zabezpieczyć obudowując je

kuloodpornym szkłem.

• Jeśli centrum danych zostanie umieszczone w swoim budynku, na zewnątrz budynku należy

zachować czysty teren. Nie wolno używać żadnych znaczków identyfikacyjnych, takich jak

nazwy firm czy loga, które sugerowałyby, że w środku jest centrum danych.

• Należy użyć betonowych słupków lub innych przeszkód, aby zapobiec zbliżaniu się

niechcianych pojazdów na bliżej niż wcześniej ustaloną odległość od budynku.

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

24

Słowniczek Pojęcia wyróżnione w tekście czcionką pogrubioną są zdefiniowane w tym słowniczku.

kontrola dostępu

Sprawowanie kontroli nad dostępem ludzi do budynków, pomieszczeń i szaf oraz nad korzystaniem z

klawiatur i urządzeń, przy zastosowaniu automatycznych urządzeń, które albo odczytują informacje

zapisane na przedmiotach takich jak karta (co masz?), odbierają kod lub hasło (co wiesz?) lub

rozpoznają fizyczną cechę w wyniku analizy biometrycznej (kim jesteś?).

punkt dostępu

Miejsce na obwodzie obszaru zabezpieczonego, w którym występują drzwi i zastosowano pewną metodę

kontroli dostępu do sprawdzania użytkowników chcących wejść do danego obszaru.

dostępność

Obliczona prognoza procentowego „czasu pracy” sieci. W przypadku obiektów o znaczeniu krytycznym

celem jest „pięć dziewiątek” czyli poziom 99,999% — mniej niż 5 minut przestoju w roku.

karta z kodem paskowym

Typ karty kontroli dostępu, w przypadku której informacje są zapisywane w postaci kodu paskowego.

Karta jest odczytywana przy przeciągnięciu jej przez czytnik.

karta z ferrytu barowego

Typ karty kontroli dostępu, w przypadku której informacje są zapisywane w postaci wzoru punktów

magnetycznych. Karta jest odczytywana po położeniu jej płasko na czytniku. Nazywana jest także „kartą

z punktami magnetycznymi”.

zamek biometryczny

Zamek sterowany przez skaner biometryczny.

biometryka

Ustalanie tożsamości osobistej z zastosowaniem technologii do pomiaru cechy fizycznej lub cechy

zachowania — np. odcisku palca.

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

25

zamek szyfrowy

Zamek, który jest otwierany przez naciśnięcie przycisków w określonej sekwencji. Różni się od zamka

kodowego tym, że zazwyczaj jest wyposażony jedynie w 4–5 przycisków, z których każdy można nacisnąć

tylko raz. Zamek szyfrowy z metalowymi przyciskami był mechanicznym prekursorem współczesnym

elektronicznych zamków kodowych z klawiaturą podobną do klawiatury telefonu.

zamek kodowy

Zamek, który jest otwierany przez wprowadzenie kodu za pomocą klawiatury.

stykowa karta procesorowa

Karta procesorowa, która musi zostać przyłożona do czytnika. Porównaj z bezstykową kartą

procesorową.

bezstykowa karta procesorowa

Karta procesorowa, w której zastosowano technologię RFID umożliwiającą używanie karty bez jej

fizycznego kontaktu z czytnikiem. Maksymalna odległość od czytnika odpowiada albo zasięgowi zbliżenia

(10 cm) lub bliskości (1 m), w zależności tego, który z dwóch standardów technologii RFID zastosowano.

głębia zabezpieczeń

Koncentryczne obwody zabezpieczeń z różnymi lub coraz surowszymi metodami kontroli dostępu. Obszar

wewnętrzny jest chroniony zarówno przez własne metody dostępy, jak i metody dostępu obszarów go

otaczających, do których trzeba najpierw wejść.

geometria twarzy

Jedna z cech fizycznych, którą można zmierzyć za pomocą technologii biometrycznej — względne

położenie oczu, nosa i ust na twarzy.

błędna akceptacja

W identyfikacji biometrycznej — błędne rozpoznanie kogoś, kto nie figuruje w bazie danych znanych osób.

Jest to jeden z dwóch możliwych błędów identyfikacji biometrycznej — drugim jest błędne odrzucenie.

błędne odrzucenie

W identyfikacji biometrycznej — błędne nierozpoznanie znanej osoby. Jest to jeden z dwóch możliwych

błędów identyfikacji biometrycznej — drugim jest błędna akceptacja.

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

26

FAR

Wskaźnik błędnych akceptacji (False Acceptance Rate). W przypadku urządzenia biometrycznego odsetek

odczytów, które zostały błędnie zaakceptowane.

FRR

Wskaźnik błędnych odrzuceń (False Rejection Rate). W przypadku urządzenia biometrycznego odsetek

odczytów, które zostały błędnie odrzucone.

skanowanie dłoni Technika identyfikacji biometrycznej polegająca na pomiarze trójwymiarowej geometrii dłoni — kształtu

palców i grubości dłoni.

iButton®

Mikroprocesor podobny do używanych w kartach procesorowych, lecz umieszczony w okrągłym guziku

ze stali nierdzewnej o średnicy około jednego centymetra, który można przyczepić do breloczka na klucze

lub biżuterii. Urządzenia iButtons są bardzo odporne, lecz nie są wyposażone w technologię RFID (stan z

maja 2004) umożliwiającą bezkontaktowe użycie.

IFPO

Międzynarodowa Fundacja dla Pracowników Ochrony (International Foundation for Protection Officers).

Organizacja typu non-profit założona w celu przeprowadzania standaryzowanych szkoleń i certyfikacji

pracowników ochrony. Jej publikacja Security Supervisor Training Manual stanowi podręcznik dla

pracowników ochrony i ich pracodawców.

karta wykorzystująca cień w podczerwieni Typ karty kontroli dostępu, w przypadku której kod paskowy jest umieszczony pomiędzy dwiema

warstwami tworzywa. Czytnik przepuszcza przez kartę światło podczerwone, a z drugiej strony czujniki

odczytują cień rzucany przez kod paskowy.

skanowanie tęczówki Technika identyfikacji biometrycznej polegająca na porównywaniu wzoru kolorów tęczówki oka.

poziomy zabezpieczeń

Wachlarz zabezpieczeń, od niskich do wysokich, zapewnianych na koncentrycznych obwodach —

najsłabsze zabezpieczenia występują na obwodzie najbardziej zewnętrznym (np. wejście do budynku), a

najwyższe bezpieczeństwo jest zapewnione na obwodzie najbardziej wewnętrznym (np. dostęp do szafy).

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

27

karta z paskiem magnetycznym karta magstripe

Typ karty kontroli dostępu, w przypadku której informacje są zapisywane na pasku magnetycznym. Karta

jest odczytywana przy przeciągnięciu jej przez czytnik.

możliwe do zarządzania

Umożliwiające zdalne monitorowanie i sterowanie. Możliwe do zarządzania urządzenia kontroli dostępu

mogą komunikować się ze zdalnym systemem zarządzania w celu prowadzenia monitorowania (kto

wchodzi lub wychodzi i kiedy), sterowania (skonfigurowania urządzenia, żeby zezwalało na dostęp

określonym osobom o określonej porze) i alarmowania (powiadamiania o wielokrotnych nieudanych

próbach uzyskania dostępu lub awariach urządzeń).

zarządzanie

Automatyczne komunikowanie się ze zdalnymi urządzeniami w celu przeprowadzania monitorowania,

sterowania i alarmowania. Tradycyjnie nazywane „automatyką budynku” lub „automatyką domu”, nowe

określenie zarządzanie odnosi się do opartej na sieci komunikacji ze wszystkimi elementami centrum

danych, w tym z samymi urządzeniami IT (serwery, urządzenia pamięci masowej, urządzenia

telekomunikacyjne i sieciowe) i infrastrukturą fizyczną (zasilanie, chłodzenie, urządzenia przeciwpożarowe i

zabezpieczenia).

pułapka

Konstrukcja w stylu śluzy powietrznej wyposażona w zabezpieczone drzwi wejściowe i wyjściowe i

zapewniająca pomiędzy nimi miejsce tylko jednej osobie. Stanowi ona rozwiązanie luki w

zabezpieczeniach, określanej mianem „przejścia na barana" lub „przejścia na ogonie”, która polega na tym,

że nieuprawniona osoba swobodnie przechodzi przez punkt kontroli, idąc bezpośrednio za osobą

uprawnioną przez otwarte drzwi.

NCPI Infrastruktura fizyczna sieci o znaczeniu krytycznym. Elementy infrastruktury fizycznej centrum danych

(w odróżnieniu od infrastruktury IT, takiej jak routery czy menedżery pamięci masowej), które mają

bezpośredni wpływ na dostępność poprzez zapewnianie nieprzerwanej pracy. Do infrastruktury NCPI

należy zasilanie, chłodzenie, ochrona przeciwpożarowa i zabezpieczenia fizyczne.

konieczność sprawdzenia

Bardzo wysoki poziom zabezpieczeń, w którym dostęp jest ograniczony do osób mających szczególną,

natychmiastową potrzebę wejścia do obszaru zabezpieczonego (np. aby uzyskać dostęp do określonych

danych), przy czym dostęp jest udzielany wyłącznie na okres, w którym ta potrzeba występuje.

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

28

Infrastruktura fizyczna sieci o znaczeniu krytycznym — patrz NCPI

PAC

Osobisty kod dostępu (Personal Access Code). Inna nazwa kodu PIN (osobistego numeru

identyfikacyjnego) — kod lub hasło, które identyfikują użytkownika w punkcie dostępu.

zabezpieczenia fizyczne

Ochrona obiektów fizycznych przed wypadkami lub sabotażem spowodowanymi obecnością osób

nieuprawnionych lub o złych zamiarach. W skład systemu zabezpieczeń fizycznych wchodzą zawsze

urządzenia kontroli dostępu służące do automatycznego sprawdzania osób przy wejściach oraz system

alarmowy oparty na czujnikach. Dodatkowe zabezpieczenia mogą obejmować nadzór za pomocą kamer

oraz strażników. Określenie zabezpieczenia fizyczne jest niekiedy używane w bardziej ogólnym znaczeniu

jako ochrona przed wszystkimi rodzajami fizycznych szkód powodowanych przez zjawiska pogodowe,

trzęsieniami oraz bombardowanie. W tym dokumencie odnosi się tylko do ochrony przed problemami

wynikającymi z obecności osób nieuprawnionych wewnątrz obiektu.

przejście na barana (piggybacking) Naruszenie zabezpieczeń, które ma miejsce w przypadku, gdy osoba uprawniona po odblokowaniu drzwi

przy użyciu legalnego dokumentu uwierzytelniającego przytrzymuje drzwi osobie nieuprawnionej, która

dzięki temu może przejść przez punkt kontroli bez dokumentów. Podobnym naruszeniem jest przejście na

ogonie (tailgating), które polega na tym, że nieuprawniony użytkownik przemyka niezauważony za

użytkownikiem uprawnionym.

karta prox karta zbliżeniowa

Karta kontroli dostępu wyposażona we wbudowany nadajnik/odbiornik RFID, który umożliwia jej

komunikowanie się z czytnikiem z odległości maksymalnie jednego metra.

zbliżeniowa karta procesorowa

Karta procesorowa, której procesor jest wyposażony w technologię RFID, dzięki czemu może

komunikować się z czytnikiem z odległości maksymalnie 10 cm. Jest także nazywana bezstykową kartą

procesorową.

skanowanie siatkówki Technika identyfikacji biometrycznej polegająca na porównywaniu wzoru naczyń krwionośnych siatkówki

oka.

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

29

RFID

Identyfikacja na częstotliwościach radiowych (Radio Frequency IDentification). Technika komunikacji

pomiędzy kartą a czytnikiem bez fizycznego kontaktu. To właśnie technologia RFID umożliwia działanie

kart zbliżeniowych, kart bliskościowych i bezstykowych kart procesorowych. Układ RFID jest

zasilany polem magnetycznym czytnika, a więc nie wymaga baterii.

karta procesorowa

Typ karty kontroli dostępu, w przypadku której informacje są zapisywane w mikroprocesorze. Procesor

nie tylko przechowuje dane, lecz może także wykonywać obliczenia i wymieniać dane z czytnikiem. Jest

odczytywana przez przyłożenie do czytnika w taki sposób, żeby elektryczne styki ustawiły się w jednej linii.

Patrz także bezstykowa karta procesorowa.

nośniki inteligentne

Niewielkie przedmioty, które są wyposażone w tego samego typu procesor co karta procesorowa. Nośniki

inteligentne są zazwyczaj małymi przedmiotami (żetonami), które można dołączyć do pęku kluczy lub

nosić jako biżuterię.

inżynieria społeczna

Stosowanie przebiegłości i oszustwa do naciągania ludzi na złagodzenie procedur zabezpieczeniowych —

np. ujawnienie haseł, wypożyczenie kluczy lub otwarcie drzwi.

przejście na ogonie (tailgating) Naruszenie zabezpieczeń, które ma miejsce w przypadku, gdy osoba nieuprawniona przemyka się

niezauważona przez punkt kontroli, idąc bezpośrednio za uprawnionym użytkownikiem przez otwarte drzwi.

Podobnym naruszeniem jest przejście na barana (piggybacking), które polega na tym, że użytkownik

uprawniony bierze w nim udział i przytrzymuje otwarte drzwi.

wzorzec

W biometryce, obliczona transformacja skanu — nadal unikatowa dla każdej osoby, lecz zajmująca

znacznie mniej miejsca w pamięci. To właśnie wzorzec, a nie oryginalny skan, jest zapisywany w bazie

danych użytkowników lub w procesorze karty procesorowej w celu porównywania z aktualnym skanem

zarejestrowanym w punkcie dostępu.

próg

W biometryce, parametr regulowany przez użytkownika, za pomocą którego można dostroić dwa

wskaźniki błędów (błędna akceptacja i błędne odrzucenie). Ponieważ odpowiada on za odpowiedź na

pytanie „jak blisko jest wystarczająco blisko?” obniżenie jednego wskaźnika błędów oznacza automatyczny

wzrost drugiego.

2004 American Power Conversion. Wszelkie prawa zastrzeżone. Żadna część tej publikacji nie może być używana, powielana, kopiowana, przesyłana ani przechowywana w jakiegokolwiek rodzaju systemie udostępniania informacji bez pisemnej zgody właściciela praw autorskich. www.apc.com Wer. 2004-1

30

żeton

Niewielki przedmiot z procesorem, który przechowuje osobiste dane identyfikacyjne. Żeton przykłada się

do czytnika lub umieszcza po prostu w jego zasięgu, jeśli jest wyposażony w technologię RFID.

karta bliskościowa

Karta kontroli dostępu wyposażona we wbudowany nadajnik/odbiornik RFID, który umożliwia jej

komunikowanie się z czytnikiem z odległości maksymalnie jednego metra.

charakterystyka głosu

W biometryce cyfrowa reprezentacja głosu użytkownika używana do porównywania z żywą mową

użytkownika przy punkcie dostępu.

karta Weiganda

Typ karty dostępu, w której do przechowywania informacji służą specjalnie spreparowane i

namagnesowane druty. Karta jest odczytywana przy przeciągnięciu jej przez czytnik.

co masz?

W kontroli dostępu, każda metoda identyfikacji opierająca się na przedmiocie będącym w posiadaniu

użytkownika, np. karcie lub żetonie. Jest to najmniej bezpieczna kategoria metod identyfikacji, ponieważ

nie ma gwarancji, że dany przedmiot jest używany przez właściwą osobę.

co wiesz?

W kontroli dostępu, każda metoda identyfikacji opierająca się na znajomości jakiejś informacji, np. kodu

liczbowego lub hasła. Jest bezpieczniejsza od identyfikacji co masz?, niemniej jednak poufna informacja

może zostać ujawniona innej osobie lub zapisana, a następnie odkryta.

kim jesteś?

W kontroli dostępu, każda metoda identyfikacji opierająca się na unikatowej dla użytkownika cesze

biologicznej lub zachowania. Jest to najbezpieczniejsza kategoria metod identyfikacji, ponieważ

sfałszowanie takiej cechy jest bardzo trudne. Taka identyfikacja nie jest jednak w 100% niezawodna z

powodu ryzyka błędów odczytu lub interpretacji. Inną nazwą dla tego typu identyfikacji jest biometryka.