Sterowanie dostępem do systemów informatycznych

description

Transcript of Sterowanie dostępem do systemów informatycznych

Sterowanie dostępem do systemów informatycznych

Plan wykładu• Wprowadzenie• Zagrożenia niedozwolonego dostępu• Wirusy• Phishing• Ochrona haseł• Metody biometryczne• Inne metody ochrony dostępu do sieci• Sterowanie dostępem• Podsumowanie

Plan wykładu• Wprowadzenie• Zagrożenia niedozwolonego dostępu• Wirusy• Phishing• Ochrona haseł• Metody biometryczne• Inne metody ochrony dostępu do sieci• Sterowanie dostępem• Podsumowanie

Sterowanie dostępemMechanizmy sterowania dostępem zapewniają, że

wszystkie bezpośrednie dostępy do różnych obiektów są uznawane za legalne

Skuteczność sterowania dostępem opiera się na: • Poprawnej identyfikacji użytkowników lub obiektów

zabiegających o dostęp do zasobów poprzez procedury sprawdzania i weryfikacji tożsamości

• Kontrolowaniu dostępu do zasobów za pomocą praw dostępu, które są chronione przed nieuprawnioną modyfikacją

Metody weryfikowania tożsamości użytkowników

• Coś, co znasz (ang. something you know). Do tej kategorii można zaliczyć hasła, identyfikatory, numery PIN, itd

• Coś, co posiadasz (ang. something you own), np. karta magnetyczna, karta chipowa, klucz do drzwi, itd

• Coś, czym się charakteryzujesz (ang. something you are)., np. linie papilarne, geometria twarzy, tęczówka oka, charakterystyka głosu, ręczny podpis, kod DNA, zapach, cechy behawioralne

Plan wykładu• Wprowadzenie• Zagrożenia niedozwolonego dostępu• Wirusy• Phishing• Ochrona haseł• Metody biometryczne• Inne metody ochrony dostępu do sieci• Sterowanie dostępem• Podsumowanie

Zagrożenia niedozwolonego dostępu

• Intruzi - nieupoważniona osoba próbuje włamać się do systemu informatycznego

• Wirusy - złośliwe programy komputerowe zagrażające systemom komputerowym, wykorzystujące ich słabe punkty

• Szpiegostwo - celowe pozyskiwanie tajnych informacji chronionych przed niepowołanym dostępem

• Sabotaż - celowe niszczenie tajnych informacji chronionych przed niepowołanym dostępem

Historia Hackingu• Lata 70 XX wieku. John T. Draper -

zwany Cap'n Crunch - za pomocą gwizdka z opakowania amerykańskich chrupek z tą komiksową postacią i dźwięku o częstotliwości 2600 Hz potrafił uzyskać darmowe połączenie telefoniczne

• Następnie skonstruowano urządzenie o nazwie blue box, które pozwalało na oszukiwanie operatora telefonicznego

• Takie urządzenia sprzedawali Steve Jobs i Steve Wozniak – twórcy firmy Apple

Historia Hackingu• Lata 80 XX wieku. Wzrost popularności komputerowych

klasy PC oraz innych spowodował szybki rozwój wirusów komputerowych i włamań do systemów

• Lata 90 XX wieku. Popularności Internetu prowadzi do ogólnoświatowych epidemii wirusów (np. I love sou, Code Red, MS Blaster), ataków DDoS na duże serwisy WWW

• Obecnie. Dalszy rozwój wirusów, ataków DoS, spam. Zagrożenia związane z handlem elektronicznym, np. phishing

Problemy wojny informatycznej • Poziom personalny: wykradanie informacji o

obywatelach, ataki skierowane na osoby prywatne, kradzież tożsamości, szkalowanie innych osób

• Poziom firm: wykradanie informacji biznesowych, zablokowanie usług firm

• Poziom globalny: sieciowy terroryzm, niszczenie danych, np. ataki na sieć w Estonii w 2007 roku, ataki na komputery w USA towarzyszące wojnie w Iraku, bombardowaniu Serbii, itd

Klasyfikacja intruzów • Haker – white hat. Dobry specjalista, znający doskonale

systemy komputerowe, nie ma złych zamiarów• Cracker – black hat. Włamywacz mający na celu

pokonanie zabezpieczeń systemu w celu osiągnięcia własnych korzyści

• Grey hat. Któs pomiędzy white hat i black hat• Invisible enemy. Niewidzialny wróg atakujący systemy• Phreaker. Włamuje się do systemów

telekomunikacyjnych• Lamer. Osoba słabo znająca się na systemach

informatycznych, a udająca profesjonalistę

Motywacja intruzów • Pieniądze• Samorealizacja• Rozrywka• Walka dla sprawy• Konflikt międzynarodowy

Plan wykładu• Wprowadzenie• Zagrożenia niedozwolonego dostępu• Wirusy• Phishing• Ochrona haseł• Metody biometryczne• Inne metody ochrony dostępu do sieci• Sterowanie dostępem• Podsumowanie

Wirusy• Szeroko pojęte wirusy to złośliwe programy

komputerowe zagrażające systemom komputerowym, wykorzystujące ich słabe punkty

• Wirusy można podzielić na wymagające gospodarza oraz działające samodzielnie

• Wirusy mogą być rozprzestrzeniane za pomocą poczty elektronicznej, plików, stron WWW

• Główny powód tworzenia wirusów to chęć uzyskania korzyści finansowych

Rodzaje wirusów• Bakteria – program zużywający zasoby przez

rozmnażanie• Bomba logiczna – fragment programu sprawdzający,

czy w systemie jest spełniony określony zbiór warunków, umożliwiający wykonanie niedozwolonych operacji

• Boczne wejście – tajne, nie opisane w dokumentacji, wejście do programu, pozwalające na uzyskanie dostępu z pominięciem procedur uwierzytelnienia i kontroli dostępu

• Koń trojański – tajna, nie opisana w dokumentacji procedura zawarta w programie

• Worm – program, który może się powielać za pomocą sieci, po dotarciu do stacji może się uaktywnić i ponownie powielić się

Metody ochrony antywirusowej • Brama antywirusowa. W tej metodzie poczta

elektroniczna przesyłana do sieci lokalnej jest kontrolowana i zainfekowane listy, załączniki, pliki są usuwane

• Ogólne programy antywirusowe reagują na przeprowadzenie przez system podejrzanych operacji, np. modyfikowanie o pamięci operacyjnej, plików dyskowych. Nie eliminują wirusa

• Skanery poszukują na dyskach znanych sygnatur wirusów

• Antywirusowe zdjęcia zapisują matematyczne kody plików

Plan wykładu• Wprowadzenie• Zagrożenia niedozwolonego dostępu• Wirusy• Phishing• Ochrona haseł• Metody biometryczne• Inne metody ochrony dostępu do sieci• Sterowanie dostępem• Podsumowanie

Phishing• Phishing to oszukańcze pozyskanie poufnej informacji

osobistej, np. hasła, przez udawanie osoby godnej zaufania, której te informacje są pilnie potrzebne.

• Phising to rodzaj inżynierii społecznej• Termin phishing jest niekiedy tłumaczony jako password

harvesting fishing (łowienie haseł) • Inni utrzymują, że termin pochodzi od nazwiska Briana

Phisha, który miał być pierwszą osobą stosującą techniki psychologiczne do wykradania numerów kart kredytowych, jeszcze w latach 80

• Najsłynniejszym cybernetycznym przestępcą, który stosował inżynierię społeczną był Kevin Mitnick

Realizacje phishing• Wysłanie maili w imieniu banku czy innej instytucji

finansowej• Tworzenie stron WWW udających strony banków czy

innej instytucji finansowej• Kontakt telefoniczny i udawanie kogoś innego, np.

podając się za administratora prosimy o hasło• Wykorzystywanie spamu do rozsyłania linków do

fałszywych stron

Ochrona przed phishing• Polityka informacyjna banków lub innych instytucji

finansowych podkreślająca, że nie są wysyłane maile z prośbą o hasła

• Nie należy otwierać hiperłączy bezpośrednio z otrzymanego e-maila

• Stosowanie protokołu https (SSL) w dostępie do stron WWW

• Rozsądek i czujność użytkowników• Bieżące aktualizacje systemu operacyjnego i innego

oprogramowania (przeglądarki, klient poczty)

Plan wykładu• Wprowadzenie• Zagrożenia niedozwolonego dostępu• Wirusy• Phishing• Ochrona haseł• Metody biometryczne• Inne metody ochrony dostępu do sieci• Sterowanie dostępem• Podsumowanie

Ochrona haseł• Większość systemów wymaga podczas identyfikacji

podania identyfikatora użytkownika oraz hasła • Hasła są kodowane algorytmami szyfrującymi

umożliwiającymi łatwe zakodowanie i jednocześnie będące bardzo trudne do deszyfracji (np. algorytmy haszujące)

• Hasła są przechowywane w systemie oraz przesyłane w sieci komputerowej w formie zakodowanej

Metody utrudniania haseł • Dołączanie do hasła tzw. domieszek (soli)• Wymuszanie na użytkownikach odpowiednio długich

haseł• Wymuszanie na użytkownikach czasowej zmiany haseł• Hasła generowane komputerowo• Aktywne sprawdzanie haseł• Pasywne sprawdzanie haseł • Hasła jednorazowe

Łamanie haseł• Metody brutalnej siły (brute force) – sprawdzane są

wszystkie możliwe kombinacje, złożoność ataku zależy od długości hasła

• Atak słownikowy – szyfrowane są kolejne wyrazy ze słownika oraz różnych kombinacji tych wyrazów z dołączonymi cyframi, znakami graficznymi itd.

• Tęczowe tablice (rainbow table) – wykorzystywana jest gotowa tablica skrótów, do których próbuje się dopasować przechwycone zaszyfrowane hasło

• Wirusy, konie trojańskie, key logger• Inżynieria społeczna – intruz próbuje wyłudzić hasło od

użytkownika, np. phishing

Łamanie haseł metodą brutalnej siły

• Intruz może uzyskać zaszyfrowane hasło podsłuchując łącze sieciowe lub wykradając plik z hasłami

• Metoda brutalnej siły (brute force) – sprawdzane są wszystkie możliwe kombinacje hasła

• Złożoność ataku zależy więc od długości użytego hasła• Dlatego skuteczną metodę ochrony przed tym atakiem

jest wybieranie odpowiednio długich haseł

Liczba różnych haseł

Długość hasła

Tylko litery (26 znaków)

Litery i cyfry (36 znaków)

Duże i małe litery, cyfry (62 znaki)

Wszystkie wyświetlane znaki (96)

3 17 576 46 656 238 328 884 736

4 456 976 1 679 616 15 x 106 85 x 106

5 12 x 106 60 x 106 916 x 106 8 x 109

6 309 x 106 2 x 109 57 x 109 783 x 109

7 8 x 109 78 x 109 4 x 1012 75 x 1012

8 209 x 109 3 x 1012 218 x 1012 7 x 1015

9 5 x 1012 102 x 1012 14 x 1015 693 x 1015

10 141 x 1012 4 x 1015 839 x 1015 67 x 1018

Czas potrzebny na pełen przegląd haseł przy założeniu weryfikacji

100 000 haseł na sekundę Długość

hasłaTylko litery

(26 znaków)Litery i cyfry (36 znaków)

Duże i małe litery, cyfry (62 znaki)

Wszystkie wyświetlane znaki (96)

3 0,2 s 0,5 s 2,4 s 8,8 s

4 2,6 s 17 s 2,5 min 14,1 min

5 2 min 10 min 2,5 godz. 22 godz

6 51 min 6 godz 6,6 dni 90 dni

7 22 godz. 9 dni 407 dni 23 lata

8 24 dni 326 dni 69 lat 2287 lat

9 628 dni 32 lata 4270 lat 219 451 lat

10 44 lata 1159 lat 265 958 lat 21 mln lat

Atak słownikowy• Atak słownikowy – szyfrowane są kolejne wyrazy ze

słownika oraz różnych kombinacji tych wyrazów z dołączonymi cyframi, znakami graficznymi itd.

• Otrzymane w ten sposób ciągi bitów są sprawdzane czy pasują jako hasło

• Jest to możliwe gdyż zazwyczaj znany jest algorytm użyty do zaszyfrowania hasła

• Skuteczne metody to: wymuszanie trudnych haseł, aktywne i pasywne sprawdzanie haseł, hasła generowane komputerowo

• Poza tym można ustalić po ilu błędnie podanych hasłach system ma się blokować

Tęczowe tablice• Tęczowe tablice (rainbow table) – wykorzystywana jest

gotowa baza skrótów, do których próbuje się dopasować przechwycone zaszyfrowane hasło

• Zwykłe bazy danych skrótów zajmują bardzo dużo pamięci przez co są nieefektywne

• Tęczowa tablica jest tworzona przez zapisywanie łańcuchów (ang. chains) ze skrótów z możliwych haseł tworzonych za pomocą funkcji redukcji

• Dzięki temu zapisywany jest jeden skrót na kilkaset (kilka tysięcy) wygenerowanych

• Mimo to baza danych pozwala na odwrócenie skrótu w ponad 90% przypadków, w zależności od rozmiaru tablicy

Tęczowe tablice• Dobrym sposobem na zabezpieczenie przed tęczowymi

tablicami jest stosowanie domieszki tzw. soli• Sprawia to, że dla każdej soli funkcja skrótu jest inna • Żeby złamać taki skrót program łamiący hasło musiałby

posiadać tęczową tablicę dla każdej możliwej soli, co jest niepraktyczne

• Większość dystrybucji GNU/Linuksa i systemów BSD wykorzystuje sól do zapisywania haseł użytkowników, funkcjonalność ta jest oferowana przez pakiet shadow

• Większość aplikacji internetowych w PHP wykorzystuje do kodowania haseł użytkowników zwykłe MD5, co ułatwia złamanie hasła

Key logger• Key logger to program, który zapisuje wszystkie

naciśnięte klawisze• Wiele wirusów i koni trojańskich ma wbudowaną tą

funkcję• Można się przed tym bronić stosując graficzną

klawiaturę na ekranie, jednak wirusy mogą robić również zrzuty ekranów

• Skutecznym zabezpieczeniem są hasła jednorazowe, które można wykorzystać tylko do wykonania jednej operacji w systemie

Plan wykładu• Wprowadzenie• Zagrożenia niedozwolonego dostępu• Wirusy• Phishing• Ochrona haseł• Metody biometryczne• Inne metody ochrony dostępu do sieci• Sterowanie dostępem• Podsumowanie

Metody biometryczne• Słowo biometria pochodzi z greckiego bios =„życie",

metron =„pomiar"• Metody biometryczne to implementacja metody

uwierzytelniania typu coś co znasz• Biometria do uwierzytelnienia wykorzystuje cechy

fizyczne (np. linie papilarne, tęczówka oka, siatkówka (dno oka), układ naczyń krwinośnych, kształt dłoni, kształt linii zgięcia wnętrza dłoni, kształt ucha, twarz, rozkład temperatur na twarzy, kształt i rozmieszczenie zębów, zapach, DNA itp.)

• Można też wykorzystywać cechy behawioralne, tzn. związane z zachowaniem (np. sposób chodzenia, podpis odręczny, ale też pisząc na klawiaturze komputera, głos

Metody biometryczne• Biometryczne techniki zajmują się przede wszystkim

weryfikacją, czyli porównaniem uzyskanych cechy z zapisaną wcześniej próbką

• Możliwe jest również identyfikacja polegająca na tym, że uzyskane z pomiaru cechy należy porównać z każdą zapisaną w bazie próbką

• W uzyskanego pomiaru (np. zdjęcia) obliczana jest cyfrowa postać uwzględniając pewne charakterystyczne elementy pomiaru

• W bazie danych cyfrowa postać cechy danego użytkownika przechowywana jest w formie zaszyfrowanej

Metody biometryczneZ używaniem biometrii mogą wiązać się następujące błędy:• False positive – ktoś nieupoważniony do korzystania z

systemu jest identyfikowany jako ktoś inny (upoważniony) i w ten sposób pozytywnie przechodzi uwierzytelnienie

• False negative – ktoś upoważniony nie jest identyfikowany przez system i w ten sposób nie może przejść uwierzytelnienia

Metody biometryczne powinny dążyć do minimalizacji obydwu rodzajów błędów

Linie papilarne• Linie papilarne to charakterystyczny układ bruzd na

skórze, w szczególności na opuszkach palców rąk, ale również na wewnętrznej powierzchni dłoni, palcach stóp i wargach

• Badaniem linii papilarnych palców dłoni zajmuje się daktyloskopia

• Układ linii papilarnych tworzy się w czasie trwania życia płodowego (pomiędzy 100 a 120 dniem) i jest różny nawet u bliźniąt jednojajowych

• Daktyloskopię od XIX wieku stosuje policja do identyfikacji przestępców

Plan wykładu• Wprowadzenie• Zagrożenia niedozwolonego dostępu• Wirusy• Phishing• Ochrona haseł• Metody biometryczne• Inne metody ochrony dostępu do sieci• Sterowanie dostępem• Podsumowanie

Inne metody ochrony dostępu do sieci

• X.509• Radius• Zapora ogniowa (firewall)• System wykrywania intruzów IDS (ang. Intrusion Detection

System) oraz IPS (ang. Intrusion Prevention System)• Protokół Kerberos• Sieci VPN i inne techniki szyfrowania• Audyt bezpieczeństwa oraz polityka bezpieczeństwa • Szkolenia personelu• Ochrona prawna

X.509 - Uwierzytelnianie na podstawie katalogu

• X.509 to jedno z zaleceń CCITT definiujące usługę katalogowania

• Katalog to serwer lub rozproszony zbiór serwerów, który prowadzi bazę danych o użytkownikach zawierającą nazwy użytkowników, ich adresy sieciowe oraz inne atrybuty

• X.509 definiuje ramy usług uwierzytelniania świadczonych użytkownikom przez katalog X.500

• Katalog może służyć jako magazyn certyfikatów kluczy jawnych dla algorytmów asymetrycznych

RADIUS• RADIUS (ang. Remote Authentication Dial In User

Service) to usługa zdalnego uwierzytelniania użytkowników, którzy korzystają z dostępu do sieci, np. poprzez usługę wdzwanianą typu DialUp, sieci bezprzewodowe IEEE 802.11

• RADIUS został opracowany przez firmę Livingston, Inc., i następnie uznany jako standard w RFC: 2138, 2865-2869 i innych

• Umożliwia realizację usługi AAA (ang. Authentication, Authorization, and Accounting), czyli uwierzytelnianie, autoryzacja, rozliczanie

• Używa protokołu UDP

RADIUS• Współpracuje z scentralizowaną bazą danych

zawierającą dane o użytkownikach, np. informacje uwierzytelniające, konfiguracyjne, rodzaj usług, z których mogą korzystać poszczególni użytkownicy

• Rejestruje dostęp użytkowników od zasobów• Działa w modelu klient serwer, obydwie strony

współdzielą tajny sekret dla zapewnienia bezpieczeństwa, np. wspólny klucz szyfrujący lub hasło

• Otwarty standard, który może współpracować z wieloma systemami oraz metodami uwierzytelniania użytkowników

RADIUS w dostępie DialUp

S e rw e rR A D IU S

B a z ad a n y c h

u ż y tk o w n ik ó w

K o m p u te rp o d łą c z o n ym o d e m e m

RADIUS w dostępie do WiFi

S e rw e rR A D IU S

B a z ad a n y c h

u ż y tk o w n ik ó w

L a p to p z k a r tą W iF i

Plan wykładu• Wprowadzenie• Zagrożenia niedozwolonego dostępu• Wirusy• Phishing• Ochrona haseł• Metody biometryczne• Inne metody ochrony dostępu do sieci• Sterowanie dostępem• Podsumowanie

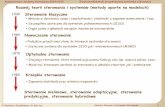

Koncepcje mechanizmów sterowania dostępem

• Macierz dostępu• Lista kontroli dostępu ACL (Access Control List)• Lista możliwości (capability)• Zaufane systemy• Hierarchia dostępu

Model macierzy dostępu • Macierz dostępu stanowi podstawowy sposób opisu

systemów ochrony • W tym modelu stan systemu ochrony reprezentuje

macierz, a przejścia stanów są opisywane poleceniami• Stan systemu jest określany przez zbiór podmiotów S,

zbiór obiektów O oraz macierz dostępu A • Elementy macierzy zawierają rodzaje dozwolonych praw

dostępu R Obiekty

O1 O2 F1 F2 D1 D2 Podmioty U1 RWE Own,R R R

U2 RW RWE RW R

Lista sterowania dostępem • Lista sterowania dostępem ACL (ang. Access Control

List) jest listą podmiotów s upoważnionych do dostępu do pewnego obiektu x

• Lista ta zawiera niepuste elementy kolumny x macierzy dostępu A, i-ta pozycja listy określa nazwę podmiotu si oraz prawa ri w elemencie A[si,x] macierzy dostępu

Podmioty Prawa ACL(O1) U1 [RWE] ACL(O2) U2 [RW] ACL(F1) U1 [Own,R] ACL(F2) U1

U2 [R] [RWE]

ACL(D1) U1 U2

[R] [RW]

ACL(D2) U2 [R]

Lista możliwości • Możliwość (ang. capability) jest parą (x,r) określającą

unikalną nazwę (adres logiczny) obiektu x i zbiór praw dostępu r do x

• Możliwość jest rodzajem biletu, którego posiadanie bezwarunkowo upoważnia do dostępu r do obiektu x

Obiekt Prawa C(U1) O1

F1 F2 D1

[RWE] [Own,R] [R] [R]

C(U2) O2 F2 D1 D2

[RW] [RWE] [RW] [R]

Zasady projektowania mechanizmów ochrony

• Najmniejsze uprzywilejowanie - każdy użytkownik i proces powinny dysponować najmniejszym zbiorem niezbędnych praw

• Ekonomiczność mechanizmu - projekt powinien być dostatecznie mały i prosty, by mógł być zweryfikowany i zaimplementowany

• Całkowite pośrednictwo - każdy dostęp powinien podlegać upoważnieniu i kontroli

• Jawność projektu - ochrona systemu nie powinna zależeć od utrzymywania w tajemnicy projektu lub ignorancji intruzów

Zasady projektowania mechanizmów ochrony cd.

• Oddzielenie przywilejów - gdzie to możliwe, dostęp do obiektu powinien zależeć od spełnienia więcej niż jednego warunku

• Najmniejszy wspólny mechanizm - liczba wspólnych mechanizmów powinna być jak najmniejsza

• Psychiczna akceptowalność - mechanizmy muszą być łatwe w użyciu, aby były stosowane poprawnie i nie były omijane przez użytkowników

Zaufane systemy • W celu ochrony dostępu stosowana może być koncepcja

zaufanych systemów, która polega na ochronie danych lub zasobów na podstawie poziomów ochrony (np. kategorie jawna, poufna, tajna, ściśle tajna)

• Koncepcję tę można zastosować, gdy informacje można pogrupować w zbiorcze kategorie, a użytkownikom udzielać pozwoleń na dostęp do niektórych kategorii

• Nie można odczytywać informacji na wyższym poziomie ochrony

• Nie można zapisywać na poziomie niższym ochrony

Zapis kontrolny Narzędziem stosowanym w wykrywaniu włamań do

systemu jest zapis kontrolny (ang. audit record)Każdy zapis powinien zawierać:• Podmiot, który jest inicjatorem działania• Wykonaną czynność• Przedmiot, na którym wykonywana jest ta czynność• Zużycie zasobów• Datownik

Plan wykładu• Wprowadzenie• Zagrożenia niedozwolonego dostępu• Wirusy• Phishing• Ochrona haseł• Metody biometryczne• Inne metody ochrony dostępu do sieci• Sterowanie dostępem• Podsumowanie

Podsumowanie• Popularność systemów informatycznych powoduje

potrzebę skutecznego sterowania dostępem do tych systemów

• Istnieje wiele różnych zagrożeń związanych z niedozwolonym dostępem do systemu

• Podstawowa motywacja działania intruzów to chęć korzyści finansowych

• Podstawowe zabezpieczenie obecnie stosowane to hasła, ale coraz większe znaczenie zyskuje biometria

• Systemy praw dostępu do zasobów są w większości systemów implementowane w postaci listy ACL