PHP i MySQL. Tworzenie aplikacji WWW - pdf.helion.pl · „PHP i MySQL. Tworzenie aplikacji WWW”...

Transcript of PHP i MySQL. Tworzenie aplikacji WWW - pdf.helion.pl · „PHP i MySQL. Tworzenie aplikacji WWW”...

Wydawnictwo Helionul. Chopina 644-100 Gliwicetel. (32)230-98-63e-mail: [email protected]

PRZYK£ADOWY ROZDZIA£PRZYK£ADOWY ROZDZIA£

IDZ DOIDZ DO

ZAMÓW DRUKOWANY KATALOGZAMÓW DRUKOWANY KATALOG

KATALOG KSI¥¯EKKATALOG KSI¥¯EK

TWÓJ KOSZYKTWÓJ KOSZYK

CENNIK I INFORMACJECENNIK I INFORMACJE

ZAMÓW INFORMACJEO NOWOŒCIACH

ZAMÓW INFORMACJEO NOWOŒCIACH

ZAMÓW CENNIKZAMÓW CENNIK

CZYTELNIACZYTELNIAFRAGMENTY KSI¥¯EK ONLINEFRAGMENTY KSI¥¯EK ONLINE

SPIS TREŒCISPIS TREŒCI

DODAJ DO KOSZYKADODAJ DO KOSZYKA

KATALOG ONLINEKATALOG ONLINE

PHP i MySQL. Tworzenieaplikacji WWW

Stwórz wydajne i bezpieczne aplikacje internetowe

• Poznaj zasady programowania w PHP i korzystania z baz danych• Zaprojektuj interfejs u¿ytkownika dla aplikacji• Wykorzystaj dokumenty w formacie XML• Zabezpiecz aplikacjê przed nieautoryzowanym dostêpem

Sieæ WWW ju¿ dawno przesta³a byæ jedynie zbiorem setek statycznych witryn.Dziœ w sieci mo¿na znaleŸæ dziesi¹tki aplikacji — sklepów, katalogów, systemów bankowych, blogów i wielu innych. Do tworzenia takich aplikacji wykorzystuje siê kilka technologii, z których najwiêksz¹ popularnoœci¹ cieszy siê jêzyk PHP w po³¹czeniuz baz¹ danych MySQL. Nieodp³atny dostêp, ³atwoœæ obs³ugi oraz potê¿ne mo¿liwoœci sprawi³y, ¿e ta platforma jest stosowana przez ogromne rzesze programistów aplikacji WWW na ca³ym œwiecie.

„PHP i MySQL. Tworzenie aplikacji WWW” to ksi¹¿ka, dziêki której poznasz mo¿liwoœci tej technologii i nauczysz siê z nich korzystaæ, pisz¹c aplikacje internetowe. Dowiesz siê, jak tworzyæ programy w jêzyku PHP, manipulowaæ danymi zgromadzonymi w bazie, projektowaæ rozbudowane aplikacje i wdra¿aæ je. Przeczytasz tu o zabezpieczaniu aplikacji, usuwaniu b³êdów, korzystaniu z plików XML i us³ug sieciowych oraz projektowaniu ergonomicznych interfejsów u¿ytkownika. Dziêki praktycznym przyk³adom szybko nauczysz siê stosowaæ PHP i MySQL w swoich projektach.

• Programowanie w jêzyku PHP• Organizacja kodu• Zasady programowania obiektowego• Projektowanie i tworzenie baz danych• Stosowanie jêzyka SQL• Przygotowywanie projektu aplikacji• Budowanie interfejsu u¿ytkownika• Usuwanie b³êdów z kodu• Metody uwierzytelniania u¿ytkowników• Wyra¿enia regularne• Us³ugi sieciowe i protokó³ SOAP• Wdra¿anie aplikacji

Rozpocznij przygodê z programowaniem w PHP

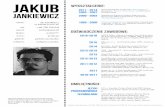

Autor: Marc WandschneiderT³umaczenie: Jaros³aw Dobrzañski, Rados³aw MerykISBN: 83-246-0323-9Tytu³ orygina³u: Core Web ApplicationDevelopment with PHP and MySQLFormat: B5, stron: 856

D:\ROBOCZ~1\MAKIET~1\PHPIMY~1\09DRUK~1\R00_0_spis.doc 3

Wprowadzenie .......................................................................................................................................... 17

Dla kogo przeznaczona jest ta książka? ......................................................................... 17O PHP ......................................................................................................................... 18Układ książki ............................................................................................................... 19Zanim zaczniesz .......................................................................................................... 20Podziękowania ............................................................................................................. 20

Część I Podstawy PHP 21

Rozdział 1. Wprowadzenie w tematykę PHP ........................................................................................... 23

Pierwsze programy w PHP ............................................................................................. 23Wpisywanie kodu PHP .................................................................................................. 25

Oznaczanie sekcji kodu PHP .................................................................................... 26Łączenie PHP i HTML .............................................................................................. 27Instrukcje i komentarze ........................................................................................... 28

W jaki sposób można zapamiętywać dane? .................................................................... 29Podstawowe typy danych w PHP .................................................................................... 30

Liczby .................................................................................................................... 30Ciągi znaków .......................................................................................................... 32Wartości typu boolean ............................................................................................. 35

Przydatne funkcje ......................................................................................................... 36nl2br ..................................................................................................................... 36var_dump ............................................................................................................... 36print_r .................................................................................................................... 37var_export .............................................................................................................. 37

Podsumowanie ............................................................................................................ 38

Rozdział 2. Język PHP ............................................................................................................................... 39

Więcej informacji o wprowadzaniu ciągów znaków ........................................................... 39Więcej informacji o typach danych ................................................................................. 41

Tablice ................................................................................................................... 41Obiekty .................................................................................................................. 42Specjalne typy i wartości ......................................................................................... 43

4 PHP i MySQL. Tworzenie aplikacji WWW

4 D:\ROBOCZ~1\MAKIET~1\PHPIMY~1\09DRUK~1\R00_0_spis.doc

Konwersja typów .......................................................................................................... 44Podstawy ............................................................................................................... 44Specyficzne rodzaje konwersji typów ......................................................................... 45Przydatne funkcje do konwersji typów ....................................................................... 49

Zmienne i stałe ............................................................................................................ 51Definiowanie stałych ............................................................................................... 51Odwołania do zmiennych przez wartość lub przez referencję ....................................... 51Zasięg zmiennych ................................................................................................... 53Czas istnienia zmiennych ........................................................................................ 53Zmienne predefiniowane ......................................................................................... 54

Wyrażenia i operatory ................................................................................................... 55Operatory: łączenie wyrażeń ..................................................................................... 55Łączenie wyrażeń i priorytety operatorów .................................................................. 62

Struktury sterujące ....................................................................................................... 63Instrukcje if ............................................................................................................ 63Instrukcja switch ..................................................................................................... 64Pętle while (do...while) ............................................................................................ 66Pętle for ................................................................................................................. 67Pętle foreach .......................................................................................................... 67Przerwanie działania pętli ........................................................................................ 67

Podsumowanie ............................................................................................................ 69

Rozdział 3. Organizacja kodu i jego wielokrotne wykorzystywanie .....................................................71

Podstawowy mechanizm wielokrotnego wykorzystywania kodu: funkcje ............................. 71Definiowanie i wywoływanie funkcji ........................................................................... 72Przekazywanie parametrów do funkcji ....................................................................... 74Zwracanie wartości przez funkcje ............................................................................. 78Zasięg zmiennych wewnątrz funkcji .......................................................................... 79Zasięg i dostępność funkcji ..................................................................................... 83Funkcje jako zmienne .............................................................................................. 84

Sposób wielokrotnego wykorzystywania kodu dla średnio zaawansowanych:zastosowanie plików włączanych ................................................................................ 85

Organizacja kodu w plikach ...................................................................................... 86Wybór nazw plików i folderów ................................................................................... 88Włączanie plików bibliotecznych w skryptach ............................................................. 90Zastosowanie mechanizmu włączania do ładowania szablonów stron .......................... 95

Podsumowanie ............................................................................................................ 96

Rozdział 4. Programowanie obiektowe .................................................................................................. 97

Nie tylko biblioteki ....................................................................................................... 97Programowanie obiektowe .......................................................................................... 100

Podstawowa terminologia ...................................................................................... 100Podstawowe informacje o programowaniu obiektowym w PHP ................................... 101Inicjalizowanie i usuwanie obiektów ........................................................................ 105Dostępność klasy: kto może oglądać informacje ..................................................... 107Definiowanie statycznych danych wewnątrz klas ...................................................... 109

Rozszerzanie obiektów ............................................................................................... 113Rozszerzanie zdefiniowanych klas .......................................................................... 114Więcej o widoczności ............................................................................................ 114Ponowna implementacja metod klasy bazowej ........................................................ 115Definiowanie klas w taki sposób, aby działały tak samo: polimorfizm ........................ 116

Spis treści 5

D:\ROBOCZ~1\MAKIET~1\PHPIMY~1\09DRUK~1\R00_0_spis.doc 5

Inne własności ........................................................................................................... 123Porównywanie obiektów ......................................................................................... 124Klonowanie obiektów ............................................................................................ 124Wyświetlanie wartości obiektów w sposób przyjazny dla użytkownika ......................... 125Przekazywanie wskazówek dotyczących typów ......................................................... 126Automatyczne ładowanie ....................................................................................... 127

Podsumowanie .......................................................................................................... 127

Rozdział 5. Tablice ....................................................................................................................................129

Więcej informacji o tablicach ....................................................................................... 129Tworzenie tablic i umieszczanie w nich danych ........................................................ 130Dostęp do elementów tablic .................................................................................. 132Usuwanie elementów i całych tablic ....................................................................... 134Zliczanie elementów tablicy ................................................................................... 135

Przetwarzanie elementów tablic w pętli ........................................................................ 135Pętle foreach ........................................................................................................ 135Pętle standardowe ................................................................................................ 136Wewnętrzne liczniki pętli oraz metody each, next, prev, pos i reset ........................... 137Metoda array_walk ................................................................................................ 139

Tablice wielowymiarowe .............................................................................................. 140Operacje na tablicach ................................................................................................. 141

Sortowanie tablic .................................................................................................. 142Inne operacje na tablicach ..................................................................................... 145

Podsumowanie .......................................................................................................... 147

Rozdział 6. Ciągi znaków i znaki alfabetów narodowych .....................................................................149

Ciągi znaków w PHP ................................................................................................... 149W jaki sposób PHP interpretuje ciągi znaków? ......................................................... 150

Zestawy znaków i kodowanie Unicode .......................................................................... 150Kod ASCII ............................................................................................................ 150Zestawy znaków ISO 8859 .................................................................................... 151Zestawy znaków języków dalekowschodnich ............................................................ 151Unicode ............................................................................................................... 152Zestawy znaków Unicode ....................................................................................... 153

Zestawy znaków w PHP ............................................................................................... 153Obsługa innych zestawów znaków .......................................................................... 153Kłopoty, kłopoty… ................................................................................................ 155W jaki sposób postępować ze znakami? ................................................................. 156

Konfiguracja PHP w celu wykorzystania kodowania Unicode ........................................... 157Instalacja i konfiguracja rozszerzeń mbstring i mbrex ............................................... 157Przeciążanie funkcji ............................................................................................... 157

Operacje na ciągach znaków ....................................................................................... 158Pobieranie informacji o ciągach znaków .................................................................. 159Porządkowanie ciągów znaków ............................................................................... 160Wyszukiwanie i porównywanie ................................................................................ 162Wydzielanie podciągów .......................................................................................... 165Zmiana wielkości liter ........................................................................................... 166Konwersje kodowania ........................................................................................... 167

Podsumowanie .......................................................................................................... 167

6 PHP i MySQL. Tworzenie aplikacji WWW

6 D:\ROBOCZ~1\MAKIET~1\PHPIMY~1\09DRUK~1\R00_0_spis.doc

Rozdział 7. Interakcje z serwerem: formularze ..................................................................................169

Przykłady formularzy ................................................................................................... 169Przetwarzanie formularzy HTML ................................................................................... 172

Wprowadzanie formularzy na stronie ....................................................................... 172W jaki sposób są przesyłane dane? ....................................................................... 174Dostęp do danych formularzy z poziomu skryptu ...................................................... 176Formularze a zestawy znaków ................................................................................ 178

Praca z serwerem ...................................................................................................... 179Środowisko serwera .............................................................................................. 180Zmienne serwera .................................................................................................. 180Zmienne środowiskowe ......................................................................................... 185

Przekierowania .......................................................................................................... 186Podsumowanie .......................................................................................................... 188

Część II Podstawowe wiadomości o bazach danych 189

Rozdział 8. Wprowadzenie do baz danych ..............................................................................................191

Terminologia .............................................................................................................. 191Podstawy ............................................................................................................. 191Relacyjne bazy danych .......................................................................................... 193

Powody, dla których warto korzystać z systemów zarządzania bazami danych .................. 194Czynniki przemawiające przeciwko plikom tekstowym bądź arkuszom kalkulacyjnym ... 194Serwery baz danych .............................................................................................. 195

Popularne serwery baz danych .................................................................................... 196MySQL ................................................................................................................. 196PostgreSQL .......................................................................................................... 197Oracle .................................................................................................................. 197Microsoft SQL Server ............................................................................................ 197Inne ..................................................................................................................... 198

W jaki sposób dokonać wyboru serwera bazy danych? ................................................. 198Analiza danych ..................................................................................................... 198Możliwości ........................................................................................................... 199Wydajność ........................................................................................................... 199Dostępność z poziomu PHP ................................................................................... 199Koszty ................................................................................................................. 199

Nasz wybór ................................................................................................................ 200Wspólne interfejsy ..................................................................................................... 200Podsumowanie .......................................................................................................... 201

Rozdział 9. Projektowanie i tworzenie baz danych .............................................................................203Co należy umieścić w bazie danych? ............................................................................ 203Organizacja danych .................................................................................................... 205

Klucze główne ...................................................................................................... 205Wybór typów danych .............................................................................................. 206Organizacja danych w tabele .................................................................................. 210Indeksy ułatwiające wyszukiwanie .......................................................................... 213

Wprowadzenie do języka SQL ...................................................................................... 213Tworzenie baz danych ................................................................................................. 215

Komunikacja z serwerem bazy danych .................................................................... 215Nawiązywanie połączenia i uwierzytelnianie ............................................................. 215Tworzenie bazy danych .......................................................................................... 216

Spis treści 7

D:\ROBOCZ~1\MAKIET~1\PHPIMY~1\09DRUK~1\R00_0_spis.doc 7

Nadawanie uprawnień użytkownikom ........................................................................... 217Przygotowania do tworzenia użytkowników .............................................................. 218Tworzenie użytkowników ........................................................................................ 219Usuwanie użytkowników lub uprawnień ................................................................... 220

Tworzenie tabel .......................................................................................................... 221Typy danych w języku SQL ..................................................................................... 221Cykl istnienia klienta bazy danych .......................................................................... 225Tworzenie tabeli ................................................................................................... 225Mechanizmy zapisu tabel ...................................................................................... 227Tworzenie indeksów .............................................................................................. 228Klucze obce i kaskadowe usuwanie rekordów ......................................................... 228

Usuwanie tabel i baz danych ....................................................................................... 230Podsumowanie .......................................................................................................... 231

Rozdział 10. Wykorzystanie baz danych: przechowywanie i pobieranie informacji ........................233

Zanim zaczniemy ....................................................................................................... 233Wprowadzanie danych do tabel ................................................................................... 234

Instrukcja INSERT INTO ......................................................................................... 234Wprowadzanie danych w trybie masowym ............................................................... 235Wprowadzanie danych innych typów niż tekstowe .................................................... 237

Pobieranie danych z tabel ........................................................................................... 238Podstawowa składnia ............................................................................................ 239Łączenie danych z tabel przy pobieraniu ................................................................. 241Sortowanie pobieranych danych ............................................................................. 244Pobieranie po kilka wierszy naraz ........................................................................... 245

Modyfikowanie danych w tabelach ............................................................................... 246Usuwanie danych z tabel ............................................................................................ 247Podsumowanie .......................................................................................................... 248

Rozdział 11. Wykorzystanie baz danych: zaawansowany dostęp do danych .....................................249

Transakcje ................................................................................................................ 249Problem ............................................................................................................... 250Rozwiązanie ......................................................................................................... 251Pisanie transakcji ................................................................................................. 252Bardziej złożony problem ....................................................................................... 253

Bardziej zaawansowane zapytania ............................................................................... 255Łączenie wyrażeń .................................................................................................. 255Określanie zbiorów i zakresów wartości .................................................................. 256Pobieranie niepowtarzalnych wartości ..................................................................... 257Wykorzystanie funkcji SQL w zapytaniach ................................................................ 257Grupowanie danych dla funkcji agregacji ................................................................. 262

Modyfikowanie schematu tabel ................................................................................... 263Podsumowanie .......................................................................................................... 264

Rozdział 12. PHP a dostęp do danych .....................................................................................................265

Przygotowania ............................................................................................................ 265Nawiązywanie połączenia i uwierzytelnianie .................................................................. 267

Kolejność zdarzeń ................................................................................................. 267Nawiązywanie połączenia ...................................................................................... 268Ustawianie zestawu znaków obowiązującego dla połączenia ..................................... 270

8 PHP i MySQL. Tworzenie aplikacji WWW

8 D:\ROBOCZ~1\MAKIET~1\PHPIMY~1\09DRUK~1\R00_0_spis.doc

Wykonywanie zapytań ................................................................................................. 270Pobieranie danych ................................................................................................ 270Sprawdzanie poprawności danych wprowadzanych przez użytkownika ........................ 273Wprowadzanie, usuwanie i aktualizowanie danych ................................................... 275Transakcje ........................................................................................................... 276Obsługa błędów rozszerzenia mysqli ....................................................................... 277

Wielokrotne wykorzystywanie zapytań .......................................................................... 279Wiązanie parametrów ............................................................................................ 280Wiązanie wyników ................................................................................................. 281

Stara szkoła: interfejsy proceduralne ........................................................................... 282Podstawowe wiadomości dotyczące proceduralnych interfejsów obsługi baz danych ....... 283Trwałe połączenia .....................................................................................................285

Podsumowanie ..............................................................................................................286

Część III Planowanie aplikacji internetowych 287

Rozdział 13. Aplikacje internetowe i internet ...........................................................................................289

Światowa pajęczyna „od kuchni” ....................................................................................289Internet jest prostszy, niż przypuszczasz ....................................................................290Komputery komunikujące się z innymi komputerami ..................................................290Protokół HTTP ...........................................................................................................292Typy MIME ................................................................................................................295Protokół SSL ............................................................................................................295Inne ważne protokoły ................................................................................................299

Projektowanie aplikacji internetowych .............................................................................299Terminologia ............................................................................................................300Prosty układ .............................................................................................................300Interfejs użytkownika ................................................................................................302Implementacja reguł biznesu .....................................................................................303Warstwa tylna — serwer ...........................................................................................306Architektury n-warstwowe ..........................................................................................307Wydajność i skalowalność .........................................................................................307

Podsumowanie ..............................................................................................................309

Rozdział 14. Implementacja interfejsu użytkownika .................................................................................311

Elementy interfejsu użytkownika .....................................................................................311Czym jest interfejs użytkownika? ...............................................................................312Planowanie interfejsu użytkownika ............................................................................313Udzielanie użytkownikom pomocy w rozwiązywaniu problemów ...................................316Wskazówki i strategie projektowania .........................................................................317

Implementacja interfejsu użytkownika .............................................................................319Kaskadowe arkusze stylów (CSS) ..............................................................................319Włączanie plików ......................................................................................................322Biblioteki kodu do generowania interfejsu użytkownika ...............................................323Implementacja sterowania interfejsem użytkownika ...................................................327

Podsumowanie ..............................................................................................................329

Rozdział 15. Zarządzanie użytkownikami ..................................................................................................331

W jaki sposób użytkownicy łączą się z aplikacjami internetowymi? ...................................331Goście a zarejestrowani użytkownicy ...............................................................................334Uwierzytelnianie użytkowników ........................................................................................335

Spis treści 9

D:\ROBOCZ~1\MAKIET~1\PHPIMY~1\09DRUK~1\R00_0_spis.doc 9

Logowanie częściowe i pełne ....................................................................................335Gdzie można zapisać informacje użytkowników? ........................................................336Co można zapisać, a czego zapisywać nie należy .......................................................337

Podsumowanie ..............................................................................................................339

Rozdział 16. Zabezpieczenia aplikacji internetowych: planowanie i bezpieczeństwo kodu ...............341

Strategie zabezpieczeń ...................................................................................................341Co jest najważniejsze? ..............................................................................................342Równowaga pomiędzy bezpieczeństwem a wygodą użytkowania .................................343Po zakończeniu fazy tworzenia aplikacji .....................................................................344Podstawowe podejście ..............................................................................................344

Identyfikacja zagrożeń ....................................................................................................344Zagrożenia ...............................................................................................................344Czarne charaktery .....................................................................................................347

Zabezpieczenia kodu ......................................................................................................349Złota zasada ............................................................................................................349Filtrowanie danych wejściowych .................................................................................349Organizacja kodu ......................................................................................................355Co można umieścić w kodzie? ...................................................................................356Zagadnienia dotyczące systemu plików .....................................................................357Stabilność kodu i błędy .............................................................................................357Operator wykonywania poleceń powłoki i instrukcja exec ............................................358

Podsumowanie ..............................................................................................................359

Rozdział 17. Zabezpieczenia aplikacji internetowych: bezpieczeństwo sprzętu

i oprogramowania ........................................................................................................ 361

Zabezpieczenia serwerów WWW i PHP ......................................................................... 361Używaj aktualnego oprogramowania ....................................................................... 362php.ini ................................................................................................................. 363Konfiguracja serwera WWW ................................................................................... 364Serwery wirtualne ................................................................................................. 365Aplikacje internetowe umieszczone na serwerach komercyjnych ............................... 367

Protokół SSL ............................................................................................................. 368Zastosowanie SSL w PHP ...................................................................................... 368

Bezpieczeństwo bazy danych ...................................................................................... 370Użytkownicy i system uprawnień ............................................................................ 370Wysyłanie danych do serwera ................................................................................ 371Nawiązywanie połączenia z serwerem ..................................................................... 371Uruchamianie serwera .......................................................................................... 372

Zabezpieczenia sieci .................................................................................................. 372Zapory firewall ...................................................................................................... 373Strefy DMZ ........................................................................................................... 373Więcej o sieciowych atakach DoS i DDoS ............................................................... 374

Zabezpieczenia komputera i systemu operacyjnego ...................................................... 374Pamiętaj o aktualizacjach systemu operacyjnego ..................................................... 374Uruchamiaj tylko te programy, które są potrzebne ................................................... 375Pamiętaj o fizycznych zabezpieczeniach serwera ...................................................... 375

Plany awaryjne ........................................................................................................... 376Podsumowanie .......................................................................................................... 377

10 PHP i MySQL. Tworzenie aplikacji WWW

10 D:\ROBOCZ~1\MAKIET~1\PHPIMY~1\09DRUK~1\R00_0_spis.doc

Część IV Implementacja aplikacji internetowych 379

Rozdział 18. Obsługa błędów i debugowanie ..........................................................................................381

W jaki sposób powstają błędy? ................................................................................... 381Błędy PHP ............................................................................................................ 381Błędy w kodzie ..................................................................................................... 383Błędy zewnętrzne .................................................................................................. 384

W jaki sposób PHP zarządza błędami? ......................................................................... 385W jaki sposób PHP wyświetla komunikaty o błędach? .............................................. 385Jakie błędy generuje mechanizm obsługi PHP? ........................................................ 386Obsługa błędów .................................................................................................... 387Konfiguracja systemu obsługi błędów w PHP ........................................................... 392

Wyjątki ...................................................................................................................... 392Podstawowe wiadomości o wyjątkach ..................................................................... 393Wykorzystanie wyjątków ......................................................................................... 395Nieobsłużone wyjątki ............................................................................................. 398Rozszerzanie wyjątków .......................................................................................... 399

Debugowanie ............................................................................................................. 401Wprowadzenie instrukcji diagnostycznych ................................................................ 401Debugery kodu źródłowego .................................................................................... 403

Podsumowanie .......................................................................................................... 404

Rozdział 19. Pliki cookie i sesje ..............................................................................................................405Pliki cookie: niewielkie i przydatne ............................................................................... 405

Podstawowe operacje ........................................................................................... 405Jak działają pliki cookie? ....................................................................................... 409Zarządzanie poprawnością plików cookie ................................................................ 410Usuwanie plików cookie ........................................................................................ 411Tablice plików cookie ............................................................................................ 411Co można umieszczać w plikach cookie? ................................................................ 412Sposoby na „odchudzających się” .......................................................................... 412

Sesje ........................................................................................................................ 413Podstawowe zastosowanie .................................................................................... 414Konfiguracja PHP w celu obsługi sesji ..................................................................... 416W jaki sposób jest przesyłany identyfikator sesji? .................................................... 417Zapisywanie danych w sesji ................................................................................... 418Buforowanie stron ................................................................................................ 421Niszczenie sesji .................................................................................................... 423W jaki sposób działa pamięć sesji .......................................................................... 424

Bezpieczeństwo sesji ................................................................................................. 428Uzyskanie identyfikatora sesji ................................................................................ 428Ograniczanie możliwych zniszczeń spowodowanych przejęciem identyfikatora sesji ........ 429

Podsumowanie .......................................................................................................... 431

Rozdział 20. Uwierzytelnianie ................................................................................................................433Planowanie logowania ................................................................................................ 433Uwierzytelnianie realizowane przez serwer WWW .......................................................... 436

Proste uwierzytelnianie HTTP ................................................................................. 436Schematy uwierzytelniania stosowane w systemie Windows ..................................... 441

Implementacja własnego mechanizmu uwierzytelniania ................................................. 442Konfiguracja bazy danych pod kątem obsługi logowania ........................................... 443Dodawanie nowych użytkowników ........................................................................... 444

Spis treści 11

D:\ROBOCZ~1\MAKIET~1\PHPIMY~1\09DRUK~1\R00_0_spis.doc 11

Logowanie użytkowników ....................................................................................... 453Aktualizacja stron, które wymagają zalogowania się ................................................. 460Wylogowywanie użytkowników ................................................................................ 463Usuwanie użytkowników ........................................................................................ 465

Podsumowanie .......................................................................................................... 466

Rozdział 21. Zaawansowane techniki wysyłania treści do przeglądarki

oraz buforowanie wysyłanej treści .................................................................................467

Globalizacja i parametry regionalne ............................................................................. 467Parametry regionalne i ich właściwości ................................................................... 468Ustalanie lokalizacji użytkownika ............................................................................ 468Ustawianie parametrów regionalnych dla bieżącej strony (Unix) ................................ 470Ustawianie parametrów regionalnych dla bieżącej strony (Windows) .......................... 472Poznawanie bieżących parametrów lokalnych .......................................................... 474

Wysyłanie sformatowanej treści .................................................................................. 474Formatowanie liczb ............................................................................................... 475Waluty ................................................................................................................. 475Inne funkcje formatujące ....................................................................................... 478

Buforowanie treści ..................................................................................................... 481Jak to działa ......................................................................................................... 482Korzystanie z buforowania treści ............................................................................ 482Pisanie własnego programu obsługi ....................................................................... 484

Podsumowanie .......................................................................................................... 485

Rozdział 22. Kontrola poprawności danych za pomocą wyrażeń regularnych ................................487

Używanie wyrażeń regularnych ..................................................................................... 487Czym są wyrażenia regularne? ............................................................................... 488Instalacja ............................................................................................................. 489Testowanie wyrażeń .............................................................................................. 489Proste wyszukiwanie ............................................................................................. 490Klasy znaków ....................................................................................................... 491Granice ................................................................................................................ 493Kropka ................................................................................................................. 494Repetycja wzorców ................................................................................................ 494Grupowanie i warianty ........................................................................................... 495Sztuczki i pułapki .................................................................................................. 495

Kontrola poprawności danych za pomocą wyrażeń regularnych ....................................... 496Kontrola poprawności nazwy użytkownika ............................................................... 496Wzorce pasujące do numerów telefonów ................................................................. 497Wzorce pasujące do kodów pocztowych .................................................................. 498Wzorce pasujące do adresów e-mail ....................................................................... 499

Inne funkcje operujące na wyrażeniach regularnych .......................................................... 500Funkcja ereg_replace ............................................................................................ 500Funkcja split ......................................................................................................... 502

Podsumowanie .......................................................................................................... 503

Rozdział 23. XML i XHTML .......................................................................................................................505

XML .......................................................................................................................... 505Czym jest XML? .................................................................................................... 506Kiedy korzystać z XML? ......................................................................................... 507Podstawowa terminologia ...................................................................................... 508

12 PHP i MySQL. Tworzenie aplikacji WWW

12 D:\ROBOCZ~1\MAKIET~1\PHPIMY~1\09DRUK~1\R00_0_spis.doc

Struktura dokumentu XML ..................................................................................... 509Przestrzenie nazw ................................................................................................. 513Kontrola poprawności XML .................................................................................... 515Technologie pochodne .......................................................................................... 517

Praca z XML w PHP .................................................................................................... 518Wybór pomiędzy SAX i DOM ................................................................................... 519Korzystanie z modelu DOM .................................................................................... 519

XHTML ...................................................................................................................... 530Po co używać XHTML? ........................................................................................... 530Jak używać XHTML? .............................................................................................. 531Konwersja na XHTML ............................................................................................ 533

Podsumowanie .......................................................................................................... 533

Rozdział 24. Pliki i katalogi .....................................................................................................................535

Dostęp do plików ....................................................................................................... 535Otwieranie plików ................................................................................................. 535Zamykanie plików ................................................................................................. 538Odczyt plików ....................................................................................................... 538Zapis do plików .................................................................................................... 540Prawa dostępu do plików i inne informacje .............................................................. 542Usuwanie i zmiana nazw plików ............................................................................. 544

Dostęp do katalogów .................................................................................................. 544Operowanie ścieżkami dostępu .............................................................................. 545Przeglądanie zawartości katalogów przy użyciu klas ................................................. 546Przeglądanie zawartości katalogów za pomocą funkcji ............................................. 546Zmiana bieżącego katalogu ................................................................................... 547Tworzenie i usuwanie katalogów ............................................................................ 547

Względy bezpieczeństwa ............................................................................................. 547Kwestie związane z dostępem do plików ................................................................. 548

Podsumowanie .......................................................................................................... 550

Rozdział 25. Wysyłanie plików do serwera ..........................................................................................551

Wysyłanie do serwera plików użytkownika .................................................................... 551Na czym polega wysyłanie plików do serwera .......................................................... 551Konfigurowanie PHP pod kątem wysyłania plików do serwera ................................... 552Formularz klienta .................................................................................................. 553Kod po stronie serwera ......................................................................................... 555Ograniczanie rozmiaru wysyłanego pliku .................................................................. 557Wysyłanie większej liczby plików ............................................................................. 558

Wysyłanie plików do serwera — przykład ...................................................................... 560Przygotowania ...................................................................................................... 560Formularz nowego konta ........................................................................................ 561Tworzenie nowego konta ....................................................................................... 561Podgląd danych użytkownika .................................................................................. 564Pobieranie emblematu z bazy danych ..................................................................... 566

Względy bezpieczeństwa ............................................................................................. 567Tylko zaufani użytkownicy ...................................................................................... 567Ataki Denial of Service .......................................................................................... 568Kontrola poprawności plików ................................................................................. 568„Złośliwe” nazwy plików ........................................................................................ 568

Podsumowanie .......................................................................................................... 569

Spis treści 13

D:\ROBOCZ~1\MAKIET~1\PHPIMY~1\09DRUK~1\R00_0_spis.doc 13

Rozdział 26. Operowanie datami i czasem .............................................................................................571

Źródła dat i czasu ...................................................................................................... 571PHP ..................................................................................................................... 571System operacyjny ................................................................................................ 572Serwer bazy danych .............................................................................................. 572Strony WWW i użytkownicy ..................................................................................... 573

Daty i czas w PHP ...................................................................................................... 574Datowniki w PHP ................................................................................................... 574Pobieranie daty i czasu ......................................................................................... 575Kontrola poprawności daty i czasu ......................................................................... 579Porównywanie dat i czasu ...................................................................................... 580Wyświetlanie sformatowanych dat i czasu ............................................................... 583Problem z datownikami ......................................................................................... 587

Data i czas w serwerach baz danych ............................................................................ 587Zakresy dat i czasu w popularnych serwerach baz danych ........................................ 587Dodawanie i odejmowanie interwałów czasowych .................................................... 588Interpretacja dat w bazach danych ......................................................................... 588MySQL i datowniki ................................................................................................ 589

Podsumowanie .......................................................................................................... 589

Rozdział 27. Usługi XML Web Services i SOAP ......................................................................................591

Usługi XML Web Services ........................................................................................... 591Tworzenie platformy .............................................................................................. 592Wchodzimy do świata usług XML Web Services ....................................................... 592Szukanie usług Web Services ................................................................................ 593

Jak działają usługi Web Services ................................................................................. 594SOAP ................................................................................................................... 594WSDL .................................................................................................................. 595HTTP ................................................................................................................... 601XML-RPC .............................................................................................................. 602

Wykorzystywanie usług Web Services w PHP ................................................................ 602Wybieranie usługi ................................................................................................. 602Konfiguracja PHP .................................................................................................. 604Korzystanie z usługi .............................................................................................. 605

Przykład — korzystanie z API wyszukiwarki Google ........................................................ 609Przygotowanie do korzystania z interfejsów API wyszukiwarki Google ......................... 609Dalsze poznawanie usługi ..................................................................................... 610Jak działa wyszukiwanie ........................................................................................ 611Wyszukiwanie słów kluczowych .............................................................................. 612

Podsumowanie .......................................................................................................... 616

Rozdział 28. Korzystanie z PEAR .............................................................................................................617

Wprowadzenie do PEAR .............................................................................................. 617Biblioteka kodu .................................................................................................... 618Klasy podstawowe PEAR ....................................................................................... 618Społeczność dająca wsparcie ................................................................................ 618PECL ................................................................................................................... 619

Instalacja i konfiguracja .............................................................................................. 619Unix ..................................................................................................................... 619Windows .............................................................................................................. 620

14 PHP i MySQL. Tworzenie aplikacji WWW

14 D:\ROBOCZ~1\MAKIET~1\PHPIMY~1\09DRUK~1\R00_0_spis.doc

Podstawowe polecenia ............................................................................................... 621Udostępnianie pomocy .......................................................................................... 622Wyświetlanie listy pakietów ................................................................................... 622Pobieranie i instalowanie pakietów ......................................................................... 623Pobieranie informacji ............................................................................................ 624Aktualizacja istniejących pakietów .......................................................................... 625Odinstalowywanie pakietów ................................................................................... 625Opcje konfiguracyjne PEAR .................................................................................... 626

Przykład — zastosowanie klasy Date ........................................................................... 626Instalacja ............................................................................................................. 627Podstawowy sposób użycia .................................................................................... 627Dalsze przykłady ................................................................................................... 628

Podsumowanie .......................................................................................................... 629

Rozdział 29. Tworzenie i wdrażanie aplikacji .......................................................................................631

Standardy pisania kodu .............................................................................................. 631Troska o styl ........................................................................................................ 631Opracowywanie dokumentu ze standardami pisania kodu ........................................ 633Święte wojny ........................................................................................................ 635Inne kwestie do rozważenia ................................................................................... 636

Kontrola kodu źródłowego ........................................................................................... 637Co nami kieruje? .................................................................................................. 637Jak to działa ......................................................................................................... 638Wybieranie systemu kontroli kodu źródłowego ......................................................... 641Praca z systemem kontroli kodu źródłowego ........................................................... 642

Testowanie ................................................................................................................ 644Po co testować? ................................................................................................... 644Testowanie modułów ............................................................................................ 645Testowanie wydajności i pracy przy obciążeniu ........................................................ 647Kontrola błędów ................................................................................................... 650

Wdrażanie ................................................................................................................. 651Serwery testowe ................................................................................................... 651Pisanie skryptów i automatyzacja procesu .............................................................. 652Wdrażanie na serwery docelowe ............................................................................. 652

Podsumowanie .......................................................................................................... 653

Część V Przykładowe projekty i dalsze pomysły 655

Rozdział 30. Strategie tworzenia udanych aplikacji internetowych ..................................................657

Obiekty typu singleton ................................................................................................ 657Zarządzanie sesjami ................................................................................................... 660

Konfiguracja ......................................................................................................... 660Bezpieczeństwo .................................................................................................... 661Połączenie elementów w całość ............................................................................. 662

Holistyczny sposób obsługi błędów .............................................................................. 664Błędy użytkownika a błędy aplikacji ........................................................................ 664Zastępowanie domyślnych programów obsługi ........................................................ 667Wyświetlanie komunikatów o błędach ..................................................................... 669Tworzenie nowych klas wyjątków ............................................................................ 671

Spis treści 15

D:\ROBOCZ~1\MAKIET~1\PHPIMY~1\09DRUK~1\R00_0_spis.doc 15

Zarządzanie połączeniami z bazą danych ...................................................................... 672Lepsze rozwiązanie ............................................................................................... 674Najlepsze rozwiązanie ........................................................................................... 675Nowa, poprawiona funkcja unieszkodliwiająca znaki specjalne .................................. 676

Ustawienia konfiguracyjne PHP .................................................................................... 677Ustawienia ogólne ................................................................................................ 677Ustawienia związane ze znakami kodowanymi wielobajtowo ..................................... 678Ustawienia związane z błędami .............................................................................. 679Ustawienia dotyczące bazy danych ......................................................................... 679

Podsumowanie .......................................................................................................... 679

Rozdział 31. System zarządzania terminami .........................................................................................681Przegląd .................................................................................................................... 681Instalacja i uruchamianie przykładu ............................................................................. 683Struktura aplikacji i nawigowanie po stronach .............................................................. 683

Struktura strony .................................................................................................... 684Układ bazy danych ................................................................................................ 686Strategia interfejsu użytkownika ............................................................................. 688Pełna lista plików ................................................................................................. 689

Analiza kodu .............................................................................................................. 691Klasa AppointmentManager ................................................................................... 691Obsługa dat i czasu .............................................................................................. 695Przetwarzanie formularzy i nawigowanie między stronami ......................................... 698Prezentowanie tygodnia i miesiąca ......................................................................... 703

Ćwiczenia i sugestie ................................................................................................... 707Zmiana widoku tygodniowego i dziennego ............................................................... 707Tygodnie od poniedziałku do niedzieli ..................................................................... 707Usuwanie lub przenoszenie terminów ..................................................................... 708Konwersja do klasy Date z PEAR ............................................................................ 708Dopuszczenie nakładających się terminów .............................................................. 708Udostępnienie systemu wielu użytkownikom ........................................................... 708

Podsumowanie .......................................................................................................... 709

Rozdział 32. Blog .......................................................................................................................................711Przegląd .................................................................................................................... 711Instalacja i uruchamianie przykładu ............................................................................. 713Struktura aplikacji i nawigowanie między stronami ........................................................ 713

Układ stron .......................................................................................................... 714Struktura bazy danych i uwagi dotyczące bazy ......................................................... 716Strategia budowy interfejsu użytkownika ................................................................. 718Pełna lista plików ................................................................................................. 718

Analiza kodu .............................................................................................................. 720Generowanie interfejsu użytkownika ....................................................................... 720Zarządzanie użytkownikami .................................................................................... 724Śledzenie zalogowanych użytkowników ................................................................... 729Zarządzanie wpisami i komentarzami ..................................................................... 734

Sugestie i ćwiczenia ................................................................................................... 740Ulepszenie listy użytkowników na stronie głównej .................................................... 740Dopuszczenie anonimowych komentarzy ................................................................. 741Komentarze hierarchiczne ..................................................................................... 741Zastosowanie mechanizmu transakcji przy tworzeniu kont użytkowników ...................... 741Implementacja nowej funkcji strip_tags .................................................................. 742

Podsumowanie .......................................................................................................... 742

16 PHP i MySQL. Tworzenie aplikacji WWW

16 D:\ROBOCZ~1\MAKIET~1\PHPIMY~1\09DRUK~1\R00_0_spis.doc

Rozdział 33. Sklep internetowy .............................................................................................................743

Przegląd .................................................................................................................... 743Instalacja i uruchamianie przykładu ............................................................................. 744Struktura aplikacji i nawigowanie między stronami ........................................................ 746

Podstawowa struktura aplikacji .............................................................................. 746Struktura witryny ................................................................................................... 748Struktura bazy danych ........................................................................................... 750Strategia budowy interfejsu użytkownika ................................................................. 753Pełna lista plików ................................................................................................. 754

Analiza kodu .............................................................................................................. 757Przeglądanie produktów ........................................................................................ 757Implementacja koszyka z zakupami ........................................................................ 759Przetwarzanie w ramach sekwencji kasowej ............................................................ 762Przesyłanie zamówień ........................................................................................... 770Bezpieczeństwo .................................................................................................... 776

Przetwarzanie płatności .............................................................................................. 776Sugestie i ćwiczenia ................................................................................................... 777

Pominięcie informacji o dostawie ........................................................................... 777Przetwarzanie po złożeniu zamówienia .................................................................... 777Strony administracyjne .......................................................................................... 777Status zamówienia i anulowanie zamówienia .......................................................... 777

Podsumowanie .......................................................................................................... 778

Dodatki 779

Dodatek A Instalacja i konfiguracja ........................................................................................................781

Dodatek B Odpowiedniki funkcji obsługi baz danych ............................................................................805

Dodatek C Zalecane materiały źródłowe ...............................................................................................813

Skorowidz ................................................................................................................................................815

D:\Roboczy Jarek\makiety poprawki i druku pdf\PHPiMySQL Tworzenie aplikacji WWW\09 druk\R11.doc (17-05-06) 249

W rozdziale 10. „Wykorzystanie baz danych: przechowywanie i pobieranie informacji”

omówiłem język SQL w zakresie wykonywania podstawowych operacji na tabelach: wpro-

wadzania danych, pobierania rekordów, ich aktualizowania i usuwania. W tym rozdziale

wykorzystamy poznane podstawy i przejdziemy do bardziej zaawansowanych zagadnień

i konstrukcji języka SQL.

W tym rozdziale:

� nauczymy się, gdzie, kiedy i jak korzystać z transakcji;

� dowiemy się, w jaki sposób wykonuje się zaawansowane zadania języka SQL,

takie jak korzystanie z wyrażeń i funkcji;

� poznamy sposoby modyfikowania schematów tabeli w celu dodawania nowych

kolumn lub zmiany nazw tabel.

Podczas wykonywania operacji na danych zawsze trzeba dbać o zachowanie spójności i inte-

gralności danych. O ile system zarządzania bazą danych zapewnia bezpieczne wprowadzanie

danych do tabel i pobieranie z nich informacji, nie może zagwarantować, że dane zapisane

w bazie zawsze będą miały sens. Przykładowo, jeśli zaznaczyliśmy w tabeli zawierającej

informacje o książkach, że sprzedaliśmy trzy książki klientowi, ale przed zapisaniem zamó-

wienia w odpowiedniej tabeli nastąpiła awaria zasilania, baza danych będzie zawierała nie-